# OpenID Connect

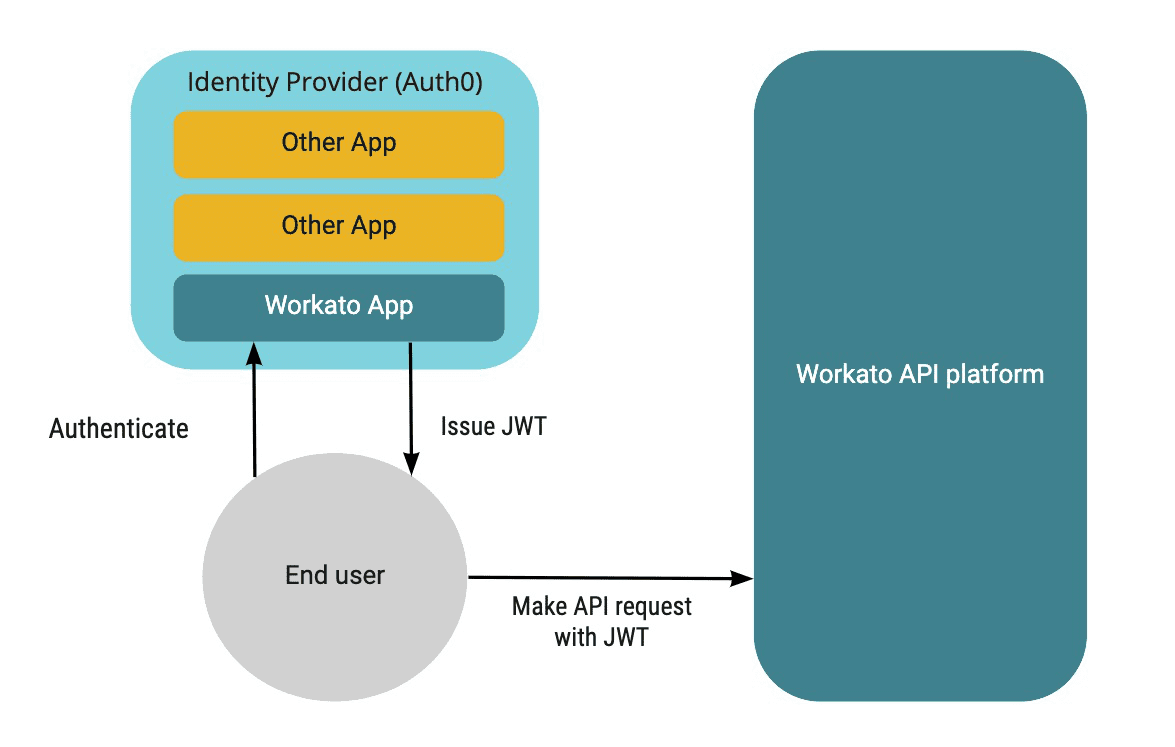

Identity providers(IDP)は、複数のアプリケーションへの確認済みアクセスの維持プロセスを簡素化します。エンドユーザーはIDPでの認証のみを行う必要があります。その後、エンドユーザーは追加の資格情報を覚える必要なく、複数のアプリケーションとサービスにアクセスできます。たとえば、IDPはJWTトークンを発行し、エンドユーザーがWorkato APIプラットフォームで認証されたリクエストを行うことができるようにします。

APIプラットフォームは、OpenID Connect (opens new window)の仕様を使用して、IDPとのクロスドメイン認証を管理します。

IDPはJWTトークンをエンドユーザーに発行し、それを使用してWorkato APIプラットフォームへの確認済みアクセスを取得します

IDPはJWTトークンをエンドユーザーに発行し、それを使用してWorkato APIプラットフォームへの確認済みアクセスを取得します

# アクセスプロファイルトークンクレーム

Workatoが受信したリクエストでは、JWTトークンが有効なトークンを含んでいるかどうかをチェックします。これにより、リクエストが有効なアクセスプロファイルから送信されていることが確認されます。有効なトークン値が見つからない場合、APIリクエストは「401 Unauthorized」エラーを返します。

このトークンは、JWTにさまざまな方法で含めることができます。サポートされているクレームの一覧に記載されているデフォルトのクレームを含めることができます。一部の場合では、これらのクレームは他の目的で必要な場合があります。その場合は、アクセスプロファイルトークンのカスタムクレームを提供して、このトークンを渡すことができます。

# アクセスプロファイルの設定方法

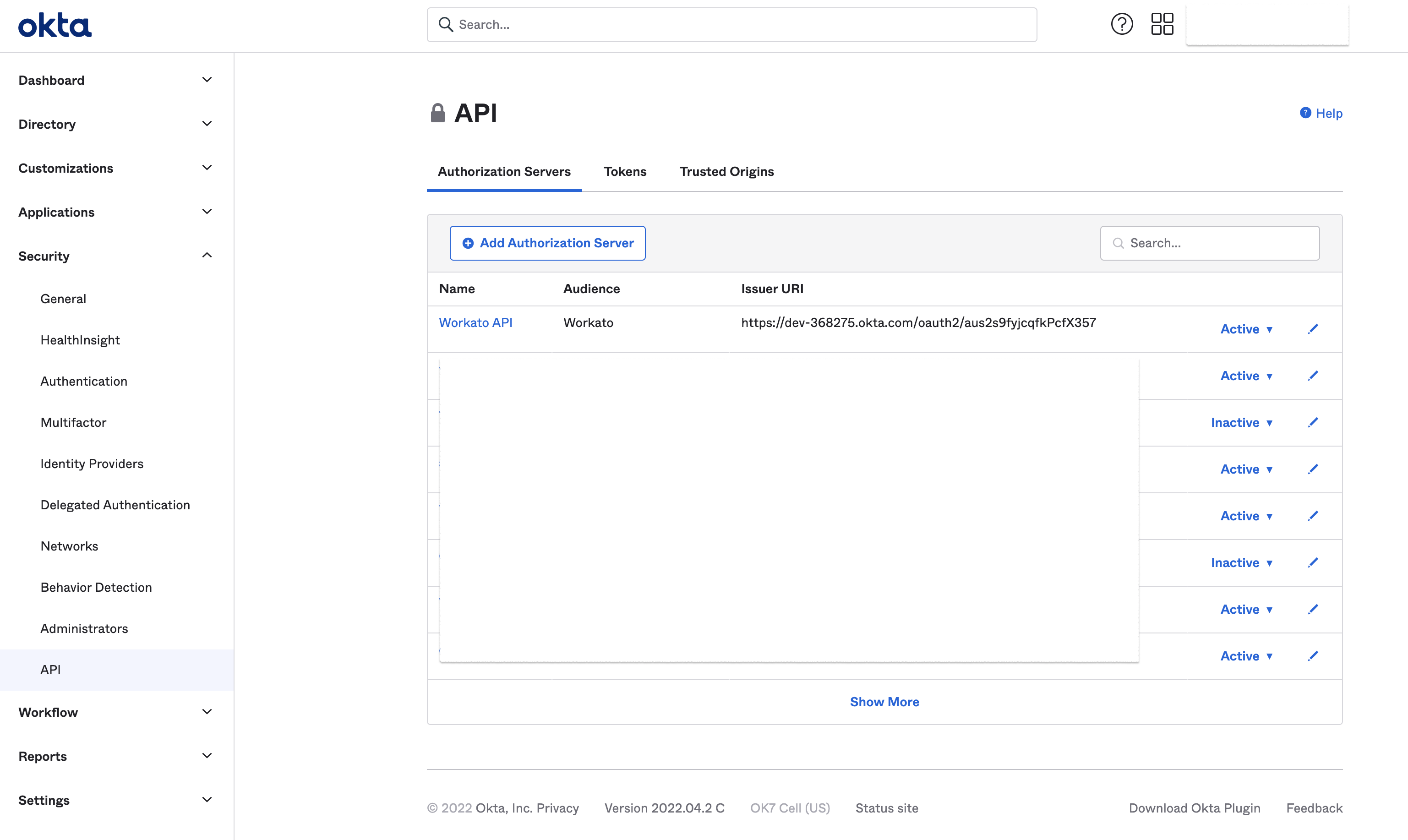

Workatoクレームは、ADFS (opens new window)、OneLogin (opens new window)、Okta (opens new window)を含むほとんどのIDPと連携します。ここではOktaを使用した例を説明します。

次の3つのステージがあります:

- OktaでAuthorizationサーバーを設定し、ディスカバリURLを取得します。

- Workato APIプラットフォームでアクセスプロファイルを作成し、トークンを取得します。

- Authorizationサーバーを設定して、アクセスプロファイルトークンを含めます。

# 1. Authorizationサーバーの設定

まず、Oktaでアプリケーションを作成し、ディスカバリURLを取得します。

| ステップ | 説明 |

|---|---|

| 1. | Security > APIに移動し、Authorizationサーバーを追加します Okta APIの作成 Okta APIの作成 |

| 2. | 名前、オーディエンスを定義し、有用な説明を提供します |

| 3. | Authorizationサーバーが作成されたら、ディスカバリURL (opens new window)を取得します。次のステップで必要になります。URLは次のようになります https://acme.okta.com/oauth2/aushqgufq8Ir4qSrw357/.well-known/openid-configuration |

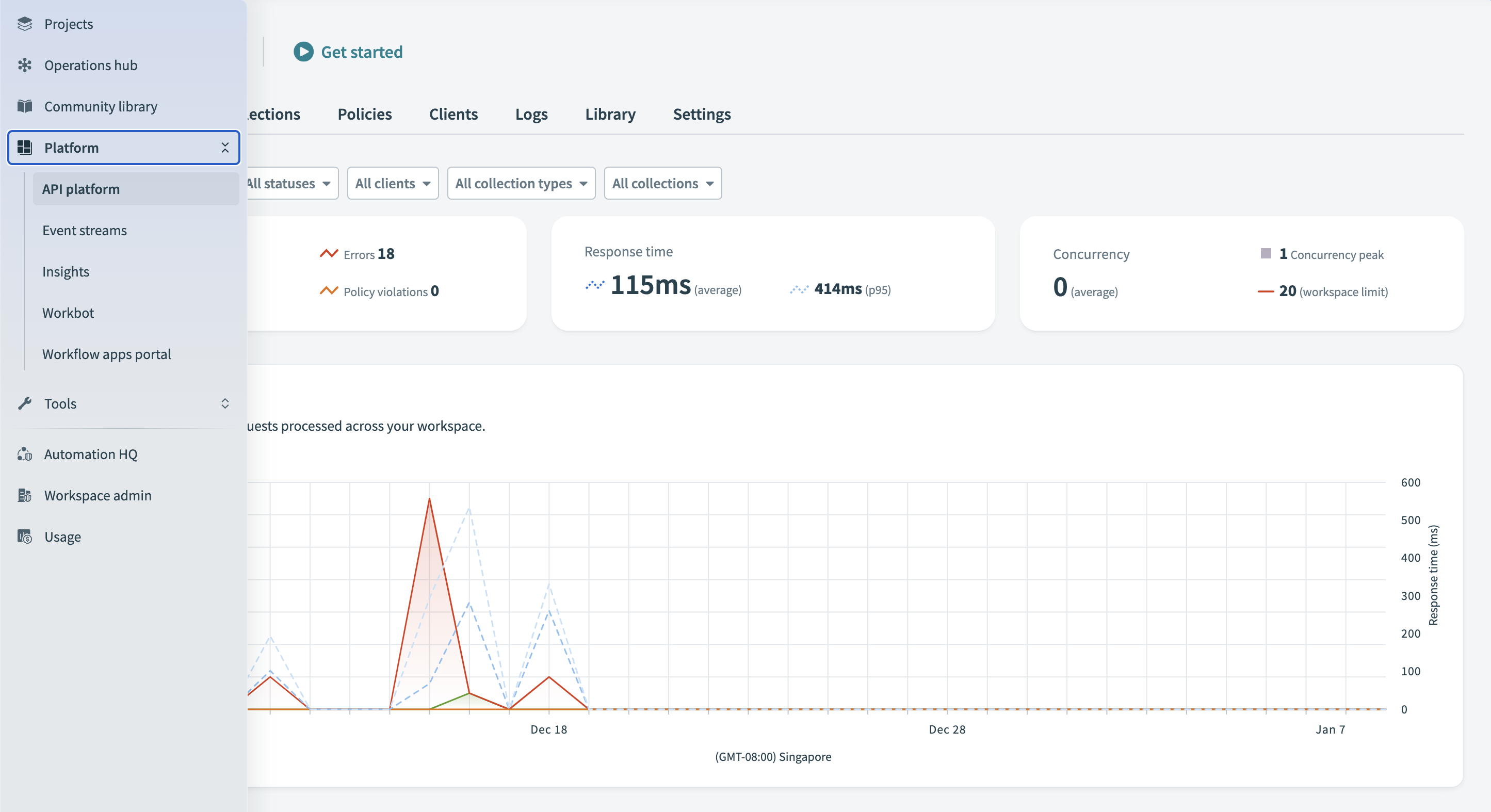

# 2. Workatoアクセスプロファイルの作成

次に、Workatoでアクセスプロファイルを設定し、トークンを取得します。

| ステップ | 説明 |

|---|---|

| 1. | APIプラットフォーム > クライアントに移動します。APIクライアントについての詳細はこちらをご覧ください。 Workato APIプラットフォームを開く Workato APIプラットフォームを開く |

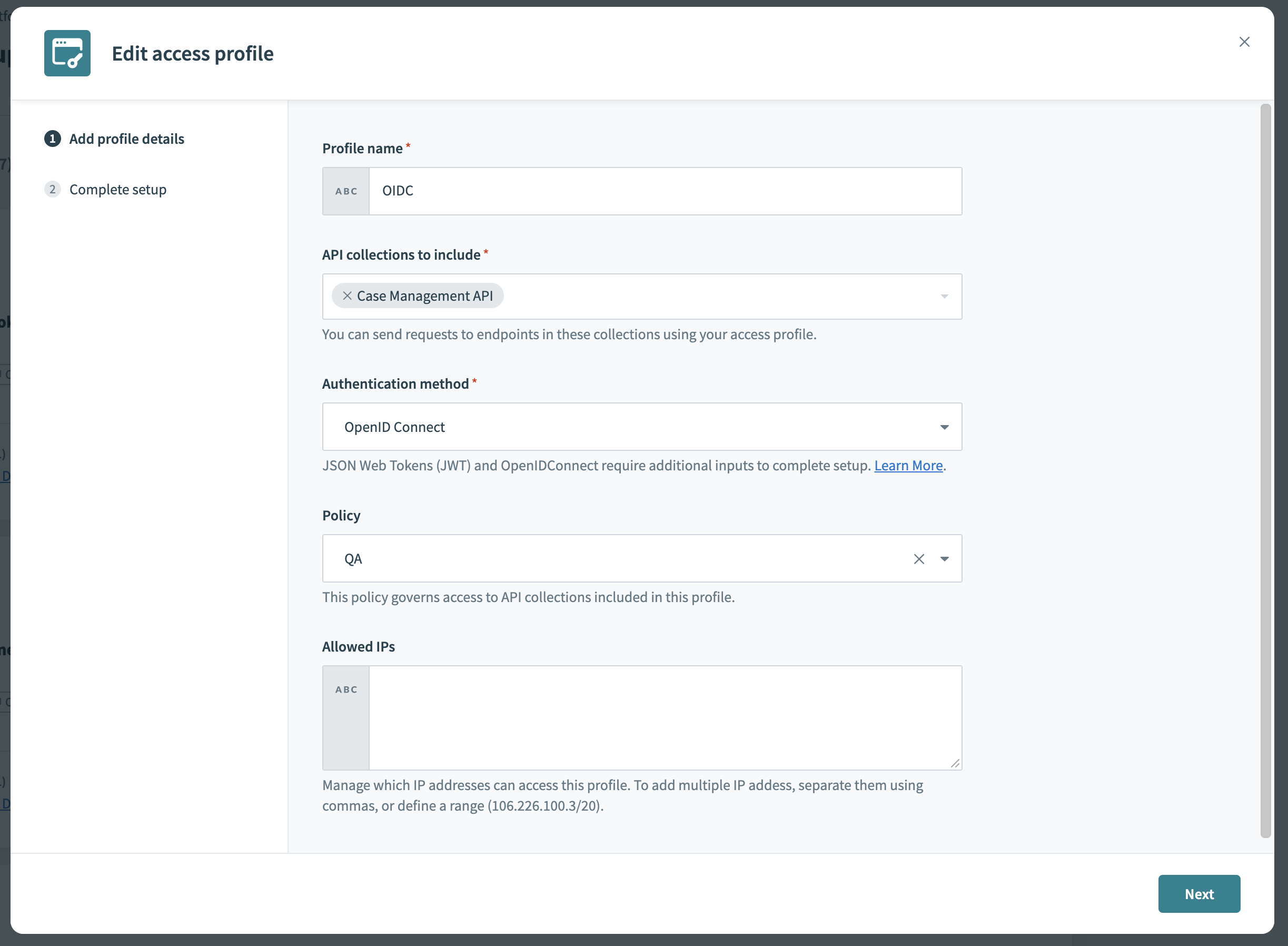

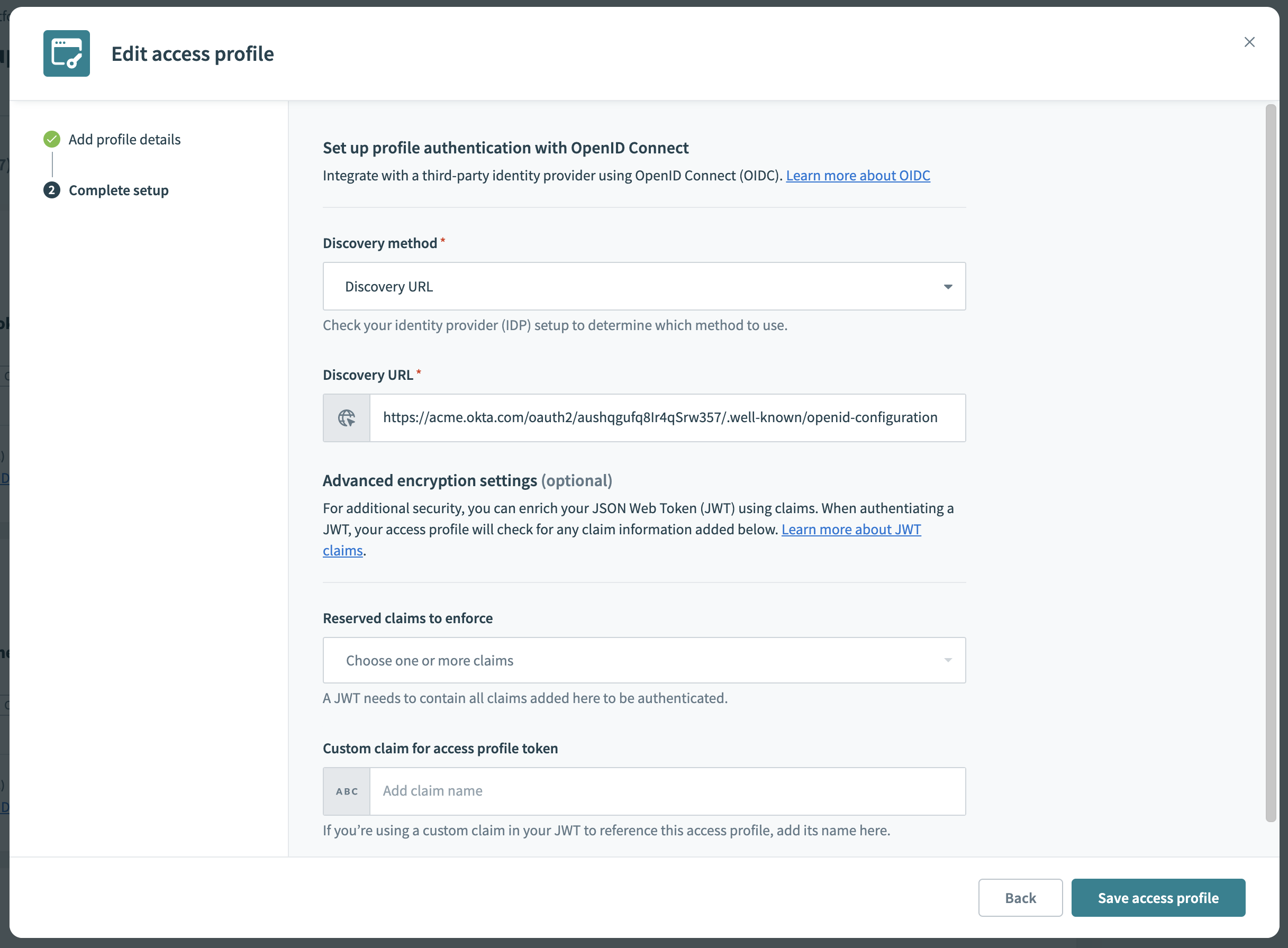

| 2. | クライアントのために新しいアクセスプロファイルを作成します。認証方法としてOpenID Connectを選択します。 OpenID Connectを選択 OpenID Connectを選択 |

| 3. | 以前のステップで取得したディスカバリURLを貼り付けます。 ディスカバリURLを提供 ディスカバリURLを提供 |

| 4. | 詳細な設定(オプション)を適用し、アクセスプロファイルを保存をクリックします。 |

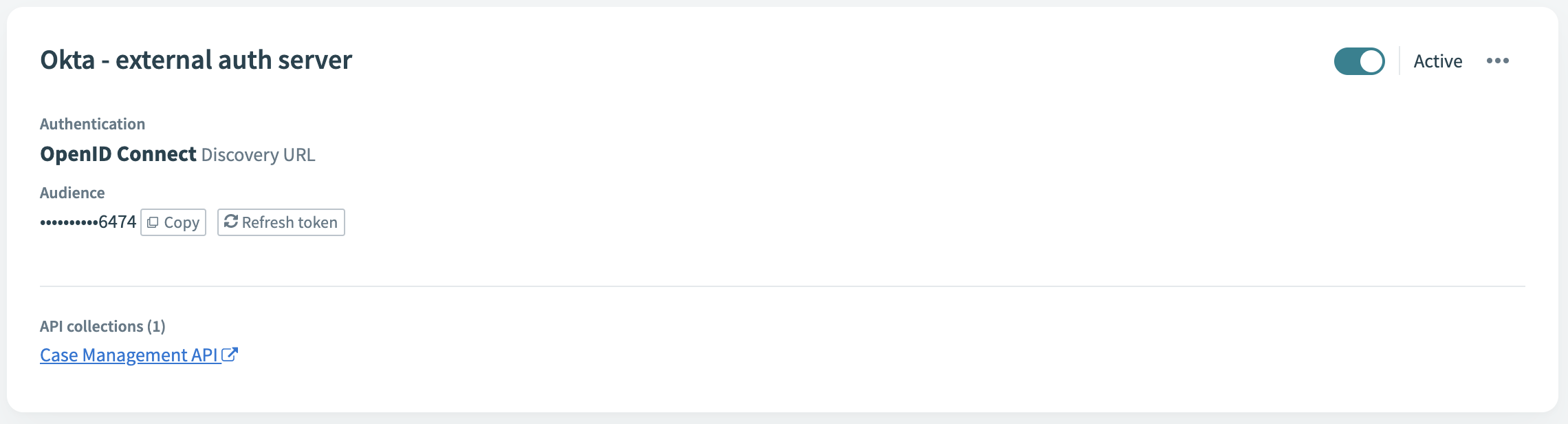

| 5. | 作成したアクセスプロファイルにあるトークンを見つけてコピーします。 トークンをコピー トークンをコピー |

# 3. JWTクレームの設定

最後に、OktaのAuthorizationサーバーを設定して、アクセスプロファイルトークンを含めます。

| ステップ | 説明 |

|---|---|

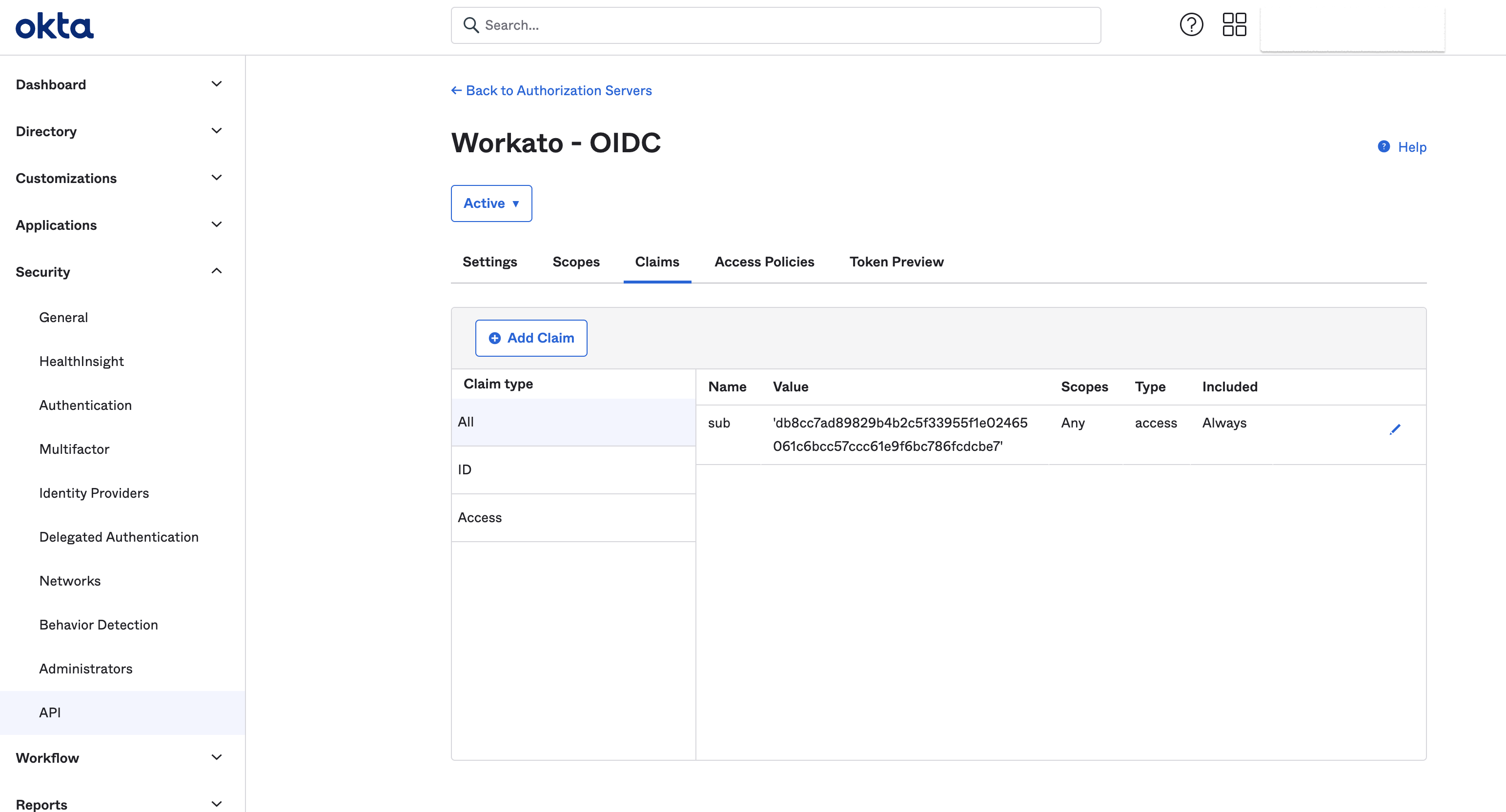

| 1. | OktaのAuthorizationサーバーに戻り、Claimsタブを見つけます。 カスタムクレーム値の設定 カスタムクレーム値の設定 |

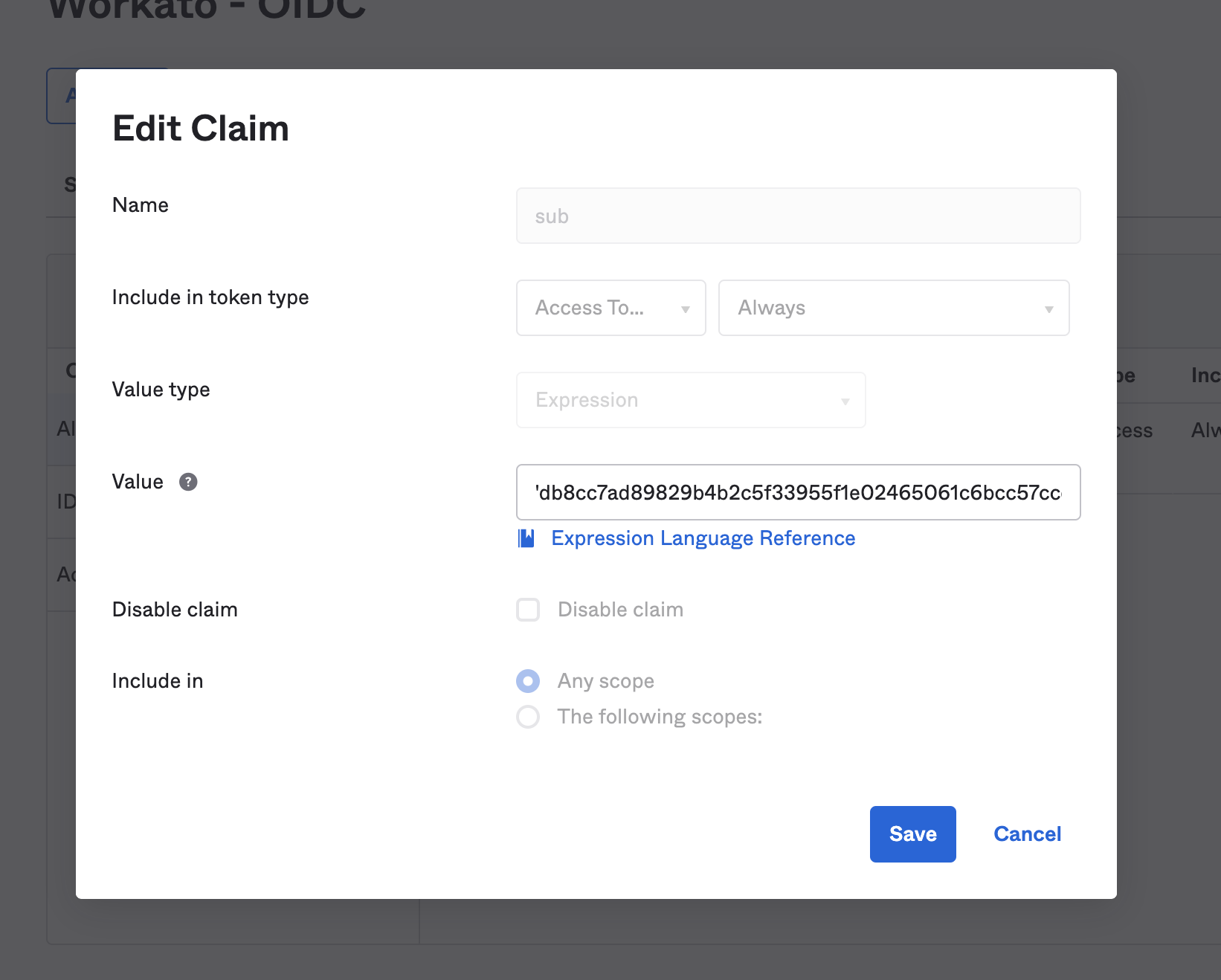

| 2. | アクセスプロファイルトークンを渡すために選択したクレームを編集します。 |

| 3. | アクセスプロファイルトークンをここに貼り付けます。シングルクォートで囲まれていることを確認してください。 アクセスプロファイルトークンを貼り付け アクセスプロファイルトークンを貼り付け |

| 4. | 設定は完了です。このAuthorizationサーバーによって生成されるすべてのトークンは、APIプラットフォームによって受け入れられ、検証されます。 |

# 署名キーのローテーション

IDPはしばしば署名キーをローテーションして、より良いセキュリティポストを確保します。これはディスカバリURLの内容に自動的に反映されます。Workatoは内部的に署名キーと関連するキーIDを更新し、APIトラフィックにゼロの中断を保証します。

Last updated: 2024/5/2 20:17:51