# Amazon SNS

Amazon Simple Notification Service (SNS) (opens new window) は、アプリケーションからアプリケーションおよびアプリケーションから人への通信の両方に対する、フルマネージドメッセージングサービスです。簡素化された Pub/Sub パラダイムを使用して、分散システム、マイクロサービス、およびノードアプリケーションを接続します。

# API バージョン

このコネクターは Amazon SNS API (opens new window) を使用します。

# Workato での Amazon SNS への接続方法

Amazon SNS インスタンスに接続するには、AWS IAM ロールまたは AWS IAM ユーザーのアクセスキー ID とシークレットが必要です。

推奨 : AWS IAM ロール

AWS IAM ロールを使用することをお勧めします。

AWS IAM ロールでは一時的な資格情報を使用するため、この方法は安全であり、追加の管理を必要としません。これに対し、AWS IAM ユーザーでは永続的な資格情報を使用するため、漏洩する可能性があり、またユーザーがローテーションする必要があります。

# コネクションの項目

- Connection name

- このコネクションに対して、接続先の Amazon SNS インスタンスを識別する一意の名前を付けます。

- Authentication type

- [IAM Role auth] (推奨) または [Access key auth] を選択します。

- Authentication details

- IAM role ARN

- ([IAM Role auth] を選択した場合)

AWS IAM ロールの Amazon リソースネーム (ARN)。構文例 : arn:aws:iam::account_id:role/role-name-with-path - Access Key ID

- ([Access key auth] を選択した場合)

IAM ユーザーアクセスキー ID。 - Secret Access Key

- ([Access key auth] を選択した場合)

指定したアクセスキー ID に対するシークレット。

- Region

- AWS SNS インスタンスのリージョン。

# 統合システムロールの作成方法

Amazon SNS への接続には、専用の統合システムロール (ISR) を使用することをお勧めします。権限に一貫性が保たれ、単一のアカウントにすべての操作を記録できるようになります。

新しい ISR を作成し、IAM ロールの ARN を取得するには、以下のガイドに従ってください。

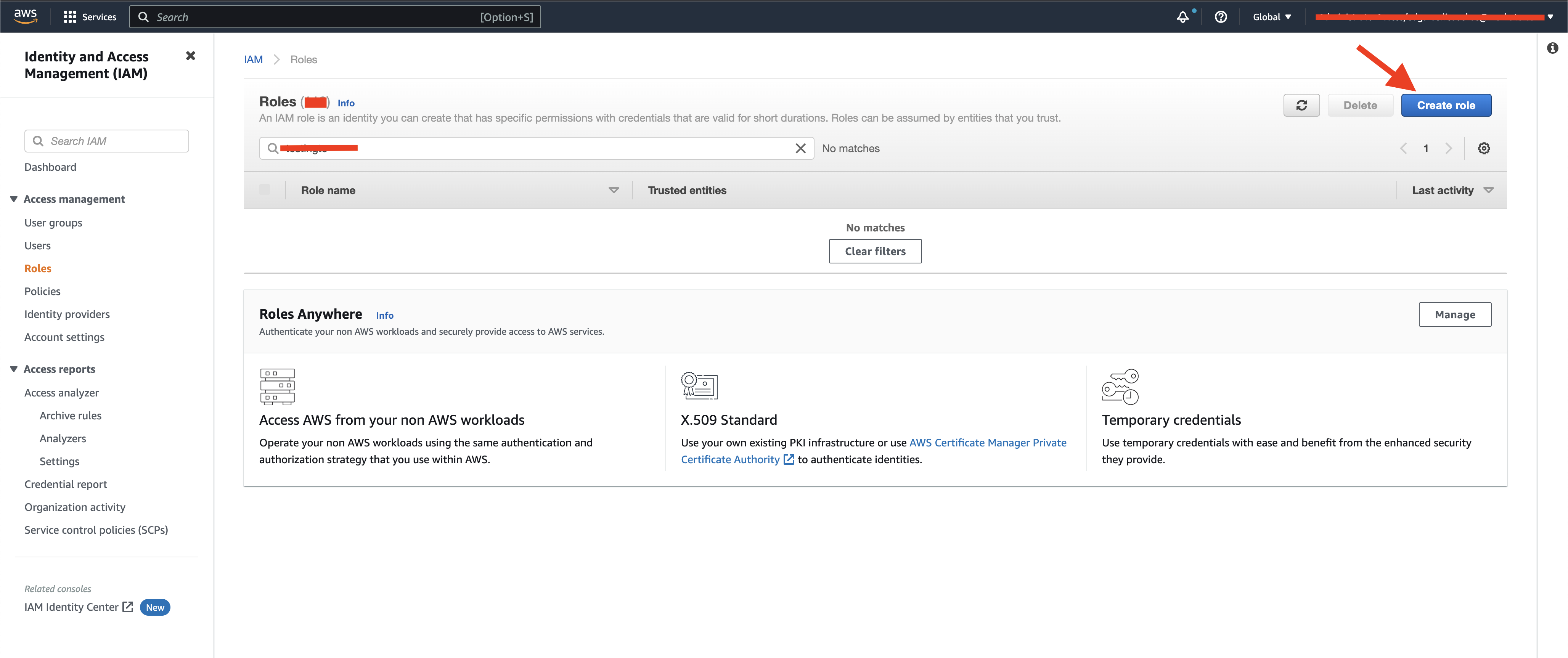

AWS コンソールで [Identity and Access Management (IAM)] にアクセスします。左側のパネルで [Roles] を選択します。[Create role] をクリックします。

IAM ロールの作成

IAM ロールの作成

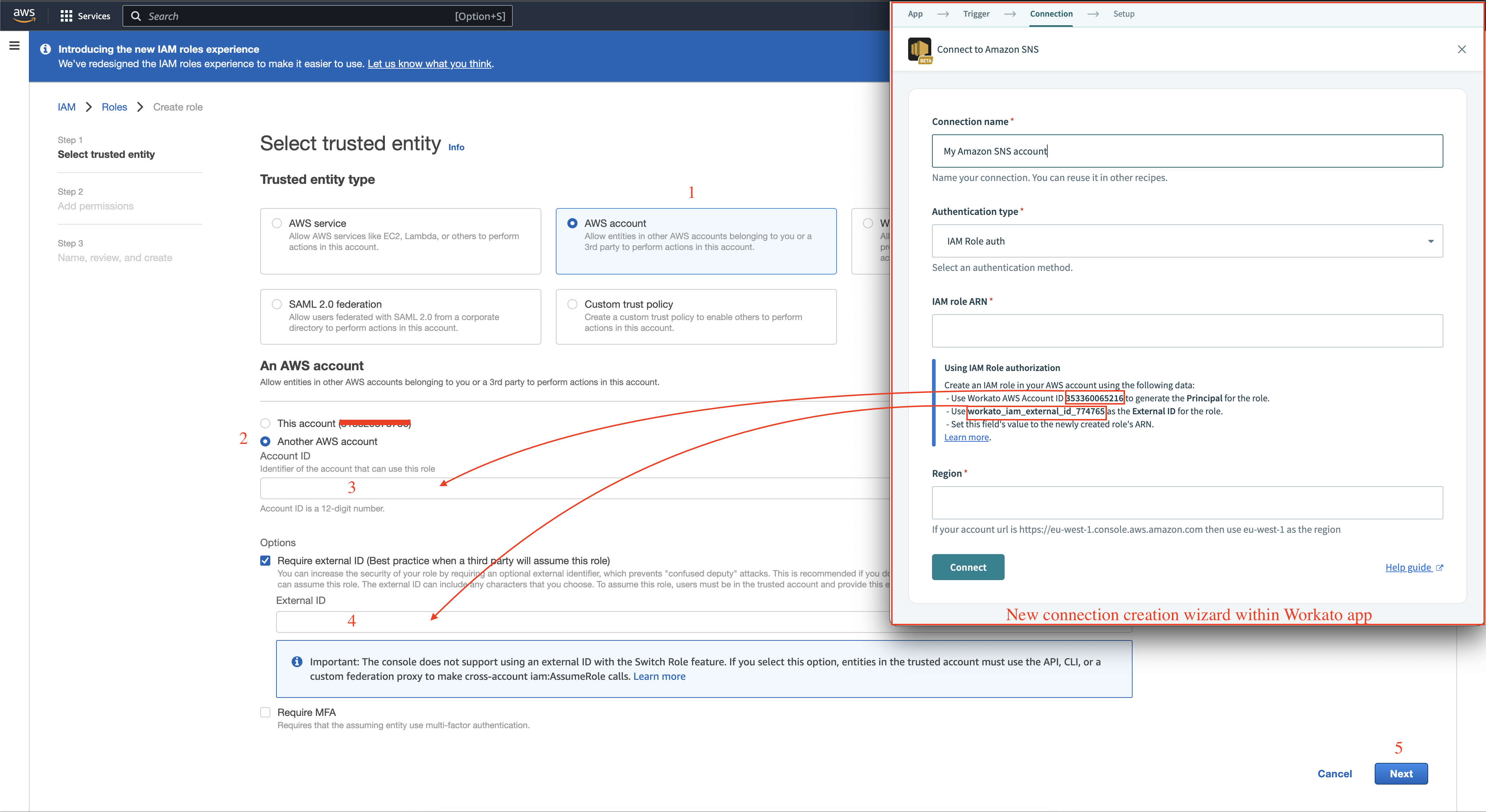

[Trusted entity type] として [AWS account] を選択します。[Another AWS account] と [Require external ID] オプションが選択され、[Account ID] と [External ID] フィールドにコピーした値が貼り付けられていることを確認します。[Next] をクリックします。

信頼されるエンティティの設定

信頼されるエンティティの設定

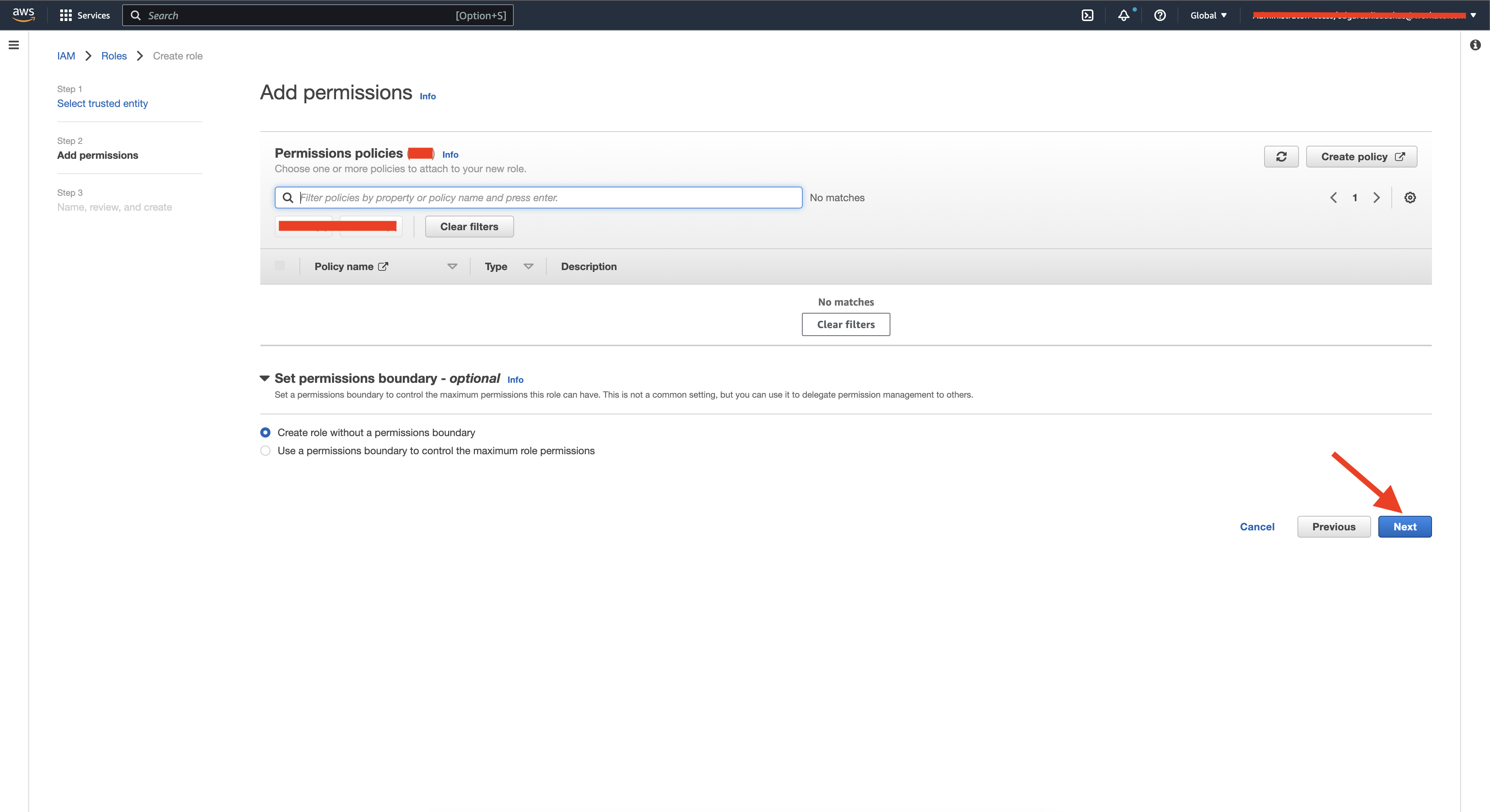

[Add permissions] ビューではいずれのポリシーも選択しません。アクセス許可とポリシーは後の手順で設定します。[Next] をクリックします。

アクセス許可の追加

アクセス許可の追加

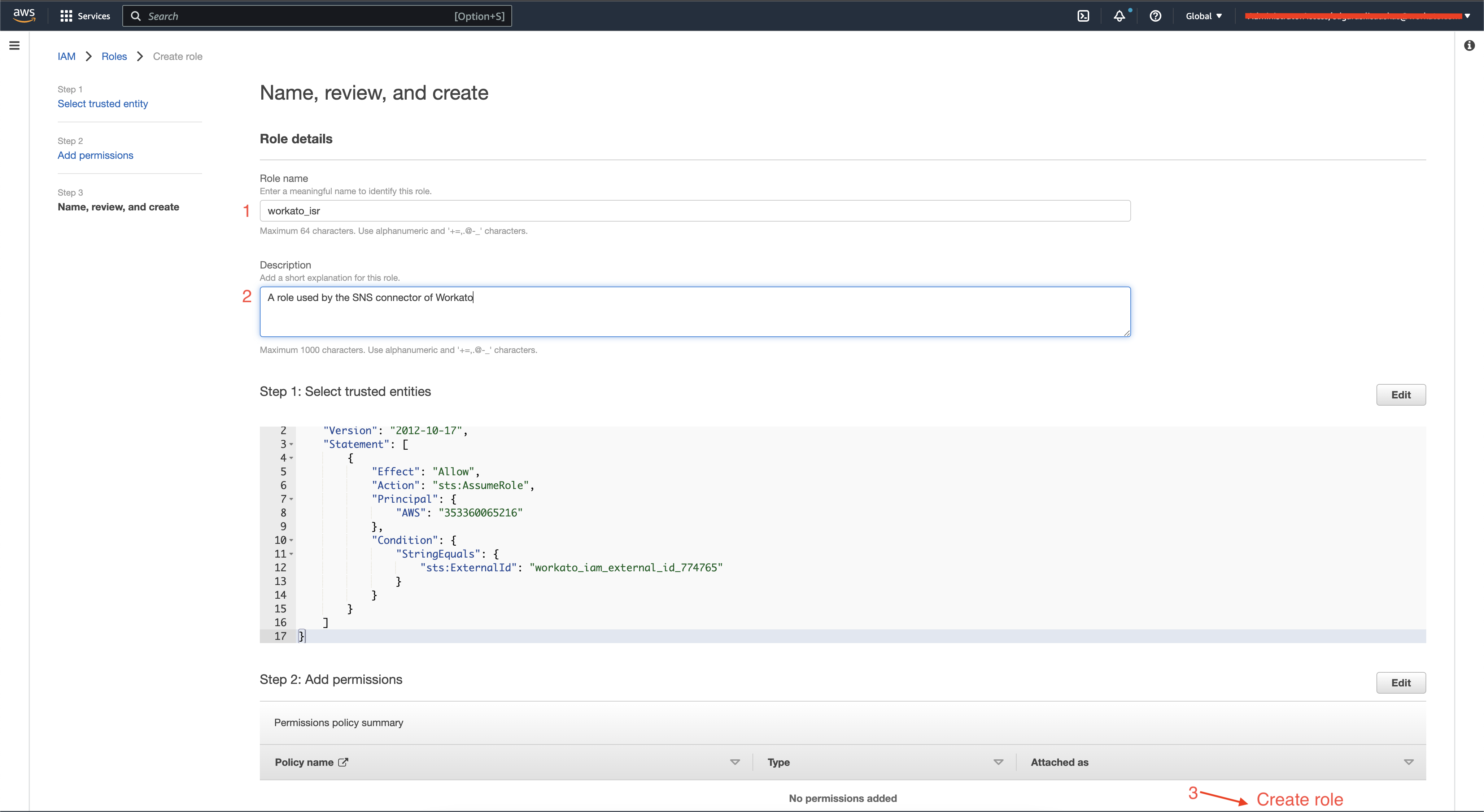

[Name, review, and create] ビューで、ロールに対するわかりやすい名前 (たとえば workato_isr) を選択し、必要に応じて説明を追加します。[Create role] をクリックします。

IAM ロールの名前

IAM ロールの名前

AWS コンソールで [Identity and Access Management (IAM)] にアクセスします。左側のパネルで [Roles] を選択します。手順4で作成したロールを探し、クリックします。[Add permissions] > [Create inline policy] をクリックします。

IAM ロールポリシーの更新

IAM ロールポリシーの更新

ISR に対するアクセス許可を追加します。

[Create policy] ビューで [JSON] タブを選択し、以下の IAM ポリシーテンプレートをコピーして貼り付けます。[Review policy] をクリックします。

{

"Version": "2012-10-17",

"Statement": [

{

"Sid": "",

"Effect": "Allow",

"Action": [

"sns:ListTopics",

"sns:Subscribe",

"sns:Unsubscribe",

"sns:SetSubscriptionAttributes",

"sns:Publish"

],

"Resource": "*"

}

]

}

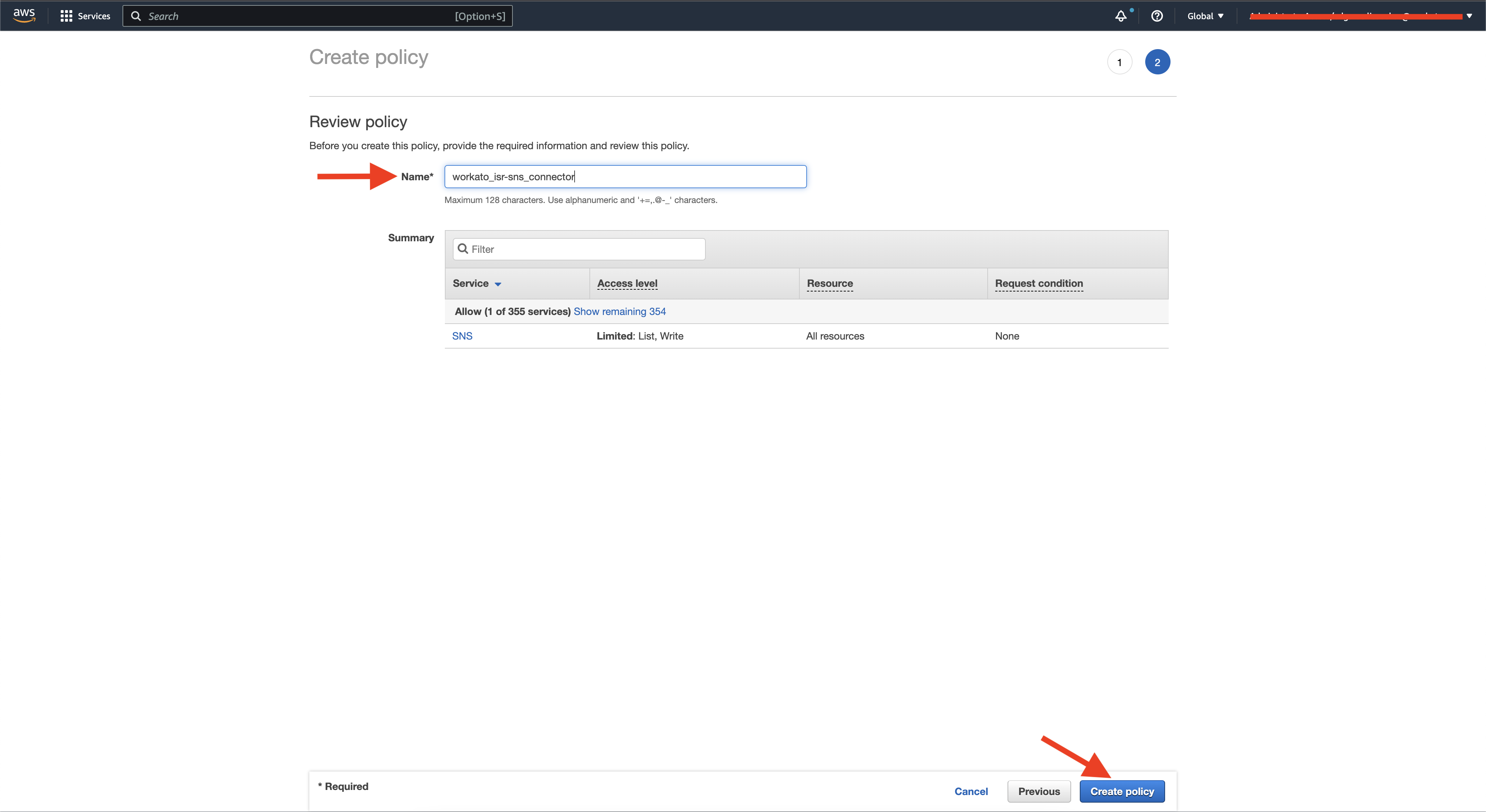

IAM ロールポリシーの確認

IAM ロールポリシーの確認

[Review policy] ビューで、ポリシーに対してわかりやすい名前 (たとえば workato_isr-sns_connector) を付けます。[Create policy] をクリックします。

ポリシーの作成

ポリシーの作成

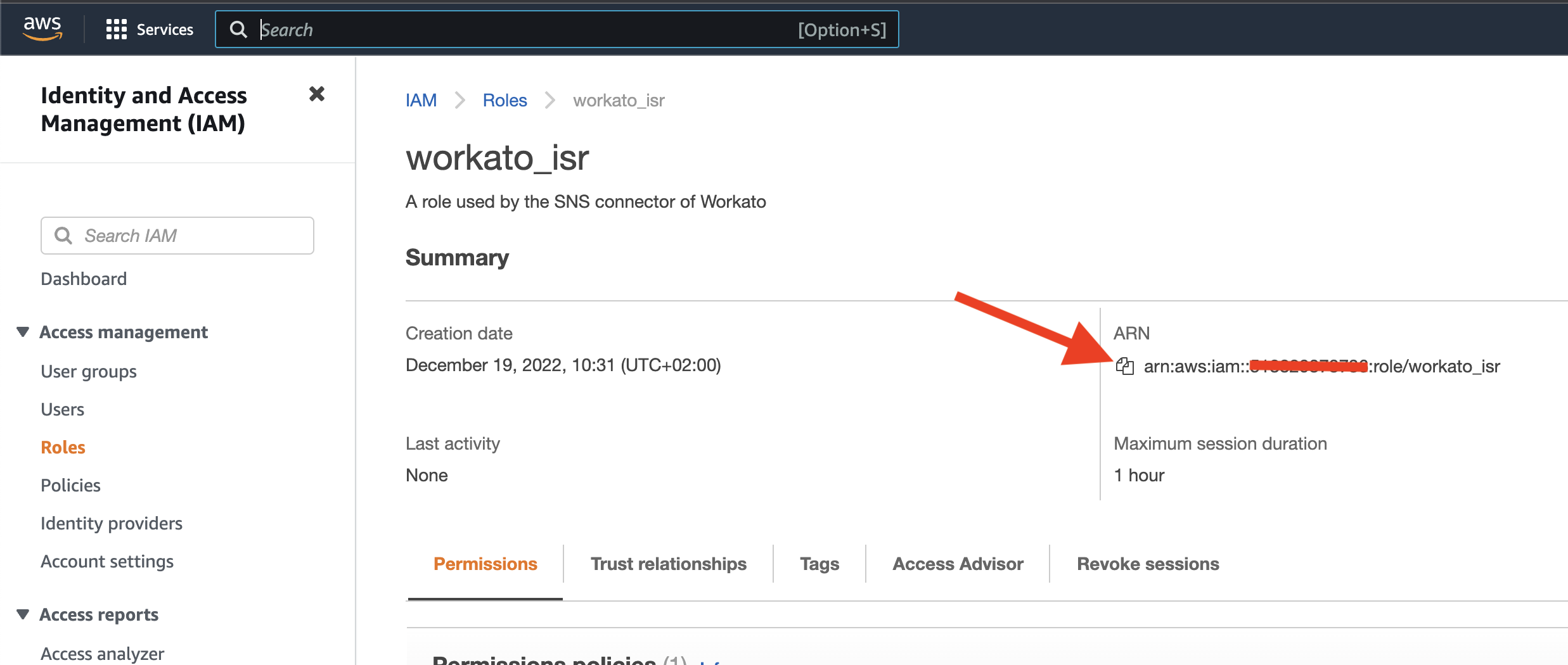

IAM ロールの ARN をコピーし、Workato の SNS コネクターの設定の [IAM role ARN] フィールドに貼り付けます。

ARN のコピー

ARN のコピー

# 統合システムユーザーの作成方法

新しい統合システムユーザー (ISU) を作成し、アクセスキー ID とシークレットアクセスキーを取得するには、以下のガイドに従ってください。

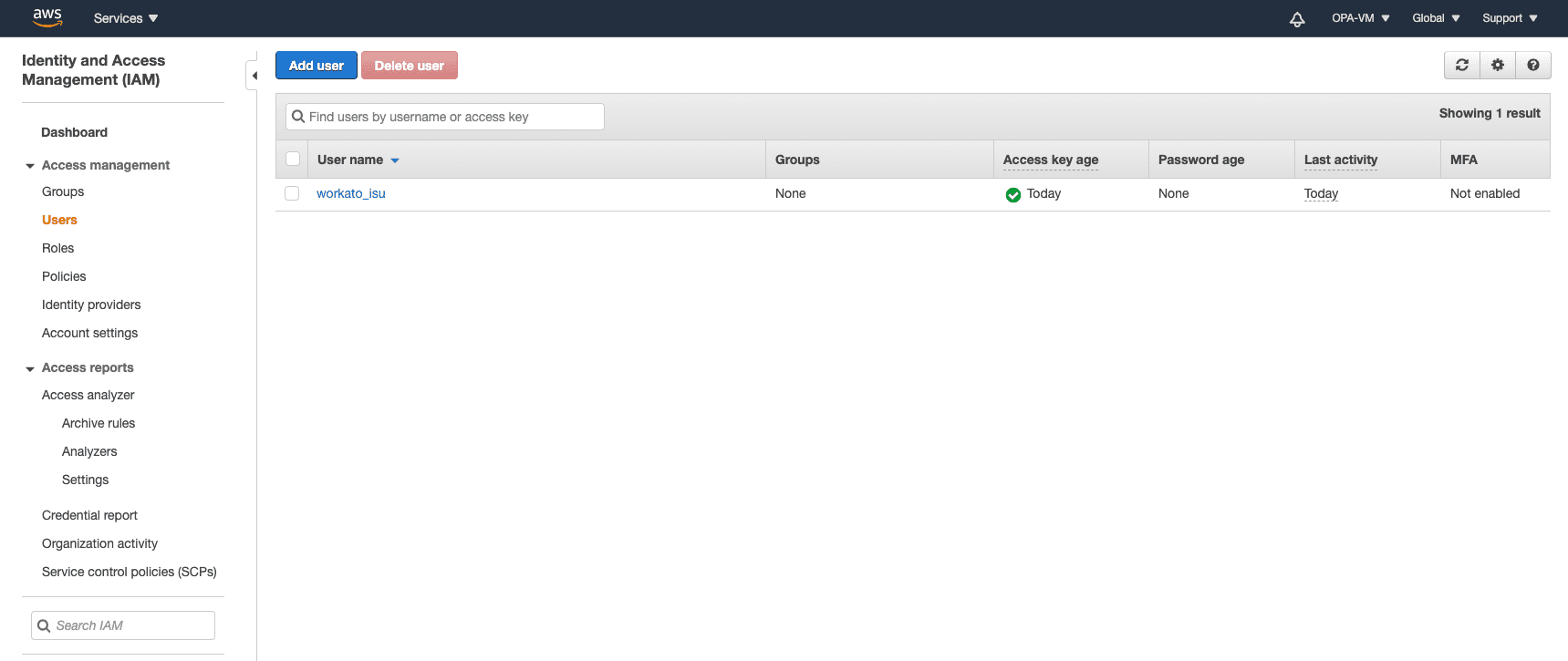

AWS コンソールで [Identity and Access Management (IAM)] にアクセスします。左側のパネルで [Users] を選択します。[Add user] をクリックします。

IAM ユーザーの作成

IAM ユーザーの作成

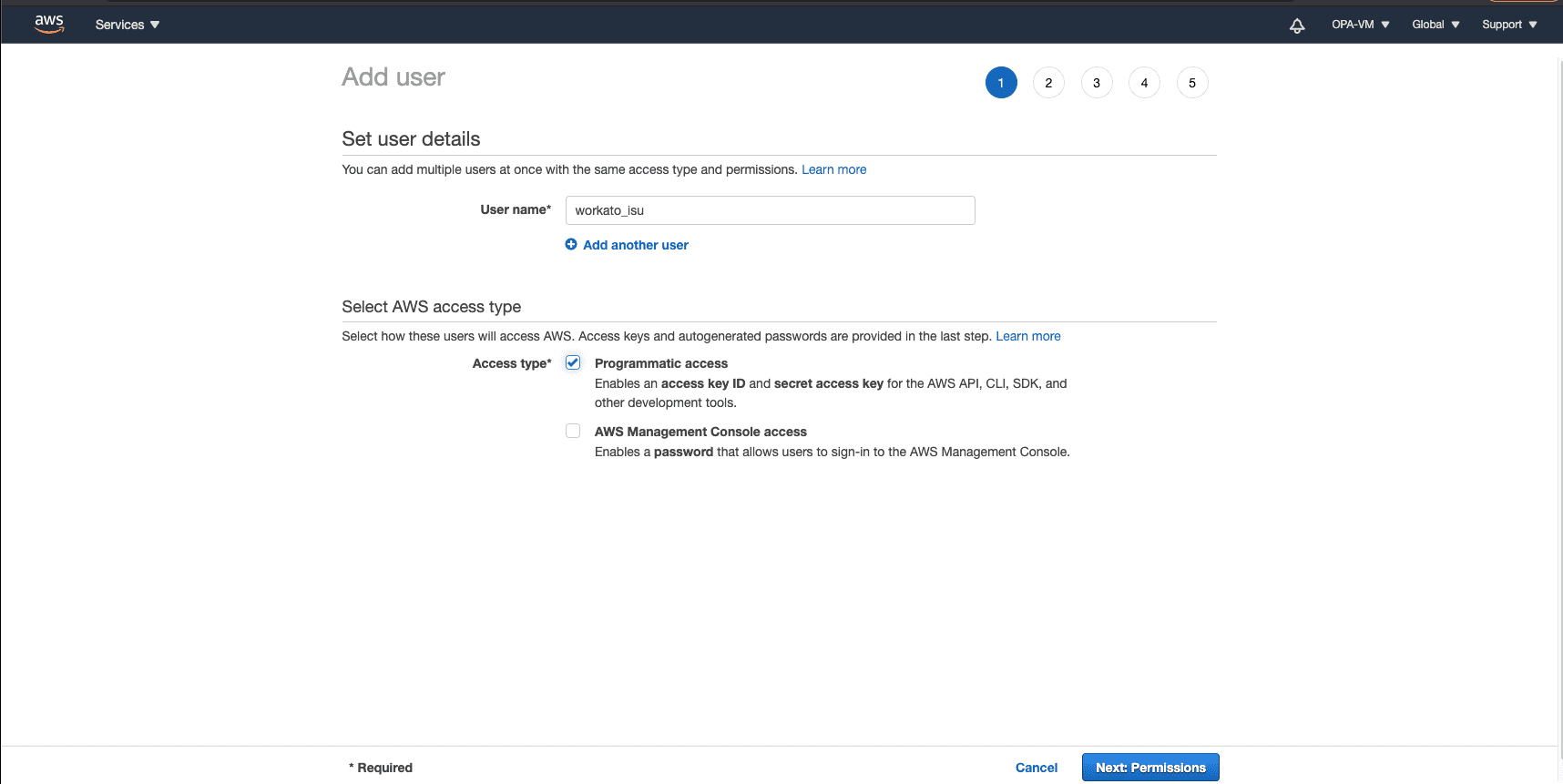

ユーザー名 を設定します。[Programmatic access] が選択されていることを確認します。

ユーザー名の設定

ユーザー名の設定

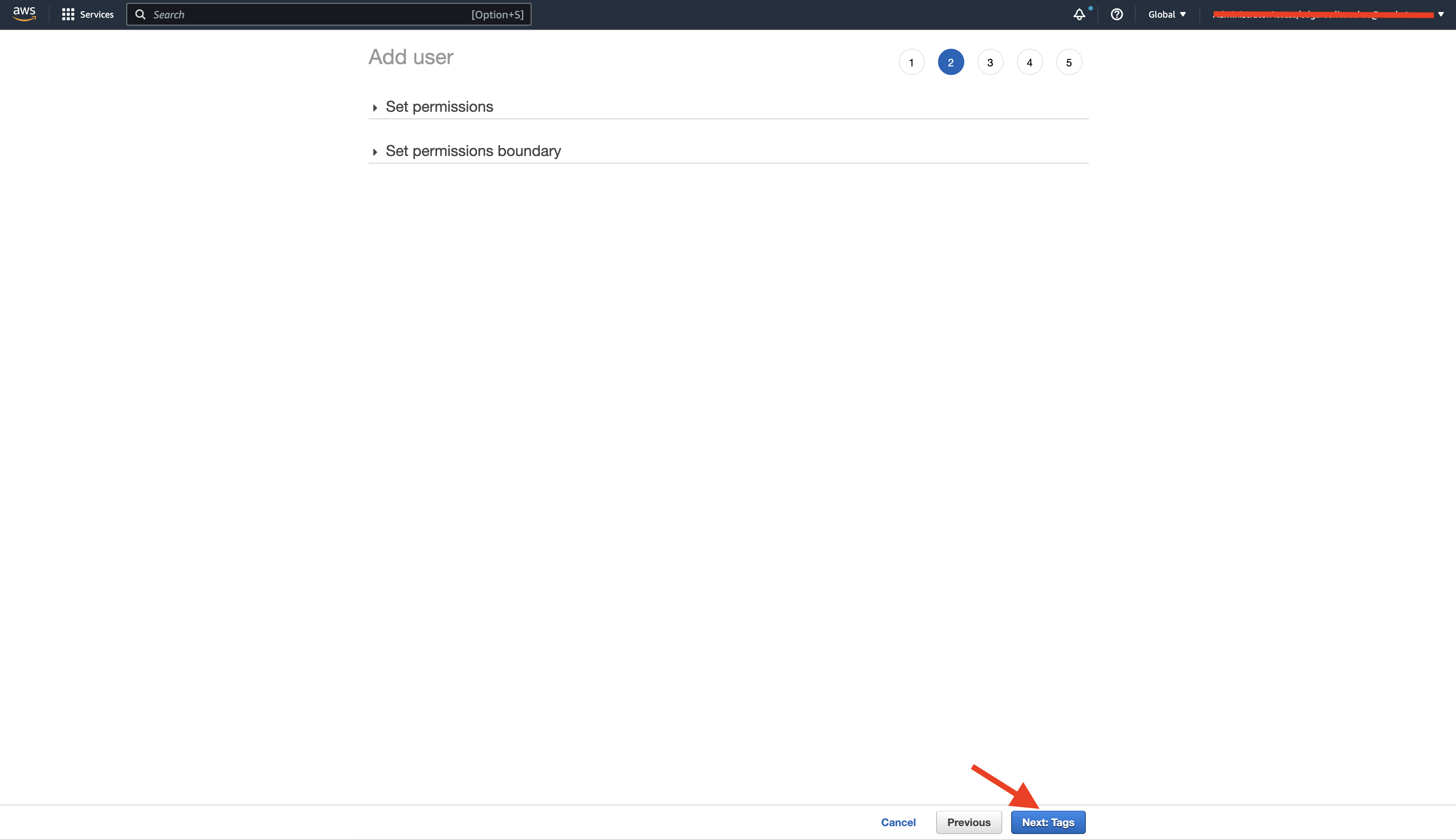

[Add permissions] ビューではいずれのポリシーも選択しません。アクセス許可とポリシーは後の手順で設定します。[Next] をクリックします。

アクセス許可設定のスキップ

アクセス許可設定のスキップ

必要に応じて タグ に対する情報を指定し、この IAM ユーザーに対する設定を確認します。

This user has no permissions

アクセス許可とポリシーは後の手順で設定するため、This user has no permissions という警告は無視してください。

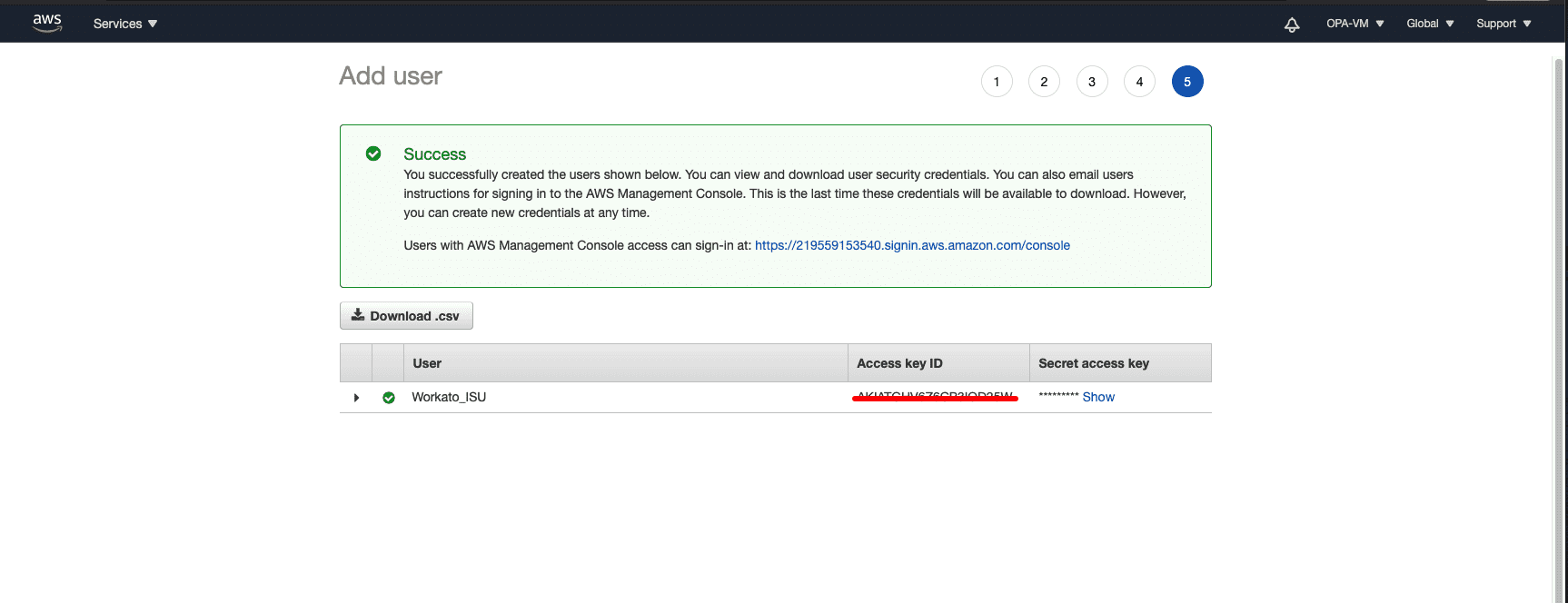

次に、 アクセスキー ID と シークレットアクセスキー のコピーを保存します。これは Workato に接続するために必要になります。

アクセスキー資格情報の保存

アクセスキー資格情報の保存

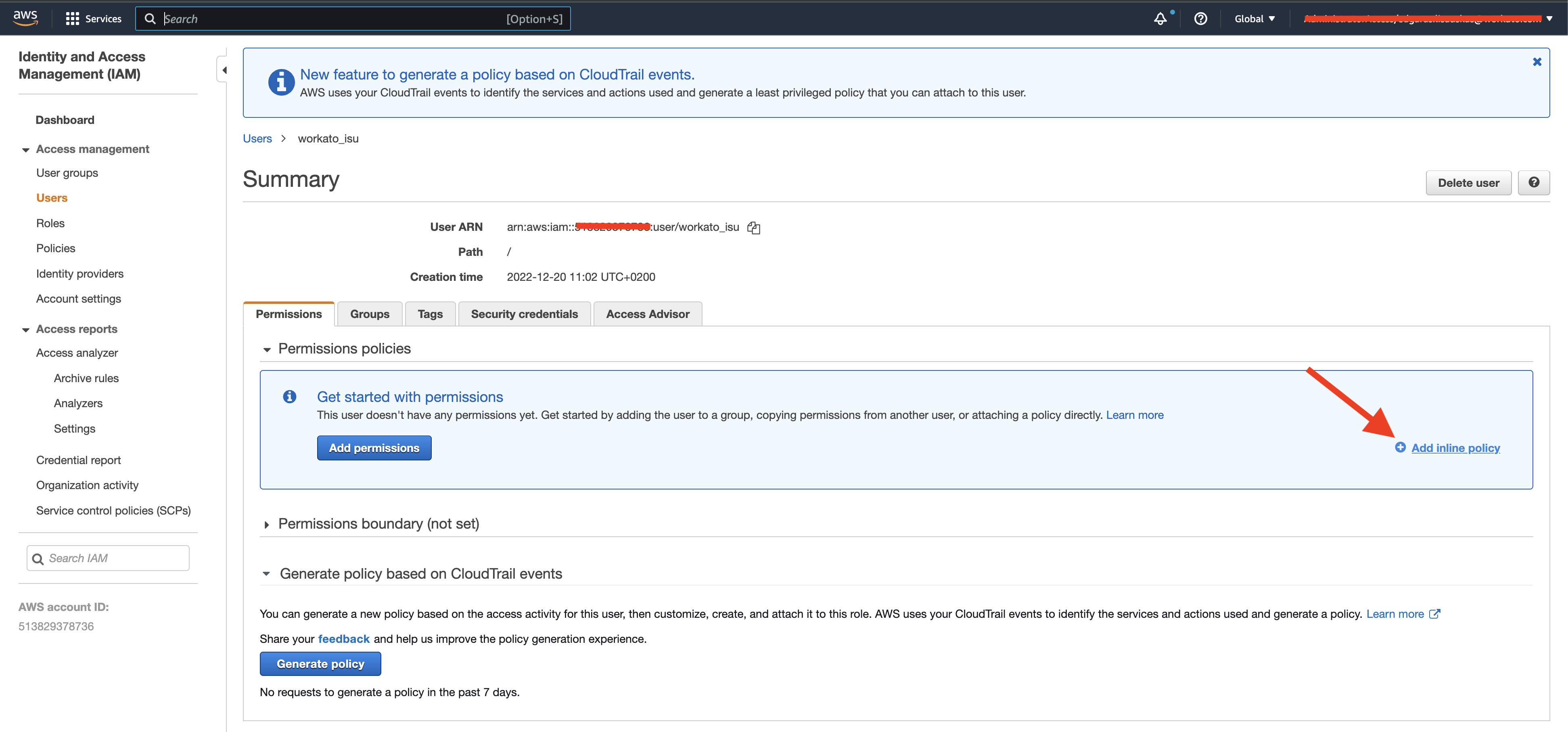

AWS コンソールで [Identity and Access Management (IAM)] にアクセスします。左側のパネルで [Users] を選択します。作成したユーザーを探し、クリックします。[Add inline policy] をクリックします。

IAM ユーザーポリシーの更新

IAM ユーザーポリシーの更新

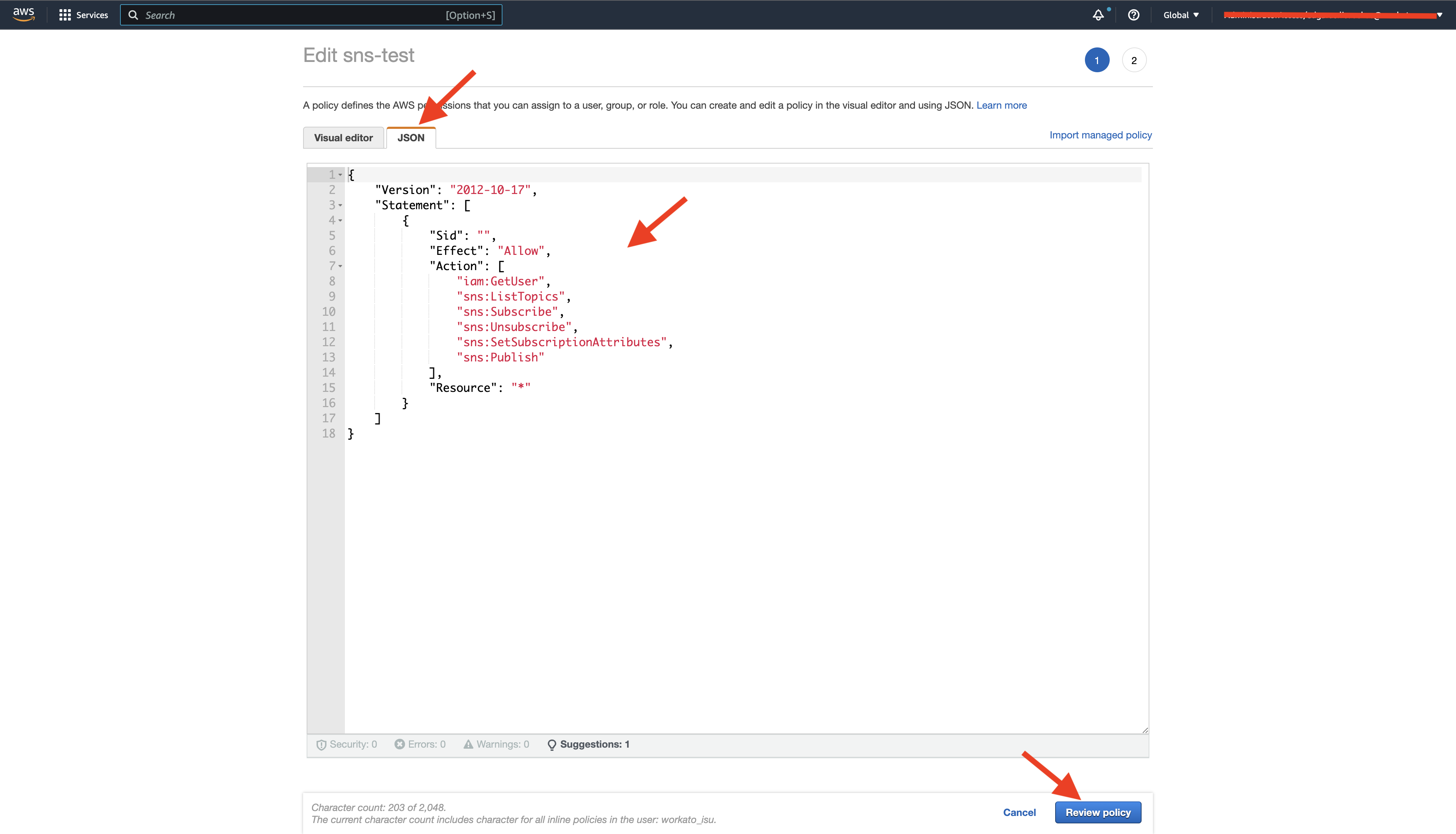

ISU に対するアクセス許可を追加します。

[Create policy] ビューで [JSON] タブを選択し、以下の IAM ポリシーテンプレートをコピーして貼り付けます。[Review policy] をクリックします。

{

"Version": "2012-10-17",

"Statement": [

{

"Sid": "",

"Effect": "Allow",

"Action": [

"iam:GetUser",

"sns:ListTopics",

"sns:Subscribe",

"sns:Unsubscribe",

"sns:SetSubscriptionAttributes",

"sns:Publish"

],

"Resource": "*"

}

]

}

IAM ユーザーポリシーの確認

IAM ユーザーポリシーの確認

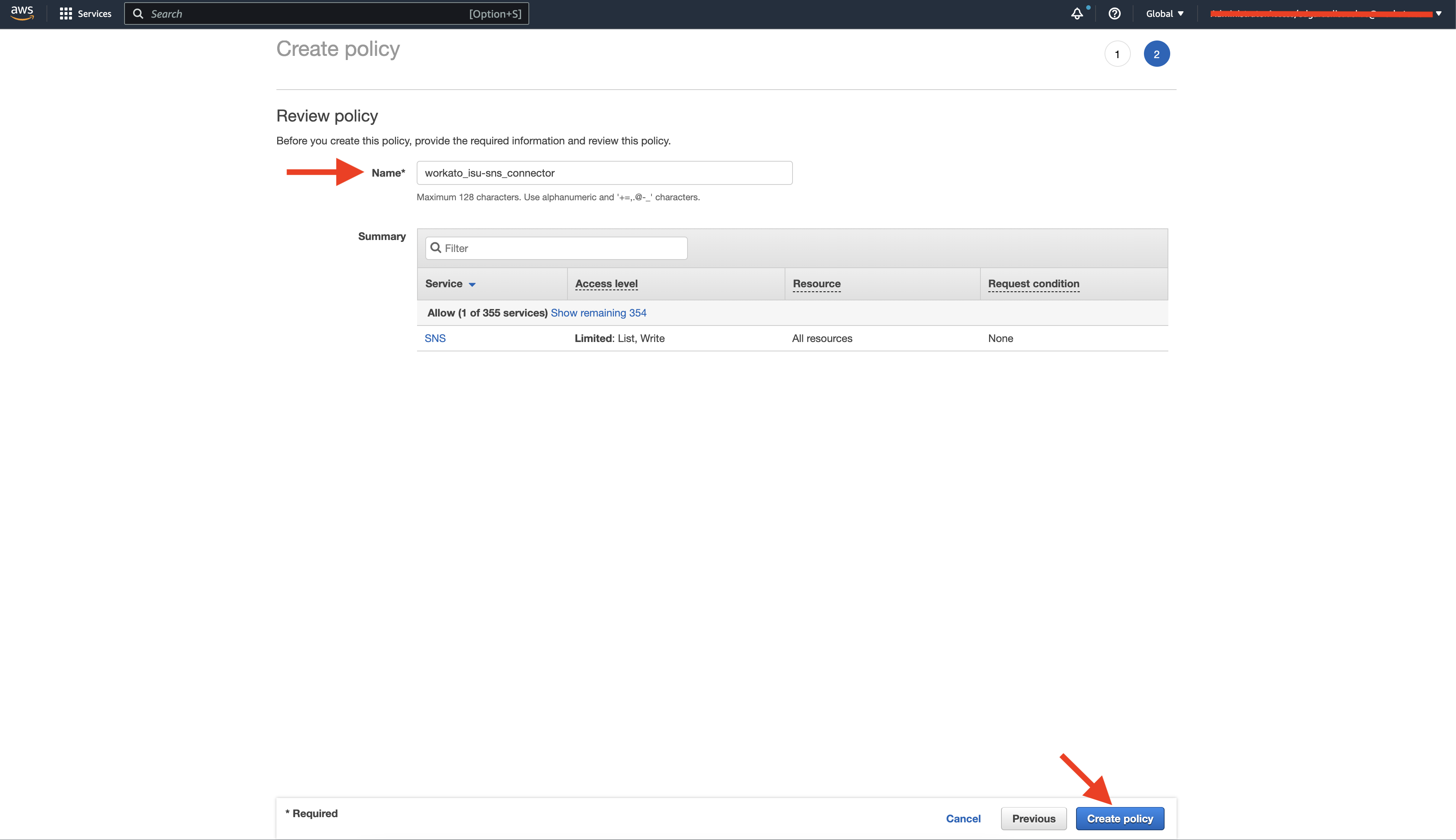

[Review policy] ビューで、ポリシーに対してわかりやすい名前 (たとえば workato_isu-sns_connector) を付けます。[Create policy] をクリックします。これでユーザーの作成は完了です。手順 4 で保存した資格情報を、Workato での SNS コネクターの設定で使用します。

ポリシーの作成

ポリシーの作成

Last updated: 2023/8/31 1:07:14