# OktaでのSAMLロール同期の設定

アイデンティティプロバイダーとしてOktaを使用する場合、ユーザーとグループの両方のロール設定を同期することができます。

ここでは、基本的なWorkato環境(DEV(デフォルト)、PROD、TEST)のロール同期を設定します。

# 前提条件

- OktaテナントのSAML SSOを設定します。

- Workato UIでジャストインタイムプロビジョニングを有効にします。

- チームまたは組織に対してSAML SSOを強制します。

# OktaでWorkatoユーザープロファイルにカスタムWorkatoロール属性を追加する

Oktaで、Directory >> Profile Editor >> Workato App >> Create a new user attributeに移動します。

Workatoユーザープロファイルに新しいworkato_role属性を追加します。

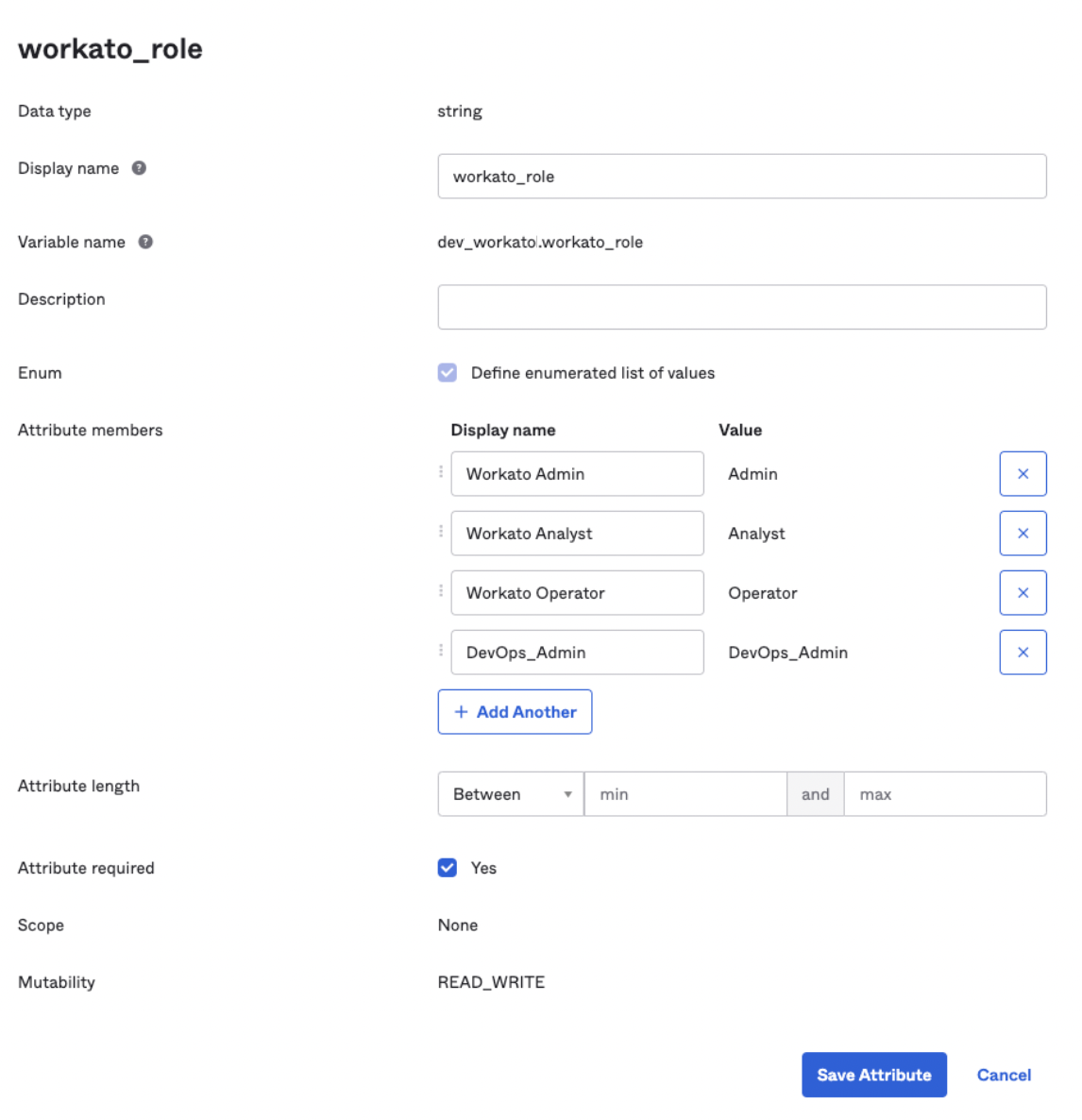

workato_roleインターフェースのフィールドを指定します:

OktaでのWorkatoロール定義

OktaでのWorkatoロール定義

- 表示名

- 新しいロールの名前。`workato_role`を使用します。

- 説明

- ロールのオプションの説明

- Enum

- "値の列挙リストを定義"を選択します。

- 属性メンバー

- 次の表示名と値のペアを追加します。Workatoのシステムロールやカスタム定義のロールもここに追加できます。

- リストにさらにエントリを追加するには+ Add Anotherをクリックし、既存のエントリを削除するには削除アイコンをクリックします。値は大文字と小文字を区別します。

- この例では、カスタムロール「DevOps_Admin」を追加しています。システム内のすべてのカスタムWorkatoロールを指定するために、追加のエントリを使用することもできます。

- Workato Admin

- Admin

- Workato Analyst

- Analyst

- Workato Operator

- Operator

- No Access

- NoAccess

- DevOps_Admin

- DevOps_Admin

- 属性の長さ

- 属性の長さのパラメータを定義します。

- 属性の必須

- Yesを選択します。

- スコープ

- Noneのままにします。

- 可変性

- この値が

READ_WRITEであることを確認します。

属性を保存をクリックします。

Workatoで使用するすべての環境について、これらの手順を繰り返します。指定した環境の命名規則に従うようにしてください。

# 環境固有のWorkatoロールをOktaで設定する

Workatoインスタンスでライフサイクル管理アドオンが有効になっている場合、環境とビジネス要件に応じて6つの新しい設定可能なロール属性があります。

名前によって複数の環境を指定し、それぞれのSAML属性を指定します。

- Dev (main)

- workato_role

- Test

- workato_role_test

- Prod

- workato_role_prod

- Sandbox

- workato_role_sandbox

- UAT

- workato_role_uat

- Stage

- workato_role_stage

- Pre-prod

- workato_role_preprod

# SAML属性ステートメントを設定する

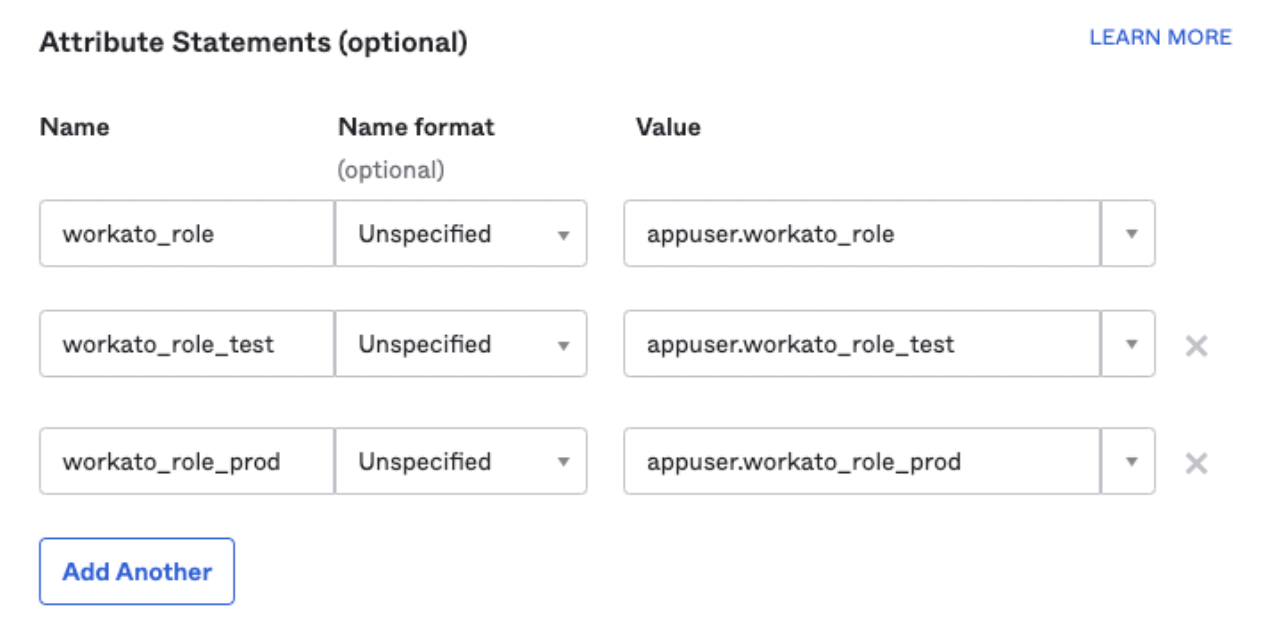

ユーザーがSAML Single Sign Onを介してWorkatoにサインインするたびにworkato_role属性の値を含めるには、SAML属性ステートメントを設定する必要があります。

Oktaで、Application >> Workato >> General >> SAML Settings >> Edit >> Next >> Configure SAML >> Attribute Statementに移動します。

このインターフェースで、値をappuser.workato_roleに設定します:

Oktaでのworkato_roleの属性ステートメント

Oktaでのworkato_roleの属性ステートメント

以下のNameとValueのペアを使用してください。Name formatフィールドはオプションです。

- workato_role

- appuser.workato_role

- workato_role_test

- appuser.workato_role_test

- workato_role_prod

- appuser.workato_role_prod

# ユーザーにアプリケーションを割り当てる

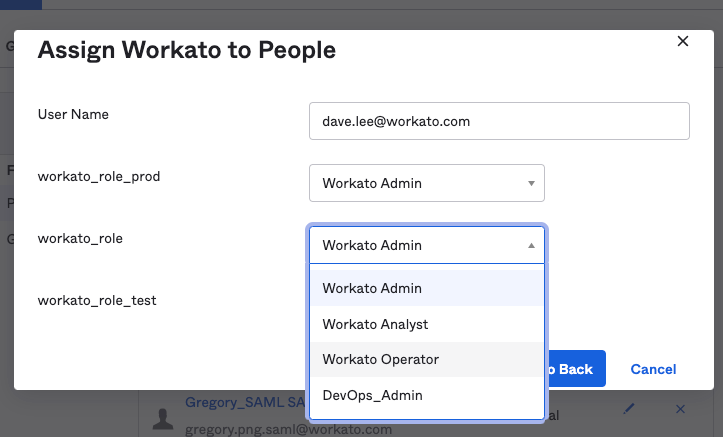

個々のユーザーにWorkatoアプリケーションを割り当てる手順は次のとおりです:

Oktaで、Directory >> Users >> Select User >> Assign Application >> Workatoに移動します。

ユーザーにアプリケーションを割り当てる

ユーザーにアプリケーションを割り当てる

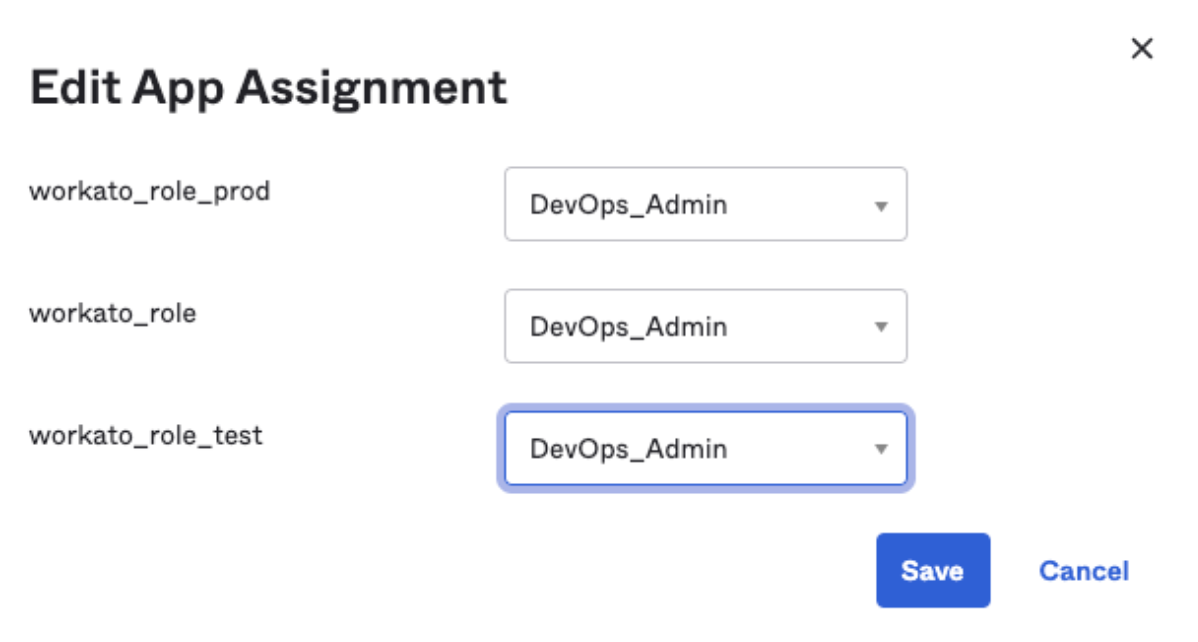

ユーザーに割り当てるWorkatoロールを選択します:

- User Name

- これはユーザーのメールアドレスです。デフォルトでインターフェースに表示されます。

- workato_role_prod

- リストから

workato_role_prodを割り当てます。前もってこれらのオプションを指定しました:Workato Admin、Workato Analyst、Workato Operator、またはDevOps_Admin。このロールはPROD環境用です。 - workato_role

- リストから

workato_roleを指定します。このロールは - workato_role_test

- リストから

workato_role_testを選択します。このロールはTEST環境用です。

①デフォルトのDEV環境にて、以下の手順を実行します。

保存をクリックします。

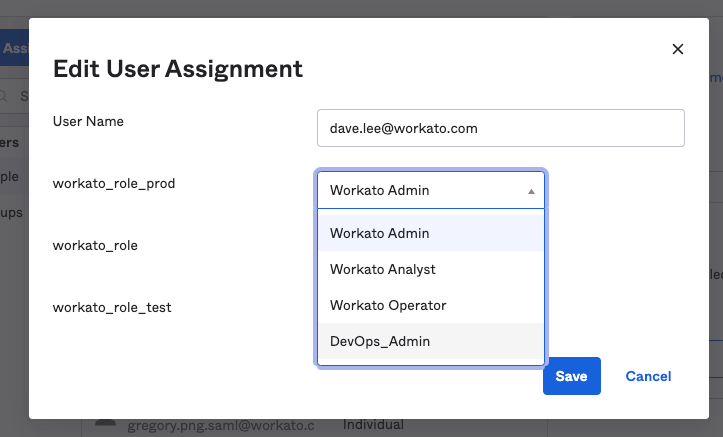

# ユーザーロールの更新

ユーザーロールを更新するには、workato_roleリストから新しい選択肢を選び、ユーザーの現在のロール値を編集します。その後、保存をクリックします。

ユーザーロールの変更

ユーザーロールの変更

例えば、ユーザーdave.leeのworkato_role_prodの値を_Workato Admin_からカスタムの_DevOps_Admin_ロールに変更することができます。

未定義のロール

既存のユーザーのロール値をWorkatoで定義されていない値に変更すると、ユーザーは現在のロールを保持します。

新しいユーザーに対してJITプロビジョニングを使用している場合、未定義のロール値はデフォルトのOperatorロールが割り当てられます。

# グループへのアプリケーションの割り当て

ロールの割り当てをグループを通じて管理する組織は、ユーザーのグループメンバーシップに基づいてWorkatoのロールを割り当てることができます。複数のグループに所属するユーザーは、グループの優先順位に基づいてロールが割り当てられます。Oktaヘルプセンターの属性グループの優先順位の割り当て (opens new window)記事を参照してください。

ユーザーを管理するための新しいグループを作成します。既にこの目的のためのグループがある場合は、それを使用してください。

この例では、DevOps_Adminグループを使用しています。

OktaでDirectory >> Groups >> グループを選択 >> Applications >> 割り当て >> Workatoを選択します。

割り当て中に、workato_role属性とその他の環境固有の属性を指定するようにシステムが促されます。

ここでは、Workato_DevOps_AdminsグループのすべてのメンバーにカスタムのDevOps_Adminロールを割り当てるために、workato_role_prod、workato_role、workato_role_testのロールをすべての環境に割り当てます。

グループへのロールの割り当て

グループへのロールの割り当て

これにより、グループのすべてのメンバーが3つの環境すべてでDevOps_Adminロールに割り当てられます。

新しい(または既存の)グループにユーザーを追加します。

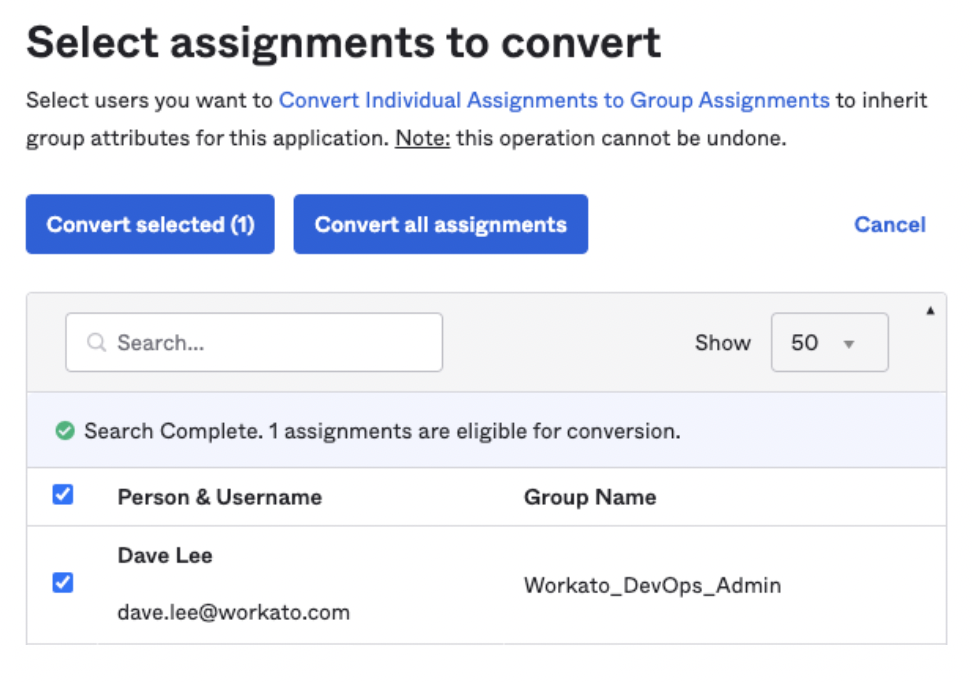

ユーザーレベルのロール管理からグループレベルのロール管理に変更するには、既存のユーザー割り当てをグループ割り当てに変換する必要があります。

Applications >> Workato >> Assignmentsに移動し、Convert Assignmentsを選択します。

名前でユーザーを検索し、ユーザーの割り当てを確認して、グループによって管理されるようになったことを確認します。

ユーザーがグループによって管理されていない場合で、グループ割り当てに変換できる場合は、Convert selectedをクリックします。

ここでは、ユーザー[email protected]をWorkato_DevOps_Adminグループで管理できます。

個々のユーザー割り当てをグループ割り当てに変換する

個々のユーザー割り当てをグループ割り当てに変換する

または、すべての割り当てを変換することもできます。

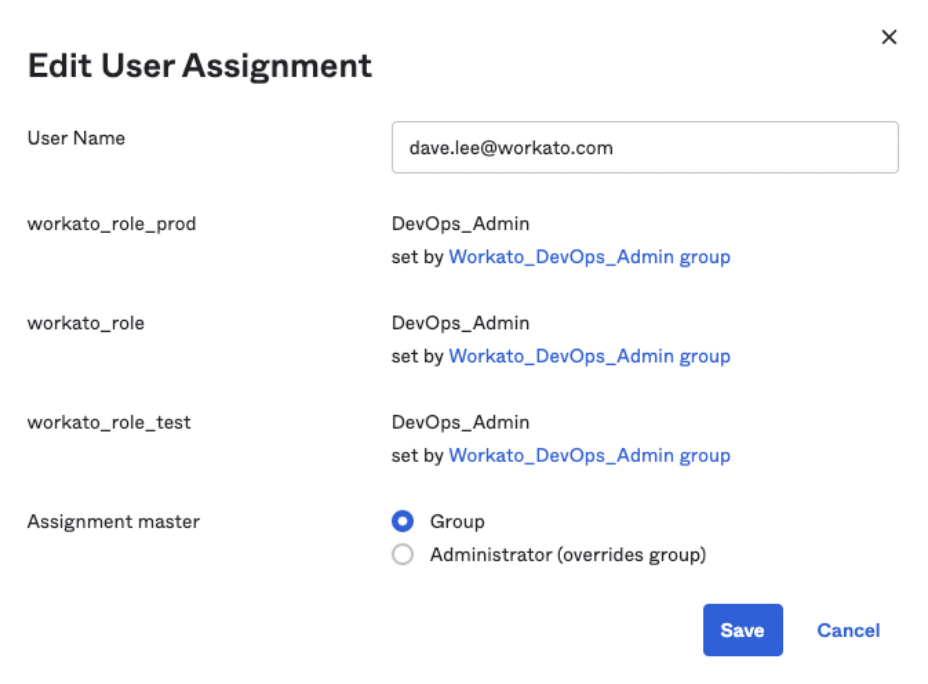

ユーザーが正しいグループ割り当てを持っていることを確認するには、Edit User Assignmentインターフェースを確認します。

グループを介したアプリケーションの割り当て管理の確認

グループを介したアプリケーションの割り当て管理の確認

# 環境アクセスの削除

以前に指定した特定の環境へのアクセスを削除するには、環境固有のWorkatoユーザーロール同期のセットアップセクションで行ったように、ユーザーのロールを環境属性のいずれかに「NoAccess」に設定します。

例えば、workato_role_prod属性をNoAccessに設定することで、本番環境へのアクセスを制限することができます。

# ロールの変更の確認

組織がWorkatoのActivity Audit Logsアドオンを使用している場合、ユーザーがSAML SSOを介してログインした際に自動的にロールが同期されているかどうかを確認することができます。

SAMLアサーションによってトリガーされたロールの変更は、Source属性の値がsaml_auto_syncで表示されます。

Workato UIで行われた手動のロール変更は、userという値が表示されます。

また、New RoleとPrevious Roleの値も確認することができます。

SAMLロールの同期のアクティビティ監査ログ

SAMLロールの同期のアクティビティ監査ログ

Last updated: 2025/12/1 18:09:01