# Amazon Key Management Service (KMS) を Workato EKM に接続する

Amazon Key Management Service (KMS) を使用して、Workato Enterprise Key Management (EKM) と連携することで、独自の暗号化キーを Workato に持ち込むことができます。コンプライアンスとセキュリティ要件を満たすだけでなく、AWS KMS で詳細なアクティビティログを表示し、データがいつ、どこでアクセスされたかを把握することができます。

このガイドでは、AWS KMS でキーを作成し、Workato で EKM を設定する手順を説明します。

# 前提条件

このガイドのタスクを実行するには、以下が必要です。

Workato で以下を準備する:

- Enterprise Key Management 機能が有効なアカウント

- キー管理 権限を持つ ユーザーロール

Amazon Web Services (AWS) で以下を準備する:

- AWS KMS でキーを作成および更新するための権限。詳細は AWS KMS ドキュメント (opens new window) を参照してください。

# ステップ 1: キーの作成と設定

# ステップ 1.1: Workato キーポリシーの取得

まだログインしていない場合は、Workato アカウントにサインインします。

設定 > キー管理 に移動します。

データの暗号化方法 フィールドで、ドロップダウンから AWS KMS キー を選択します。

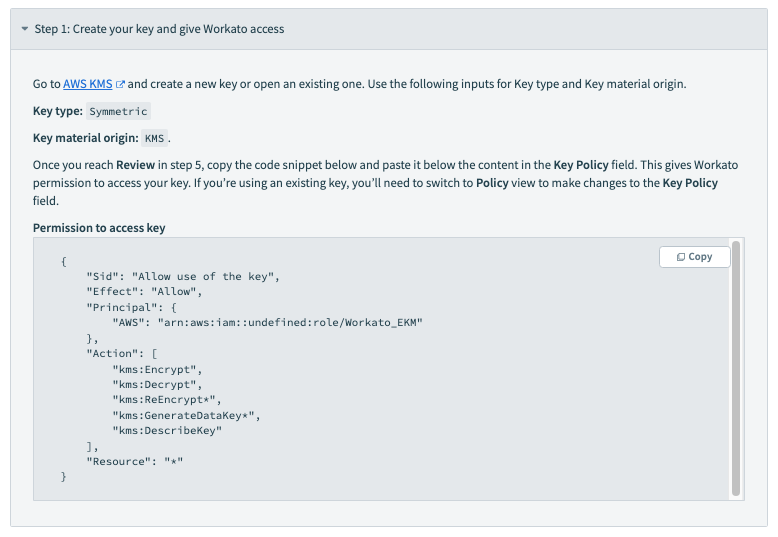

ステップ 1 をクリックして開きます:

このページを手元に置いておいて、次のステップを完了するために必要です。

# ステップ 1.2: AWS でキーの設定

このチュートリアルでは新しいキーの作成方法を説明しますが、既存のキーを使用することもできます。

AWS Management Console にサインインし、KMS コンソール (opens new window) を開きます。

ナビゲーションペインで 顧客管理キー をクリックします。

顧客管理キー ページで、キーの作成 をクリックします。

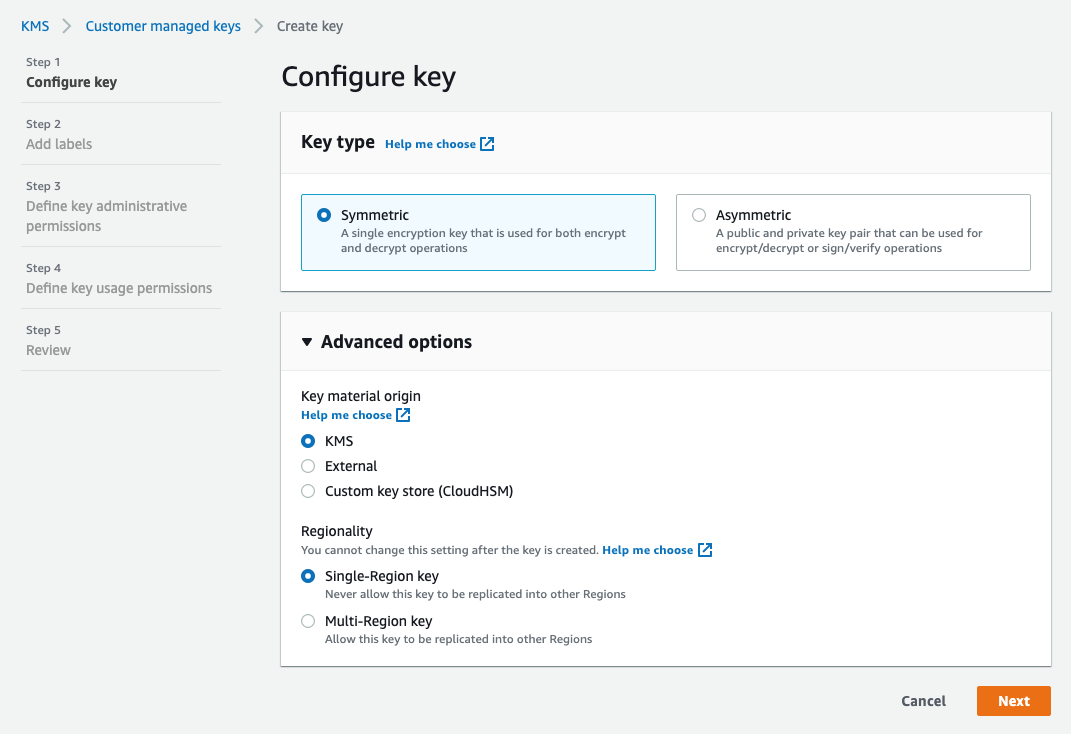

ステップ 1 - キーの設定 ページで:

以下のフィールドを設定します:

- キータイプ: 対称 を選択します。このキータイプについての詳細は、AWS KMS ドキュメント (opens new window) を参照してください。

- 詳細オプション > キーの材料の起源: KMS を選択します。

次へ をクリックします。

ステップ 2 - ラベルの追加 ページで:

エイリアス フィールドにキーの表示名を入力します。

必要に応じて他のフィールドを設定します。

次へ をクリックします。

AWS の残りのステップを進めながら、必要に応じてフィールドを設定します。次のページに進むには 次へ をクリックします。

ステップ 5 - レビュー ページに到達したら:

ステップ 1.1 で開いた Workato アカウント設定ページが表示されているタブに移動します。

キーへのアクセス許可 フィールドの内容をコピーします。

AWS で、キーポリシー フィールドのデフォルトポリシーの Statement プロパティにコンテンツを貼り付けます。

注意: Statement プロパティに複数のオブジェクトがある場合は、最後のオブジェクト以外の後ろにカンマ(,)を追加する必要があります。

複数の Statement オブジェクトを持つキーポリシー

{

"Id": "key-consolepolicy-3",

"Version": "2012-10-17",

"Statement": [

{

"Sid": "Enable IAM User Permissions",

"Effect": "Allow",

"Principal": {

"AWS": "arn:aws:iam::TODO-ACCOUNTID:root"

},

"Action": "kms:*",

"Resource": "*"

}, /* Comma before next object */

{

"Sid": "Allow use of the key",

"Effect": "Allow",

"Principal": {

"AWS": "arn:aws:iam::TODO - ACCOUNTID:role/Workato_EKM"

},

"Action": [

"kms:Encrypt",

"kms:Decrypt"

],

"Resource": "*"

}

]

}

それ以外の場合、キーポリシーは次のようになる必要があります。

単一のStatementオブジェクトを持つキーポリシー

{

"Id": "key-consolepolicy-3",

"Version": "2012-10-17",

"Statement": [

{

"Sid": "Allow use of the key",

"Effect": "Allow",

"Principal": {

"AWS": "arn:aws:iam::TODO - ACCOUNTID:role/Workato_EKM"

},

"Action": [

"kms:Encrypt",

"kms:Decrypt"

],

"Resource": "*"

}

]

}

Finishをクリックしてキーを作成します。

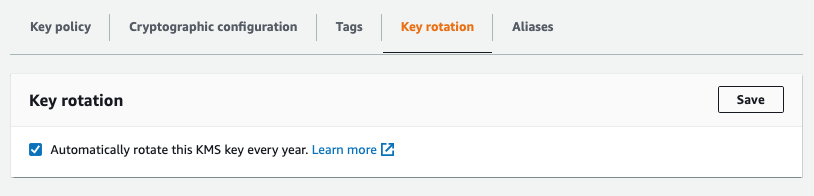

# ステップ1.3:自動回転を有効にする

注意

自動キーの回転 (opens new window)を有効にすることは必須ではありませんが、ベストプラクティスとしておすすめします。

顧客管理キーページに移動します。

リストで作成したキーを見つけ、クリックして開きます。

キーの回転タブをクリックします。

このKMSキーを毎年自動的に回転するボックスをチェックします:

保存をクリックします。

# ステップ2:Workatoにキーを追加する

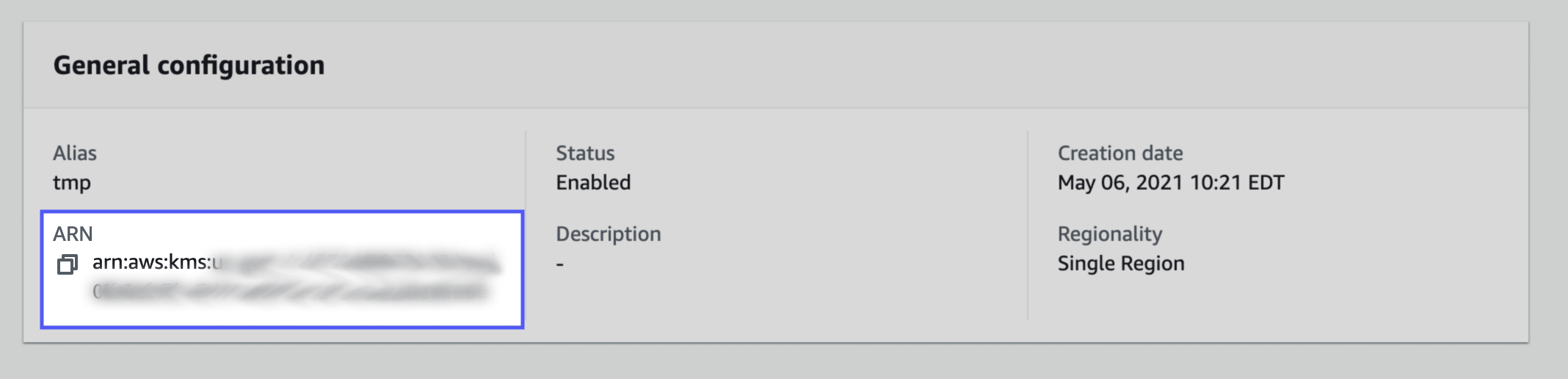

# ステップ2.1:AWSでキーのARNを取得する

顧客管理キーページに移動していない場合は、そこに移動し、作成したキーをクリックして詳細ページを開きます。

キーの詳細ページで、一般設定セクションとARNフィールドを見つけます:

ARNをコピーして手元に保管しておきます。次のステップを完了するために必要です。

# ステップ2.2:Workatoでキーを設定する

Workatoアカウント設定ページが開いているタブに移動します。

ARNをキーARNフィールドに貼り付けます。

キーを更新をクリックします。

キーの検証エラーのトラブルシューティング

キーを更新をクリックした後にエラーが発生した場合は、次のことを確認してください。

- AWS KMSでキーポリシーを正しく追加しましたか。 キーポリシーが正しいJSONであり、

Statementプロパティに含まれていることを確認してください。 - Workatoに正しいキーARNを貼り付けましたか。 キーARNに余分なスペースや文字が含まれていないことを確認し、正しい値をWorkatoに貼り付けたことを確認してください。

- AWS KMSに障害はありませんか。 キーポリシーとARNが正しいことを確認した場合、KMSの障害がないかを確認するためにAWSヘルスダッシュボード (opens new window)をチェックしてください。

Last updated: 2025/10/23 20:27:15