# プロジェクトのためのHashiCorp Vaultシークレットエンジンの設定

プロジェクト固有のシークレット管理に切り替えると、以前に設定された外部シークレット参照はすべて機能しなくなります。

# 前提条件

このガイドの手順を完了するには、次のものが必要です。

Workatoで:

- 高度なセキュリティとコンプライアンスの高度な機能を備えたアカウント。詳細については、Workatoのカスタマーサクセスマネージャーにお問い合わせください。

HashiCorp Vaultで:

- HashiCorp Vault Key-value (KV) シークレットエンジンバージョン1または2。

- AppRole認証メソッド (opens new window)が有効になっているアカウント。

- 1つ以上のAppRole (opens new window)が設定されています。

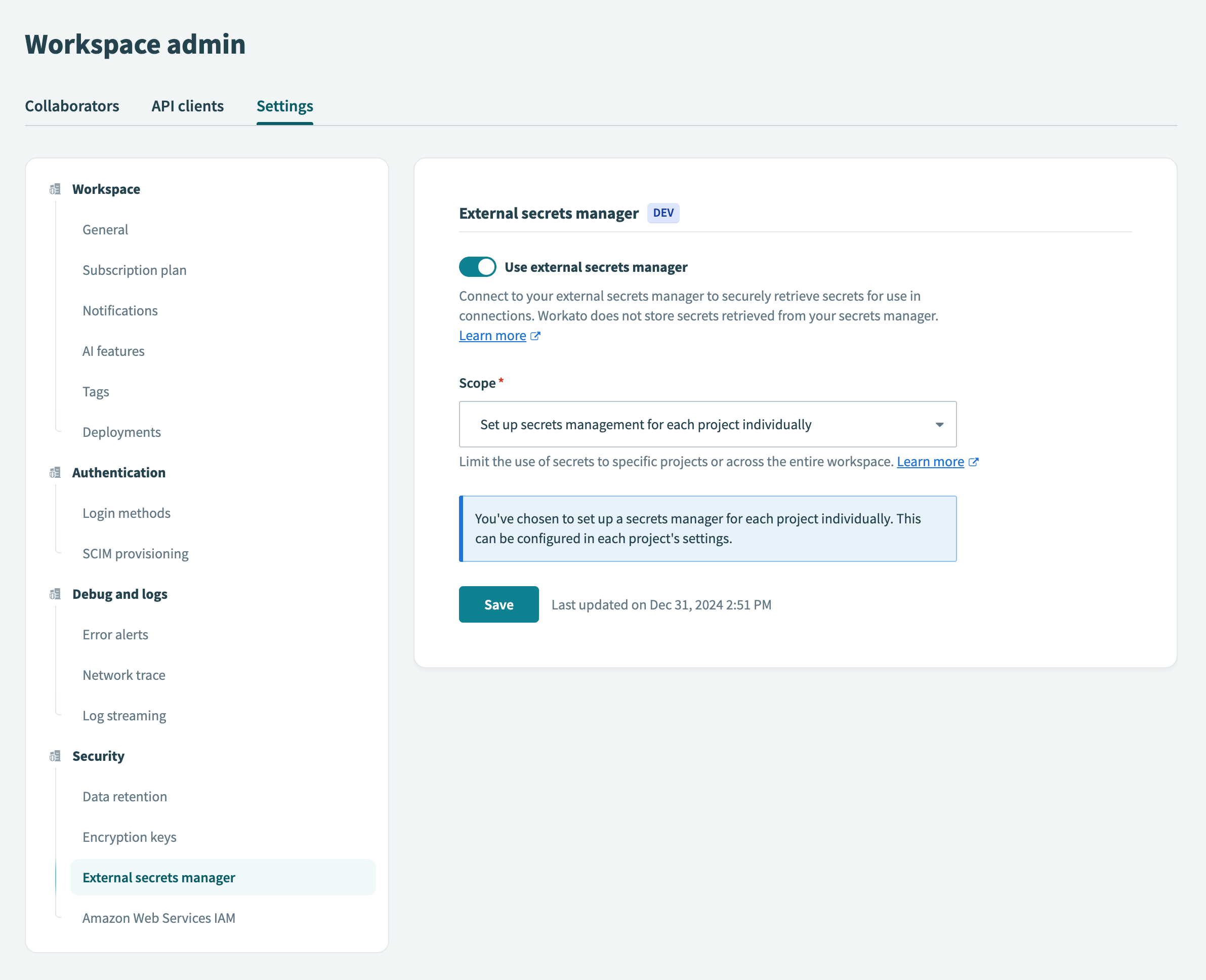

# ステップ1: シークレット管理のスコープを選択する

Workatoアカウントにサインインします。

設定 > シークレット管理に移動します。

スコープで、オプション「各プロジェクトごとにシークレット管理を設定する」を選択します。

プロジェクトレベルのシークレット管理を選択

プロジェクトレベルのシークレット管理を選択

以前にワークスペースレベルでシークレット管理を設定している場合、Workatoは「以前に構成された外部シークレットへの参照はすべて機能しなくなります」と通知します。

これからは、各プロジェクトでシークレット管理を設定する必要があります。

変更を保存をクリックします。

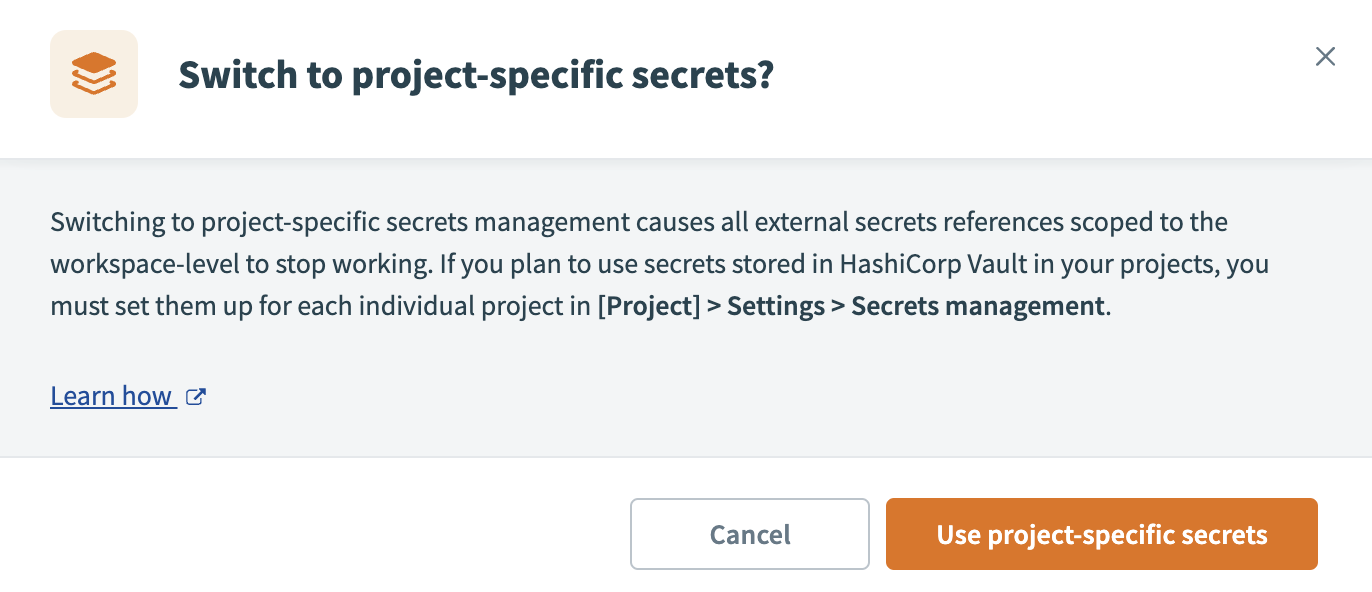

シークレット管理のスコープを切り替える場合、Workatoはワークスペースレベルからプロジェクトレベルへの切り替えを確認するように求めます。

プロジェクト固有のシークレットを使用をクリックします。

プロジェクト固有のシークレットの使用

プロジェクト固有のシークレットの使用

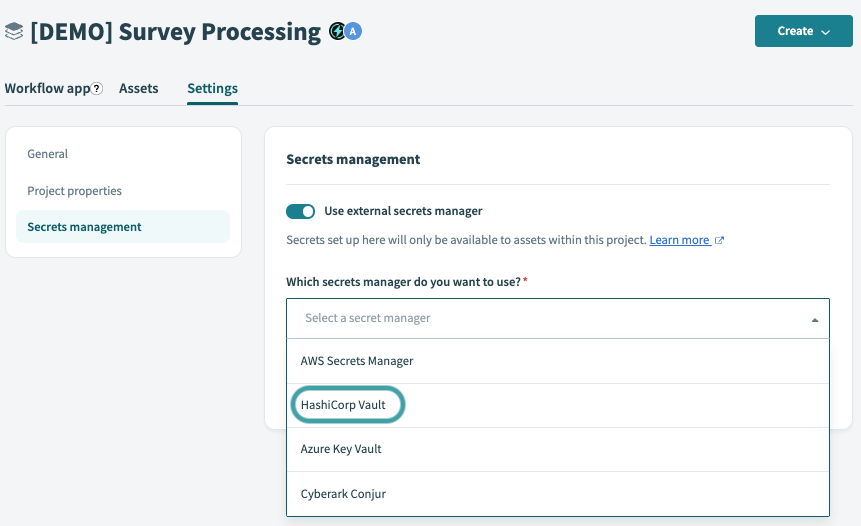

# ステップ2: プロジェクトを選択する

Workatoで、プロジェクトに移動します。

シークレット管理を設定するプロジェクトを選択します。

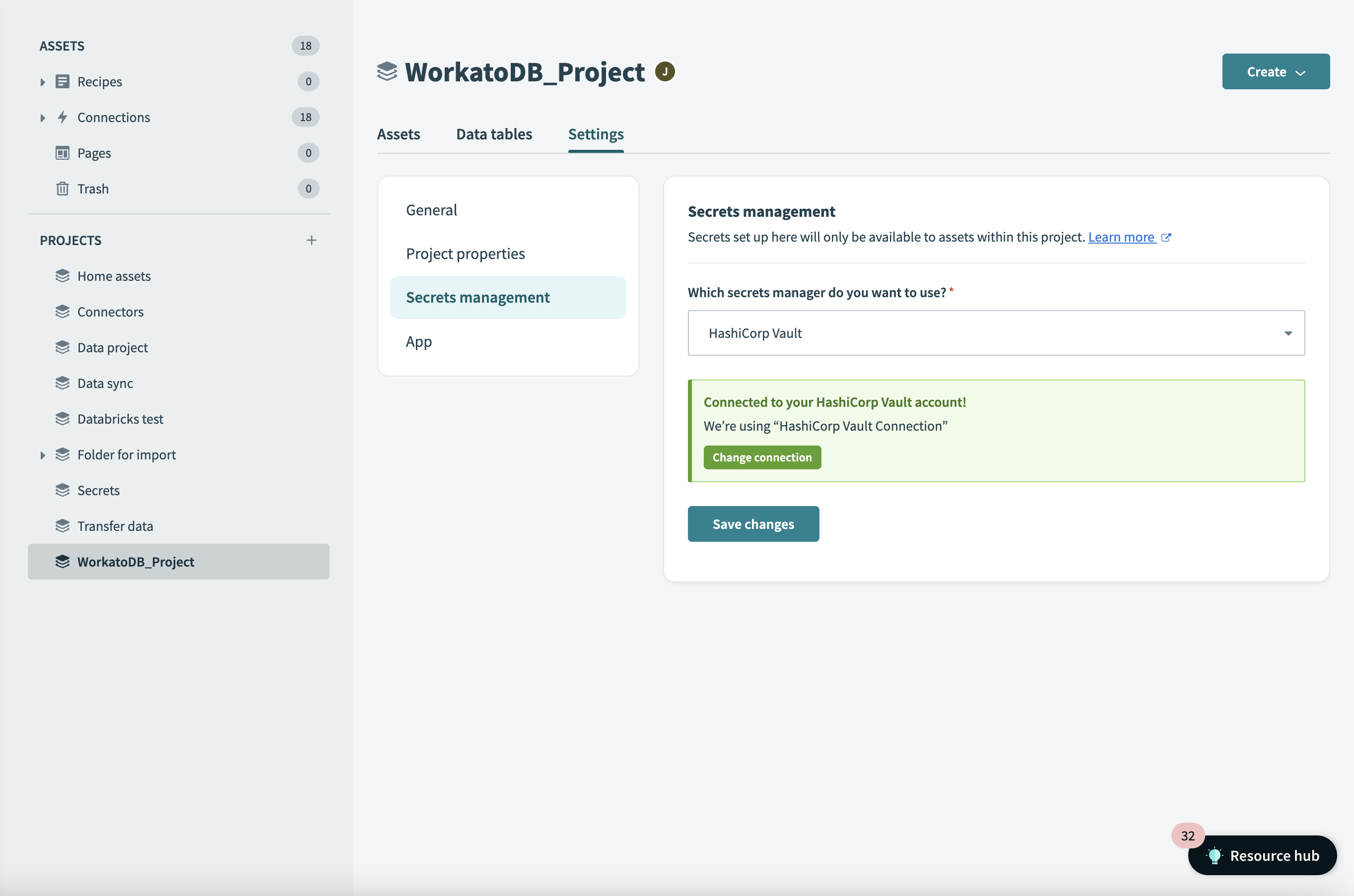

プロジェクト内で、設定 > シークレット管理に移動します。

どのシークレットマネージャを使用しますか? フィールドで、_HashiCorp Vault_を選択します。

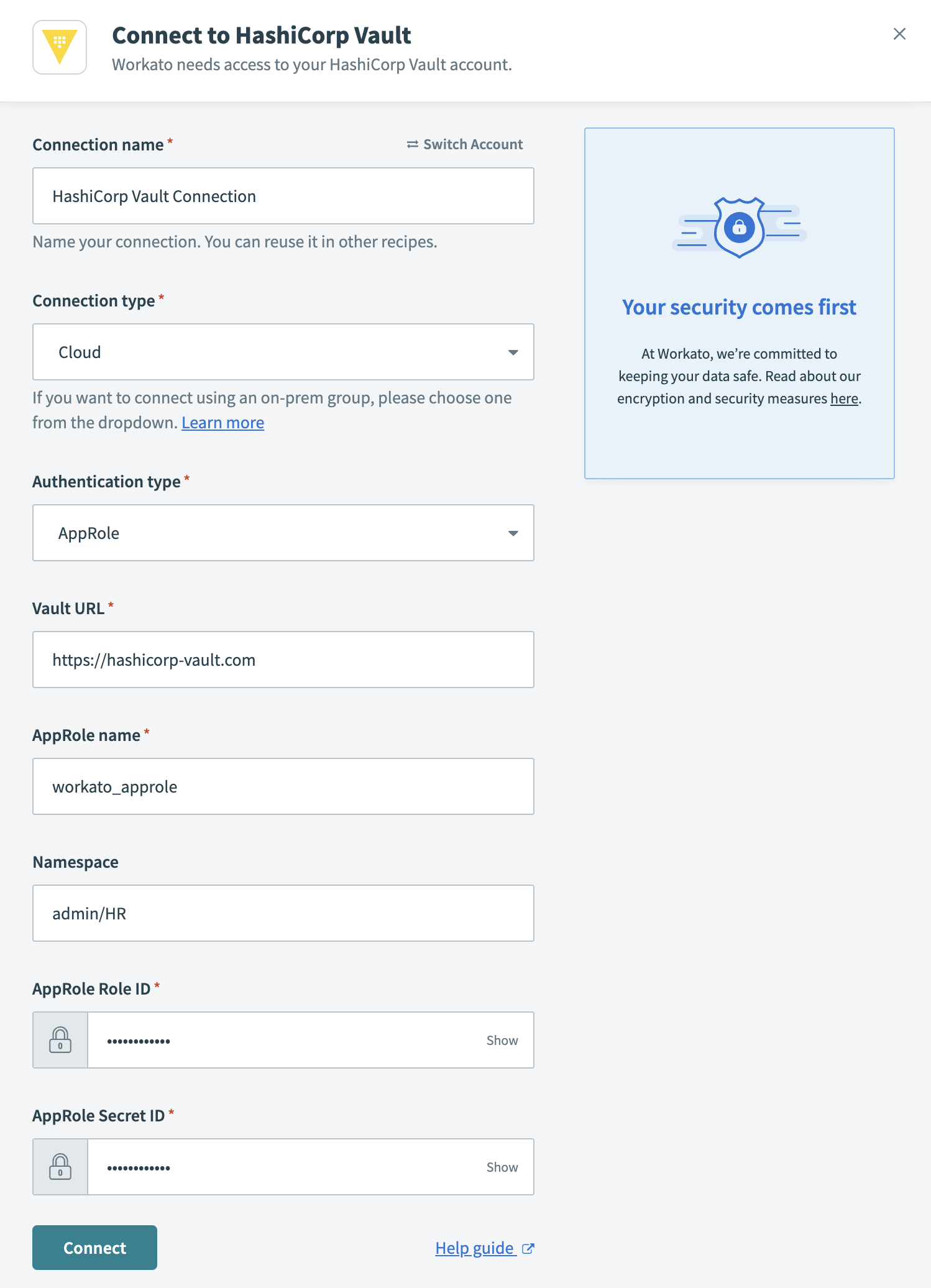

# ステップ3: Workatoで以下のフィールドを設定する

HashiCorp Vaultに接続する

HashiCorp Vaultに接続する

- 接続名

- HashiCorp Vault接続に名前を付けます。

- 接続タイプ

- オンプレミスグループを使用して接続する場合は、ピックリストからグループ名を選択します。それ以外の場合は、直接接続を使用するためにCloudを選択します。

- 認証タイプ

- ドロップダウンからAppRoleを選択します。

- Vault URL

- Hashicorp VaultインスタンスのVault URLを入力します。次の形式に従う必要があります

https://<instance_name>.<company_name>.com:123。instance_name

HashiCorp Vaultインスタンスの名前。

company_name

組織の名前。

名前空間

オプション. Workatoで使用するシークレットが含まれる名前空間の名前です。 名前空間 (opens new window)は、組織内での細かい制御とシークレット管理を定義するための機能のセットです。

この例では、Workatoに

admin/HR名前空間へのアクセス権限を付与します。

- AppRole名

- 使用するAppRoleの名前。AppRoleは、Vaultポリシーとログイン制約のセットであり、アクセスできるシークレットを決定します。

# ステップ4: HashiCorp VaultインスタンスからAppRole IDとAppRole Secret IDを取得する

AppRoleは、AppRole IDとAppRole Secret IDの2つの部分からなるログイン資格情報です。Workatoに認証するためには、両方を取得する必要があります。AppRole IDはユーザー名に似ており、その値は一定で対応するAppRoleに関連付けられます。一方、AppRole Secret IDはパスワードや一意のキーに似ており、必要に応じてHashiCorp Vaultにこの資格情報を更新するように指示することができます。

HashiCorp Vaultで >_ をクリックしてコントロールパネルを開きます。

![]() コントロールパネルを開く

コントロールパネルを開く

次のコマンドを入力します。

vault read auth/<approle_name>/role/<role_name>/role-id

approle_name

HashiCorp Vaultで設定したAppRole。

role_name

接続する予定のロール(Workato)の名前。

例:

vault read auth/workato_approle/role/workato/role-id

HashiCorp Vaultは、AppRoleに固有のAppRole IDを返します:

Key Value

role_id 12a3bc45-6de7-8910-11fg-h4ij12XXXXXX

この値をWorkatoのAppRole IDフィールドにコピーして貼り付けます。

次のコマンドをHashiCorp Vaultのコントロールパネルに入力して、AppRole Secret IDを取得します:

vault write -force auth/<approle_name>/role/<role_name>/secret-id

例:

vault write -force auth/workato_approle/role/workato/secret-id

HashiCorp Vaultは、AppRoleに対してAppRole Secret IDを生成します:

Key Value

secret_id ed0a642f-2acf-c2da-232f-1b2130XXXXXX

secret_id_accessor a240a31f-270a-4765-64bd-94ba1fXXXXXX

secret_idの値をWorkatoのAppRole Secret IDフィールドにコピーして貼り付けます。

Connectをクリックします。

接続に成功すると、Workatoは以下のメッセージを表示します。

接続に成功しました

接続に成功しました

Last updated: 2025/10/14 16:38:57