# Google Secret Managerのオンプレミスエージェントへの設定

このガイドでは、Google Secret Manager (opens new window)を使用して、Workatoのオンプレミスエージェント(OPA)と連携してデータベースの資格情報を保存する方法を説明します。

注意: このチュートリアルでは、秘密情報を使用してパスワードを暗号化することに焦点を当てています。ただし、ユーザー名、データベース名など、他の接続値を暗号化するためにも秘密情報を使用できます。

# 前提条件

Google Secret ManagerをOPAと連携するには、次のものが必要です。

- Workatoでのオンプレミスグループの特権

- 環境変数を設定する特権

- Google Secret Managerでの次の権限:

- 秘密情報の作成

- サービスアカウントの作成 (opens new window)

# ステップ1: Googleで秘密情報を作成する

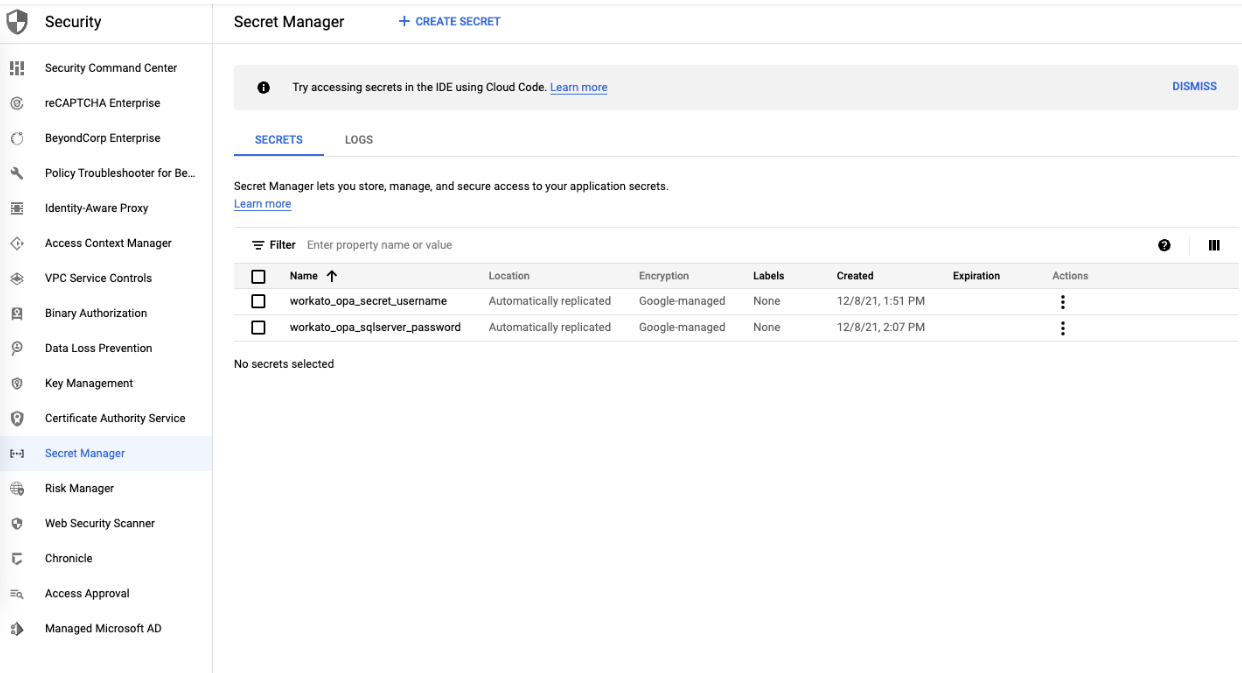

Google Secret Manager (opens new window)にサインインします。

+ CREATE SECRETをクリックします。

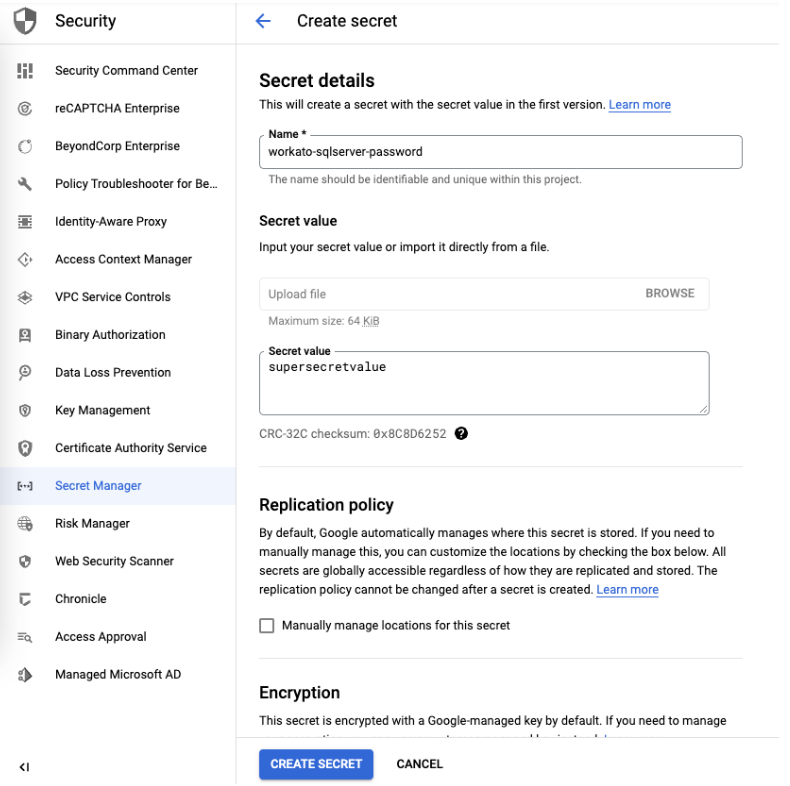

秘密情報に名前を割り当てます。この名前は、OPAの設定ファイルで正しいパスワードを検索するために使用されます。この例では、名前はworkato-sqlserver-passwordです。

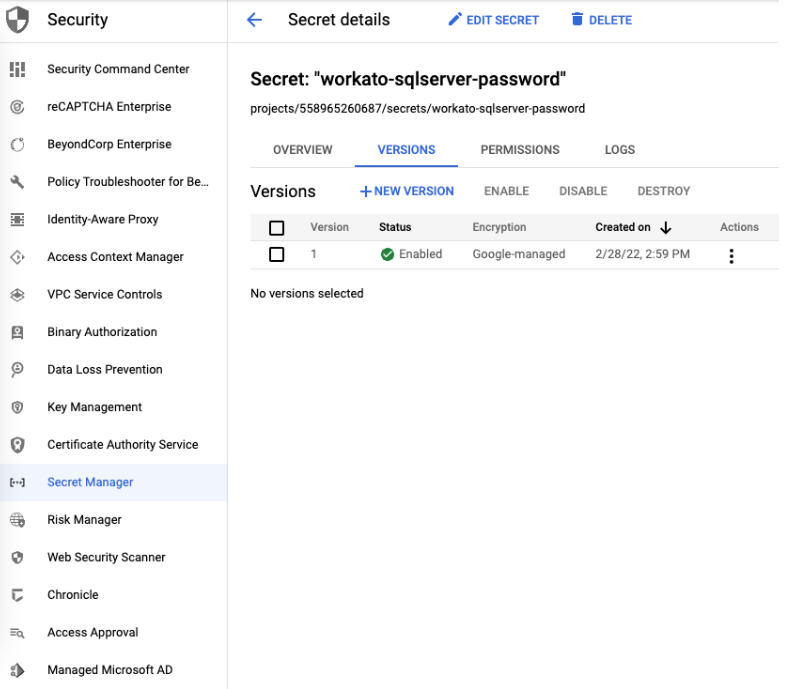

秘密情報を作成した後、プロジェクト、秘密情報の名前、バージョンをメモしておきます。これらを使用して、Secret Version (opens new window)をフォーマットし、OPA内に配置します。

この例では:

- プロジェクトは

558965260687です。 - 秘密情報の名前は

workato-sqlserver-passwordです。 - バージョンは

1です。

したがって、OPAの設定ファイル内で使用される合成値はprojects/558965260687/secrets/workato-sqlserver-password/versions/1です。

最新バージョンの秘密情報を使用する

projects/558965260687/secrets/workato-sqlserver-password/versions/latestは、秘密情報の最新バージョンを参照するためにも使用できます。

# ステップ2: OPA設定ファイルとGoogle Secret Managerへの接続を設定する

ここでは、OPA設定ファイルに秘密情報プロバイダに関する情報を追加し、Google Secret Managerへの接続を設定します。

OPA設定ファイルで、secretsセクションを追加し、providerキーを設定します:

secrets:

provider: google

providerにはgoogleを入力します。

ファイルを保存します。

Google接続の資格情報の保存

Google接続の資格情報をOPA設定ファイルに保存する必要はありません。OPAはGoogleへのリクエストを認証するためにApplication Default Credentialsを使用します。サービスアカウント (opens new window)を作成し、秘密情報への読み取りアクセス権を持つようにします。その後、サービスアカウントキーを環境変数 (opens new window)に保存します。

# ステップ3: データベースプロファイルを設定する

最後に、データベースプロファイルで使用する秘密情報を指定します。

設定ファイルで、データベースプロファイルに移動します。

passwordキーで、ステップ1で作成した秘密情報の値を指定します:

database:

sql:

adapter: sqlserver

host: localhost

port: 1433

database: test

username: db_user

password: { secret: 'projects/558965260687/secrets/workato_opa_sqlserver_password/versions/latest' }

ファイルを保存します。

Last updated: 2024/2/13 16:59:53