# チームコラボレーション - ジャストインタイムプロビジョニング

ジャストインタイム (JIT) プロビジョニングを利用すると、チーム管理者がチームメンバーに代わって Workato のユーザーアカウントを事前作成しなくても済むようになります。SAML SSO を通じて新規の Workato アカウントにサインアップした従業員は、組織のチームに自動的に追加されます。

従業員のメールアドレスがすでに登録されている場合

既存の Workato アカウントを持っている従業員も、組織のチームに自動的に追加されます。

# ジャストインタイムプロビジョニングを有効化する方法

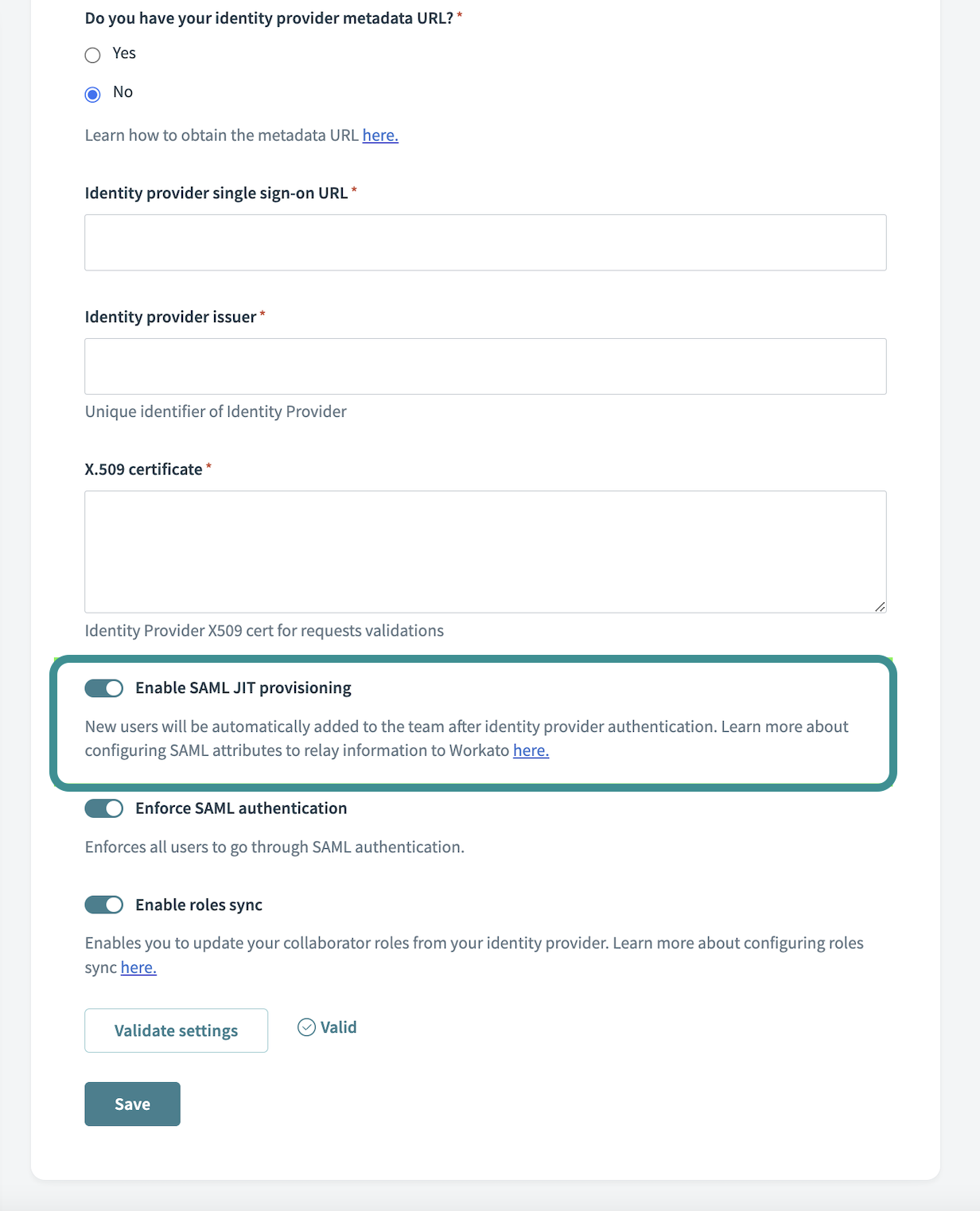

SAML ジャストインタイムプロビジョニングは [Team] > [Settings] ページで有効化できます。

SAML ジャストインタイムプロビジョニングの有効化

SAML ジャストインタイムプロビジョニングの有効化

# JIT プロビジョニングのカスタマイズ

JIT プロビジョニングをカスタマイズして、ユーザー固有の情報を Workato に中継することもできます。Workato は SAML 属性 (workato_role など) を受け取り、それをプロビジョニング済みの Workato アカウントに適用します。これにより、所定のワークフローに応じた適切な情報を使って新規ユーザーをプロビジョニングすることが可能となります。

サポートされている属性はworkato_email、workato_full_name、および workato_role です。属性が設定されていない場合は、デフォルトの値が使用されます。

| Workato のユーザー項目 | SAML 属性 | デフォルト値 |

|---|---|---|

| ユーザーメールアドレス | workato_email | SAML の NameID(メールアドレス形式) |

| ユーザー名 | workato_full_name | SAML の Name の一部 |

| ユーザーのチームロール | workato_role | OperatorWorkato のチームロールについて、詳しくはこちらのページを参照してください。 |

# JIT プロビジョニングをカスタマイズする理由

Workato のシステムロール (Admin、Analyst、および Operator) 以外のカスタムロールにも、フォルダーへの固有のアクセス権や、コネクションまたはレシピの編集権限を設定できます。これにより、Workato アカウントにセキュリティポリシーを適用する上でのコントロール性を向上させられます。

また、Workato のアカウントに 適切なアクセス権限 を手動でプロビジョニングする必要性が解消されます。これは、運用コストの削減とオンボーディングのスムーズ化につながります。

# JIT プロビジョニングをカスタマイズする方法

JIT プロビジョニングの最中にユーザー情報を割り当てるには、まず次のような基本的な設定を済ませる必要があります。

- SAML ベースの SSO を有効化する。

- Workato で SAML ジャストインタイムプロビジョニングを有効化する。

- SAML プロバイダのアプリケーションページで SAML 属性を設定する。

- (任意) Workato でカスタムロールを作成し、カスタム権限を適用する。たとえば、[マーケティング] フォルダーへのアクセス権のみを持つ

mktg_opsロールなど。

# SAML プロバイダでカスタム属性を設定する

workato_role の SAML 属性を Okta で設定してみましょう。

[Profile Editor] を開きます。

自身の組織の Okta プロファイルを選択します。

# [Add attribute] を選択します

属性 の詳細を入力します。

| フィールド | 説明 |

|---|---|

| Variable name | この属性に、わかりやすい名前を付けます。この例では、workato_role を使用しています。これは大文字と小文字が区別されます。 |

| Attribute members | 各属性に、わかりやすい Display name (表示名) を使用し、Workato 用の値を設定します。 Value (値) は Workato のロールに対応しています。これは大文字と小文字が区別されます。 |

workato_role 属性

カスタムロールに加え、次のデフォルトのロールも列挙しておくことが推奨されます: Admin、Analyst、Operator。

Workato の SAML アプリ を見つけ出します。

[SAML Settings] > [Edit] を選択します。

[Configure SAML] にスキップします。

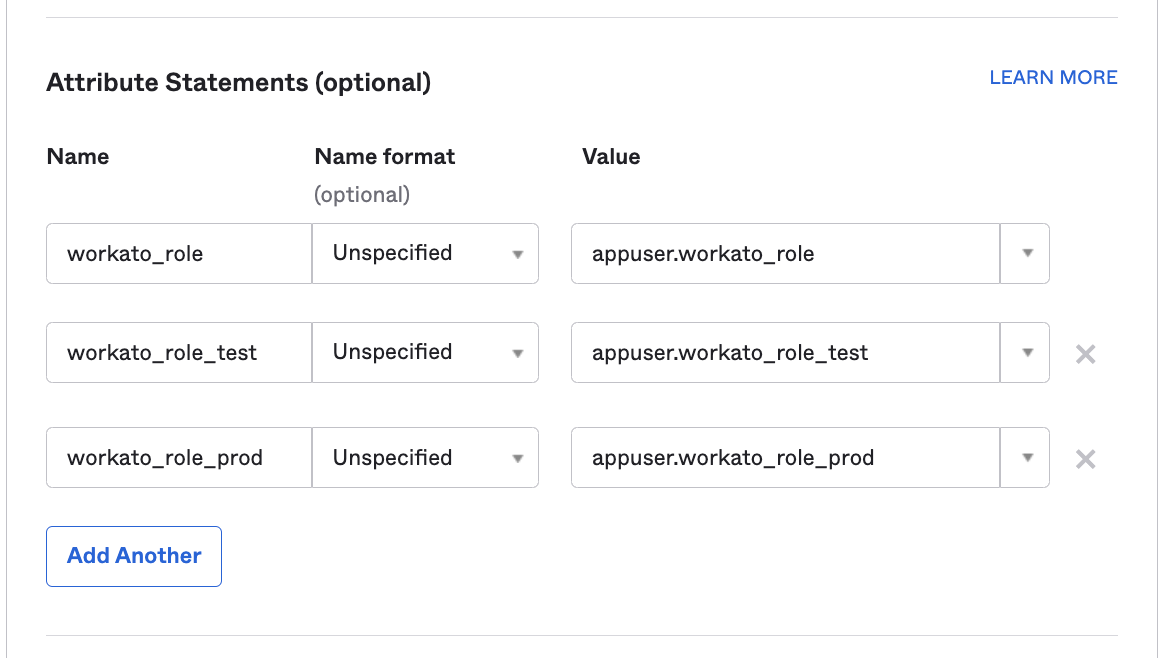

アプリの属性ステートメント を見つけ出します。

| フィールド | 説明 |

|---|---|

| Name | workato_role を使用してください。これは大文字と小文字が区別されます。この Name は Workato 固有のキーワードです。利用できるフィールドの一覧はこちらを参照してください。 |

| Value | user.workato_role を使用してください。この 値 は、先ほど設定した属性です。 |

各種の SAML の属性値

SAML ごとに、使用される構文は異なります。

| SAML アプリケーション | 値 |

|---|---|

| Okta | user.<attribute_name> |

| Azure AD | user.<attribute_name> |

| Google IDP | <attribute_name> |

忘れずに保存を実行してください。

# チームメンバーにロールを割り当てる

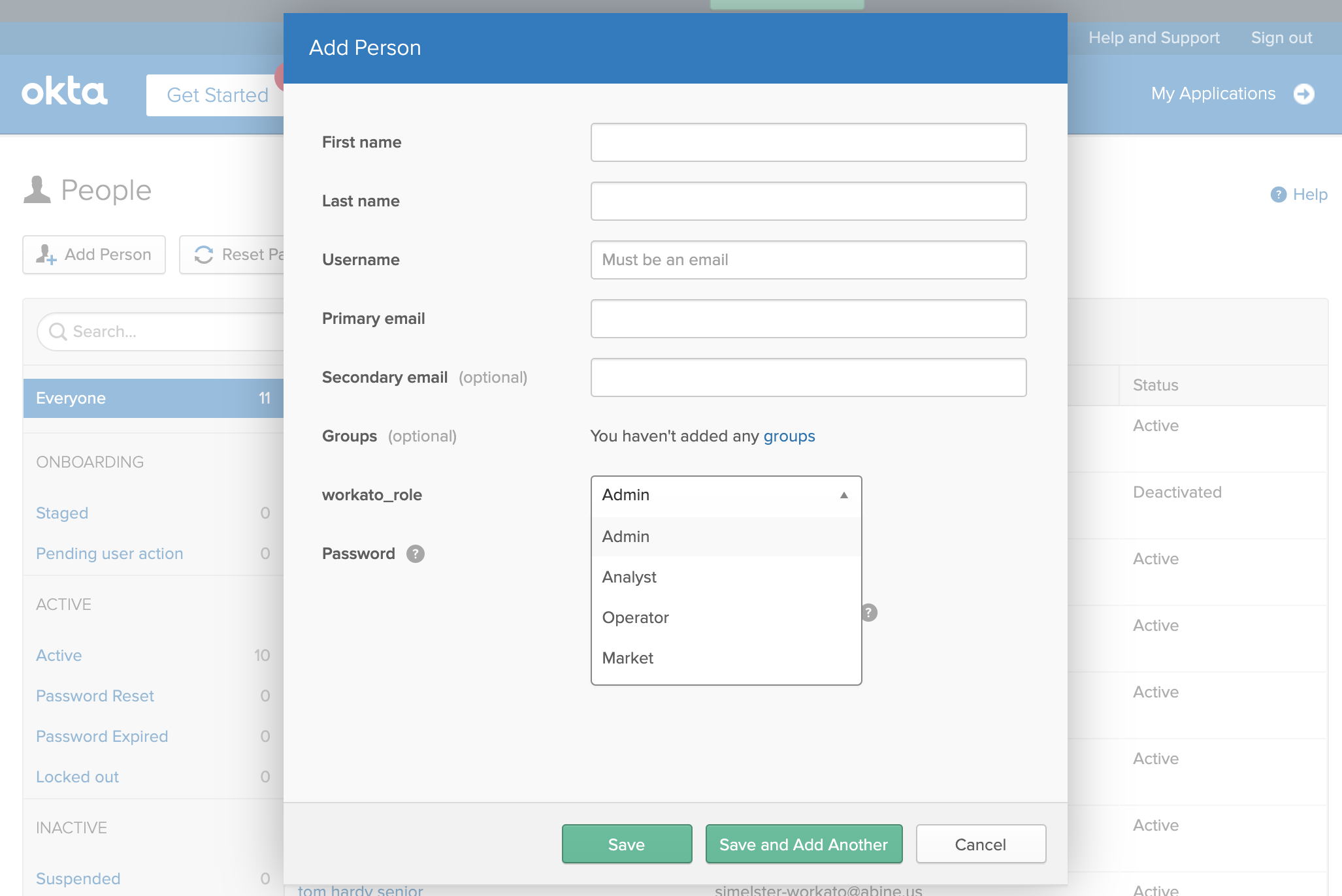

Okta で Workato 用のカスタム SAML 属性を割り当てましょう。

- Okta を利用して従業員のオンボーディングを行うときは、

workato_roleの値を選択してください。

新規ユーザー用の

新規ユーザー用の workato_role を選択

- 既存の Okta ユーザーについては、そのユーザーのプロファイルページで

workato_roleを割り当てます。これは、その Okta ユーザーが既存の Workato アカウントを 持っていない 場合にのみ適用されます。

既存ユーザーに対して

既存ユーザーに対して workato_role を設定

これで、ユーザーが SSO を利用して Workato にログインする際、ID プロバイダがその新規ユーザーのために workato_role を渡すようになりました。マーケティング部門の新規社員の場合、プロビジョニング済みの Workato アカウントにはカスタムロール mktg_ops が設定されます。

Last updated: 2023/8/31 1:07:14