# Workato チームのシングルサインオンを有効にする

Workato では、SAML ベースのシングルサインオン (SSO) を使うことで、複数のチームメンバーに対して Workato にアクセスする権限を与えることができます。

さらにジャストインタイム (JIT) プロビジョニングも利用すれば、事前に Workato アカウントをプロビジョニングする必要がなくなり、オンボーディングがスムーズになります。

SAML 認証の実施

チームに対して SAML SSO を実施できます。SAML SSO を実施すると、チーム内の全メンバーが ID プロバイダを通じて認証を行う必要があります。Workato のユーザー名とパスワードを使用したログインでは、チームとそのリソースにアクセスできなくなります。

# 前提条件

Workato の SSO の設定をすべて行うには、以下が必要となります。

- Workato での SAML SSO に関する権限

- アカウントをサポートする Workato データセンターに関する知識一部の設定値は、アカウントのデータセンターに応じて異なります。

- EU データセンター (EUDC) の場合、SAML アプリを設定するための URL は

https://app.eu.workato.comで始まります。 - 日本データセンター (JPDC) の場合、SAML アプリを設定するための URL は

https://app.jp.workato.comで始まります。 - シンガポールデータセンター (SGDC) の場合、SAML アプリを設定するための URL は

https://app.sg.workato.comで始まります。

- EU データセンター (EUDC) の場合、SAML アプリを設定するための URL は

- 以下のことが可能な、SAML プロバイダでの権限

- SAML アプリケーションの作成と変更

- ユーザーに対するアプリケーションの割り当て

# ステップ1 : Workato の SAML アプリケーションを作成する

Workato の SSO を有効にするには、まず、使用する SAML プロバイダで Workato 用の SAML アプリケーションを作成します。

SAML プロバイダごとの手順は、次のとおりです。

Workato データセンターの確認

次に進む前に、Workato アカウントがあるデータセンターを確認してください。

SAML アプリケーションをセットアップする際には、必ずお使いのデータセンター用の SSO URL を使用してください。

# Google Workspace

Google Workspace 用の手順を表示

詳細については、Google Workspace 管理者向けのドキュメント (opens new window)を参照してください。

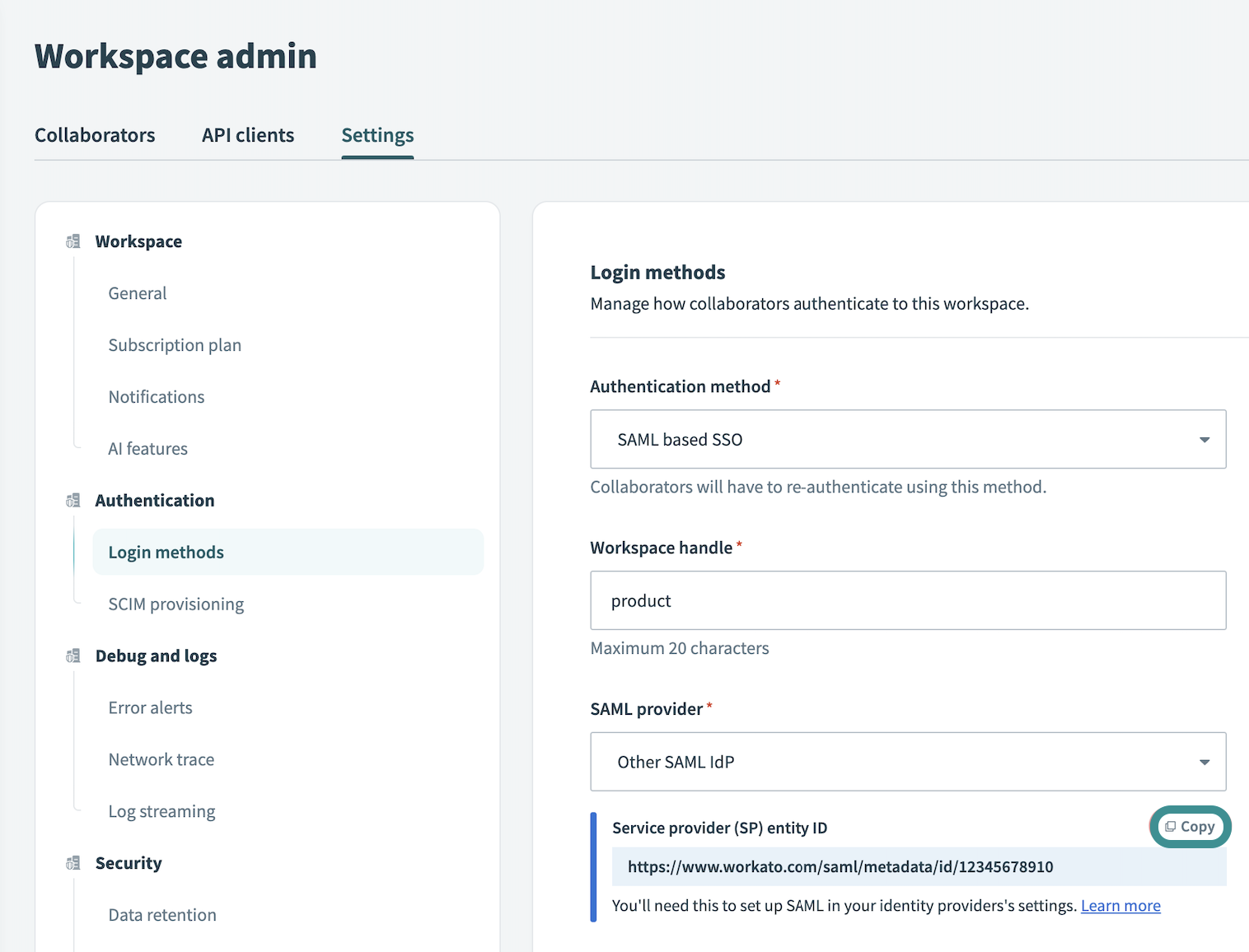

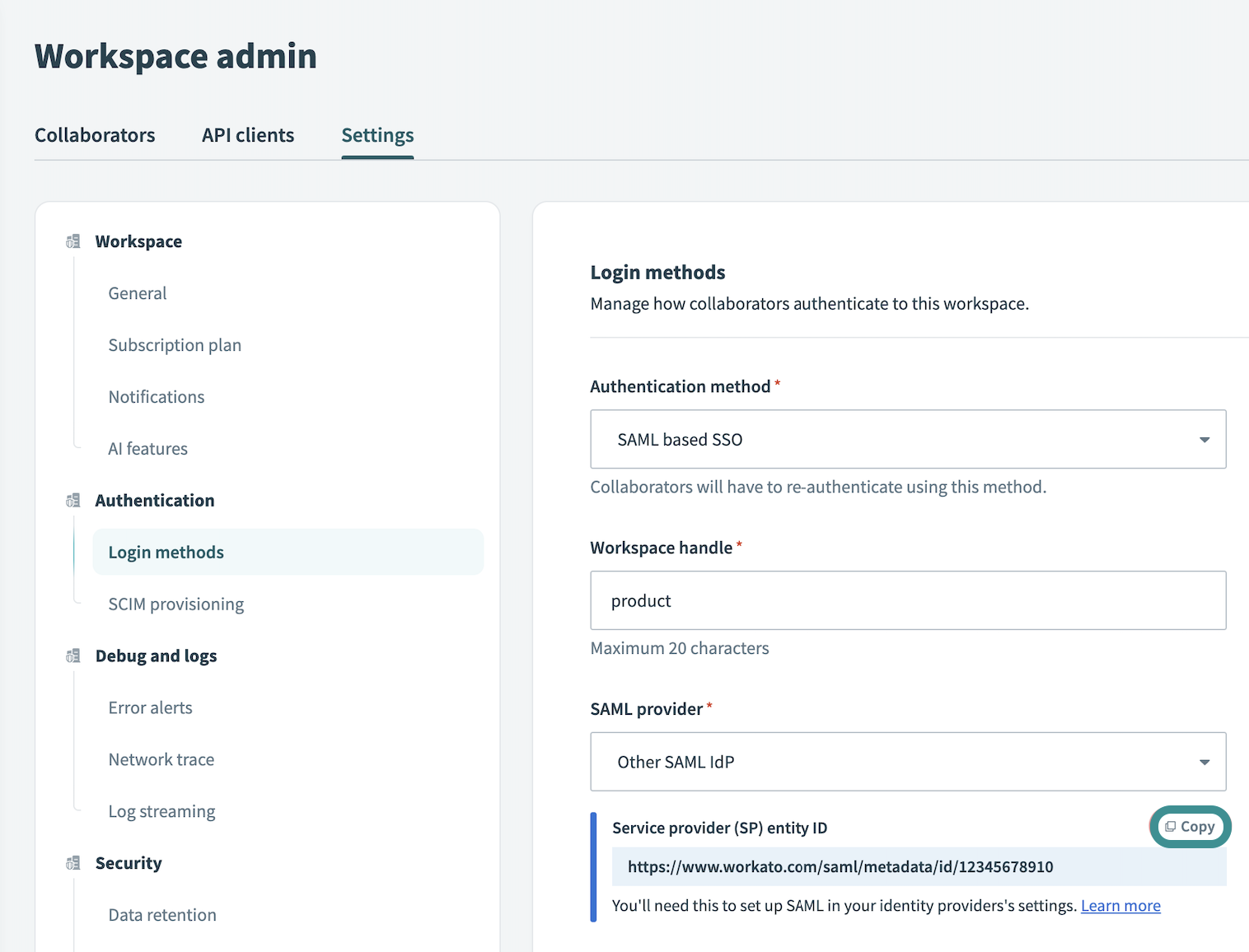

Workato アカウントで以下の操作を行います。

[Team management] > [Settings] に移動します。

[Authentication method] に [SAML based SSO] を選択します。

[SAML provider] に [Other SAML IdP] を選択します。

[Service provider (SP) entity ID] をコピーします。

エンティティ ID の取得

エンティティ ID の取得

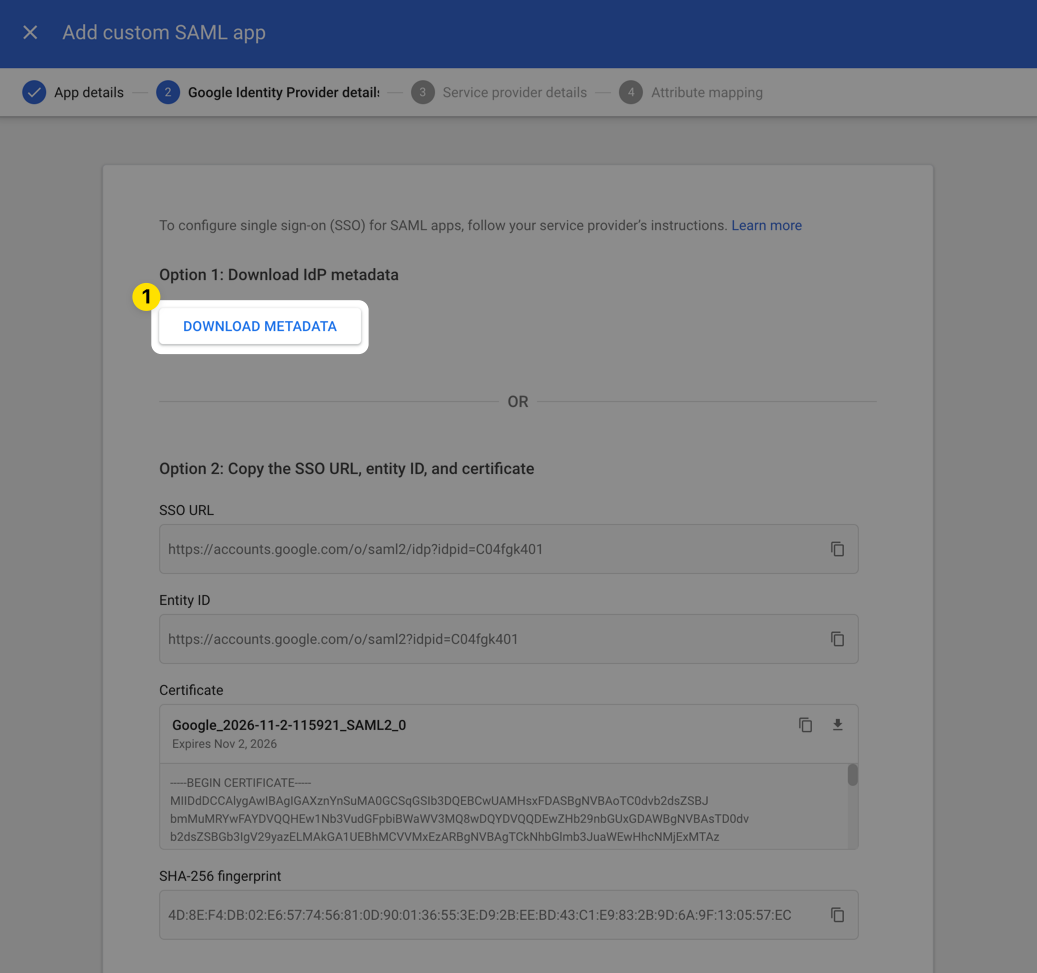

Google 管理コンソールで以下の操作を行います。

[アプリ] > [ウェブアプリとモバイルアプリ] に移動します。

[アプリを追加] > [カスタム SAML アプリを追加] の順にクリックします。

[Google ID プロバイダの詳細] のページで、[メタデータをダウンロード] を右クリックしてから [リンクのアドレスをコピー] を選択します。

この URL をどこかに保存しておいてください。Workato での SSO のセットアップで必要になります。

Azure AD のメタデータ URL

Azure AD のメタデータ URL

[Service Provider Details] ウィンドウで、各設定項目に以下のように入力します。

- ACS URL : 次の中から、お使いの Workato データセンターの URL を使用します。

- 米国 データセンター :

https://www.workato.com/saml/consume - EU データセンター :

https://app.eu.workato.com/saml/consume - JP データセンター :

https://app.jp.workato.com/saml/consume - SG データセンター :

https://app.sg.workato.com/saml/consume

- 米国 データセンター :

- エンティティ ID : ステップ1で Workato が生成した エンティティ ID です。

- Start URL : 次の中から、お使いの Workato データセンターの URL を使用します。

- 米国 データセンター :

https://www.workato.com/saml/consume - EU データセンター :

https://app.eu.workato.com/saml/consume - JP データセンター :

https://app.jp.workato.com/saml/consume - SG データセンター :

https://app.sg.workato.com/saml/consume

- 米国 データセンター :

アプリの設定を終了し、必要に応じて追加の設定を行います。

ここまでの手順が終了したら、次のステップに進んでセットアップを完了します。

# Microsoft Azure Active Directory (AD)

Azure AD 用の手順を表示

手順の詳細については、Microsoft の Azure AD での SAML ベース SSO の設定 (opens new window)に関するドキュメントを参照してください。

Workato アカウントで以下の操作を行います。

[Team management] > [Settings] に移動します。

[Authentication method] に [SAML based SSO] を選択します。

[SAML provider] に [Other SAML IdP] を選択します。

[Service provider (SP) entity ID] をコピーします。

エンティティ ID の取得

エンティティ ID の取得

Azure ポータルで以下の操作を行います。

Azure AD SSO を Workato に接続するために、 ギャラリー以外のアプリケーション を作成します。

- [Azure Active Directory] > [エンタープライズアプリケーション] の順に選択します。

- [新しいアプリケーション] を作成し、[ギャラリー以外のアプリケーション] を選びます。

詳細については、Azure のドキュメント (opens new window)を参照してください。

作成したアプリケーションの [シングルサインオン] タブに移動して、[SAML] を選択します。

各設定項目に以下のように入力します。

- 識別子 (エンティティ ID) : ステップ1で Workato が生成した エンティティ ID です。

- 応答 URL (Assertion Consumer Service URL) : 次の中から、お使いの Workato データセンターの URL を使用します。

- 米国 データセンター :

https://www.workato.com/saml/consume - EU データセンター :

https://app.eu.workato.com/saml/consume - JP データセンター :

https://app.jp.workato.com/saml/consume - SG データセンター :

https://app.sg.workato.com/saml/consume

- 米国 データセンター :

次は、 Azure AD のメタデータ URL を取得します。Workato での SSO のセットアップで必要になります。

[シングルサインオン] で [SAML 署名証明書] の詳細に移動します。

[フェデレーションメタデータ XML] > [ダウンロード] を右クリックし、メニューから [リンクのアドレスをコピー] を選択します。

Azure AD のメタデータ URL

Azure AD のメタデータ URL

ここまでの手順が終了したら、次のステップに進んでセットアップを完了します。

# Okta

Okta 用の手順を表示

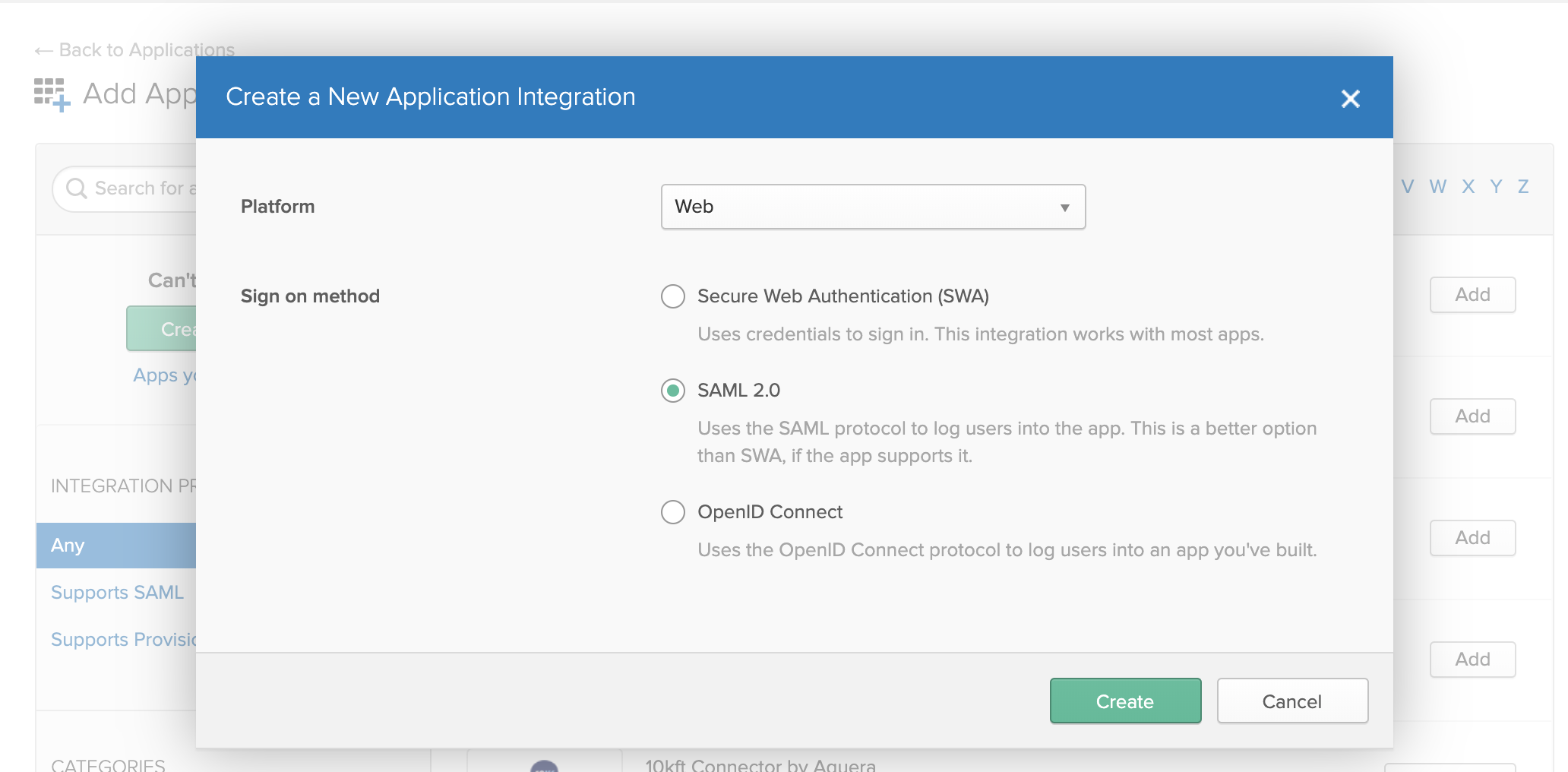

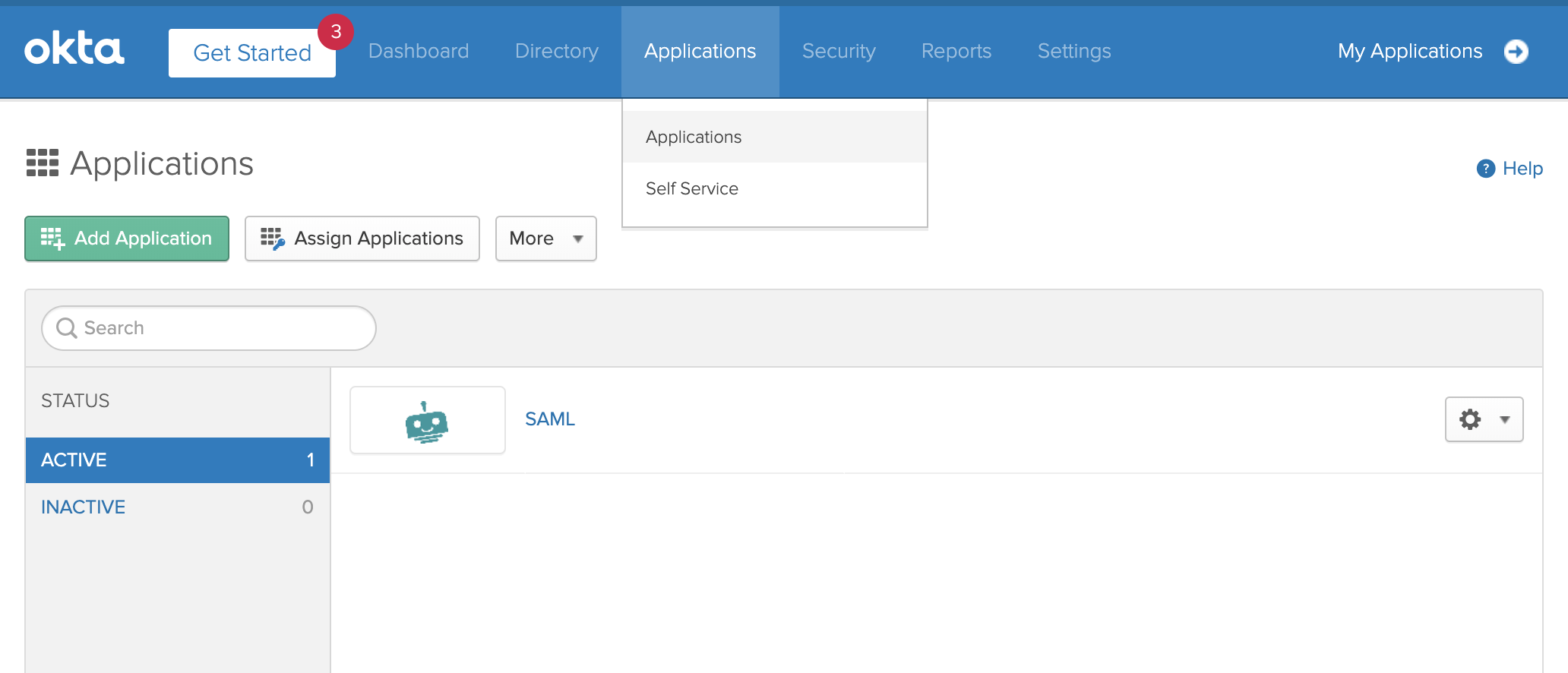

Okta インスタンスにログインします。

[Applications] > [Applications] に移動します。

表示されるウィンドウで、[Sign on method] に [SAML 2.0] を選択します。

Okta でアプリケーションを作成する

Okta でアプリケーションを作成する

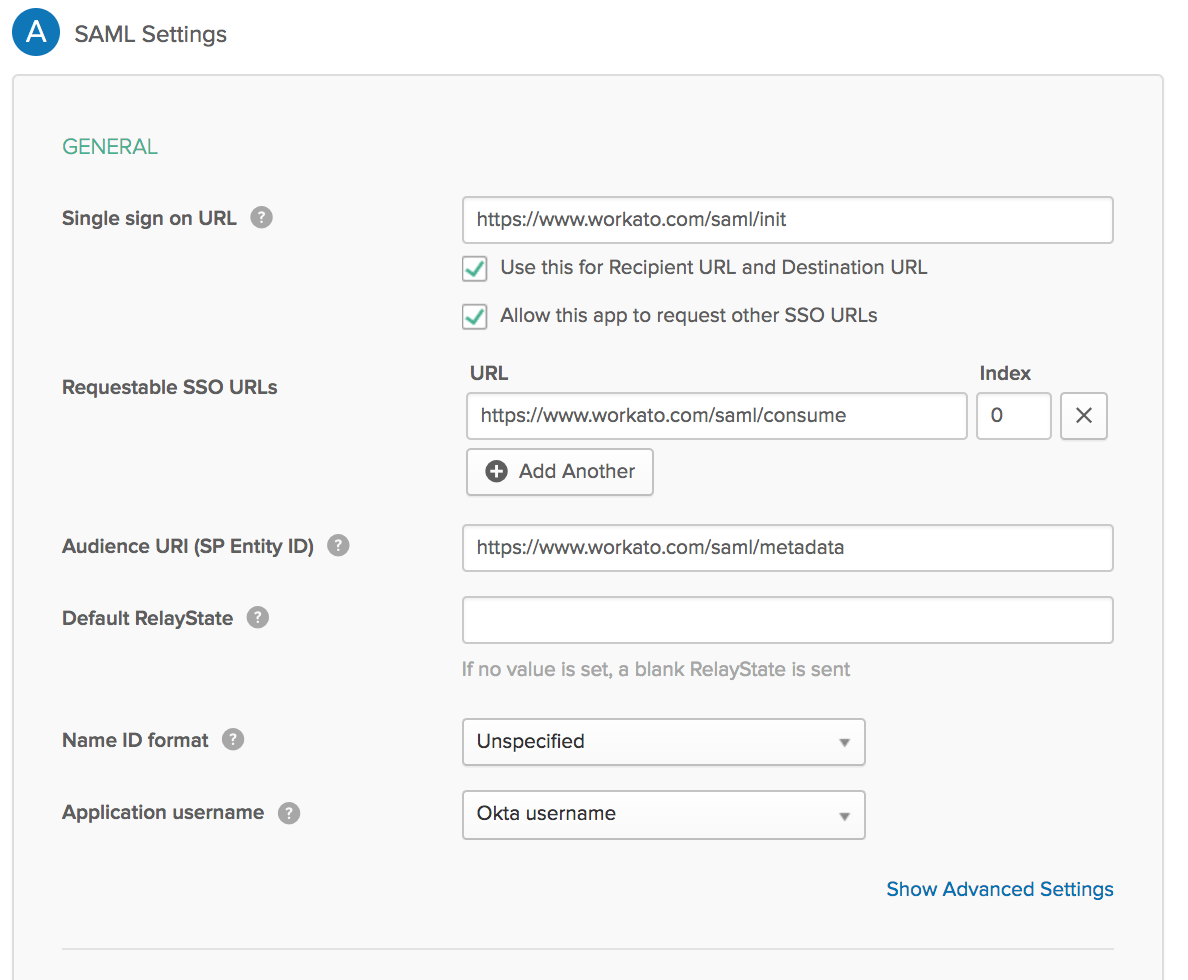

SAML の各設定項目に以下のように入力します。

Single Sign-On URL : 次の中から、お使いの Workato データセンターの URL を使用します。

- 米国 データセンター :

https://www.workato.com/saml/init - EU データセンター :

https://app.eu.workato.com/saml/init - JP データセンター :

https://app.jp.workato.com/saml/init - SG データセンター :

https://app.sg.workato.com/saml/init

- 米国 データセンター :

Use this for Recipient URL and Destination URL : チェックして有効にします。

Allow this app to request other SSO URLs : チェックして有効にします。

Requestable SSO URLs : 次の中から、お使いの Workato データセンターの URL を使用します。

- 米国 データセンター :

https://www.workato.com/saml/consume - EU データセンター :

https://app.eu.workato.com/saml/consume - JP データセンター :

https://app.jp.workato.com/saml/consume - SG データセンター :

https://app.sg.workato.com/saml/consume

- 米国 データセンター :

Audience URI (SP Entity ID) : 次の中から、お使いの Workato データセンターの URL を使用します。

- 米国 データセンター :

https://www.workato.com/saml/metadata - EU データセンター :

https://app.eu.workato.com/saml/metadata - JP データセンター :

https://app.jp.workato.com/saml/metadata - SG データセンター :

https://app.sg.workato.com/saml/metadata

- 米国 データセンター :

Okta 用の Workato サービスプロバイダの設定

Okta 用の Workato サービスプロバイダの設定

次は、 Okta のメタデータ URL を取得します。Workato での SSO のセットアップで必要になります。

作成したアプリケーションのページに移動します。

[Sign On] タブに移動します。

[Identity Provider metadata] を右クリックしてから、[リンクのアドレスをコピー] を選択します。

Okta のメタデータ URL

Okta のメタデータ URL

ここまでの手順が終了したら、次のステップに進んでセットアップを完了します。

# OneLogin

OneLogin 用の手順を表示

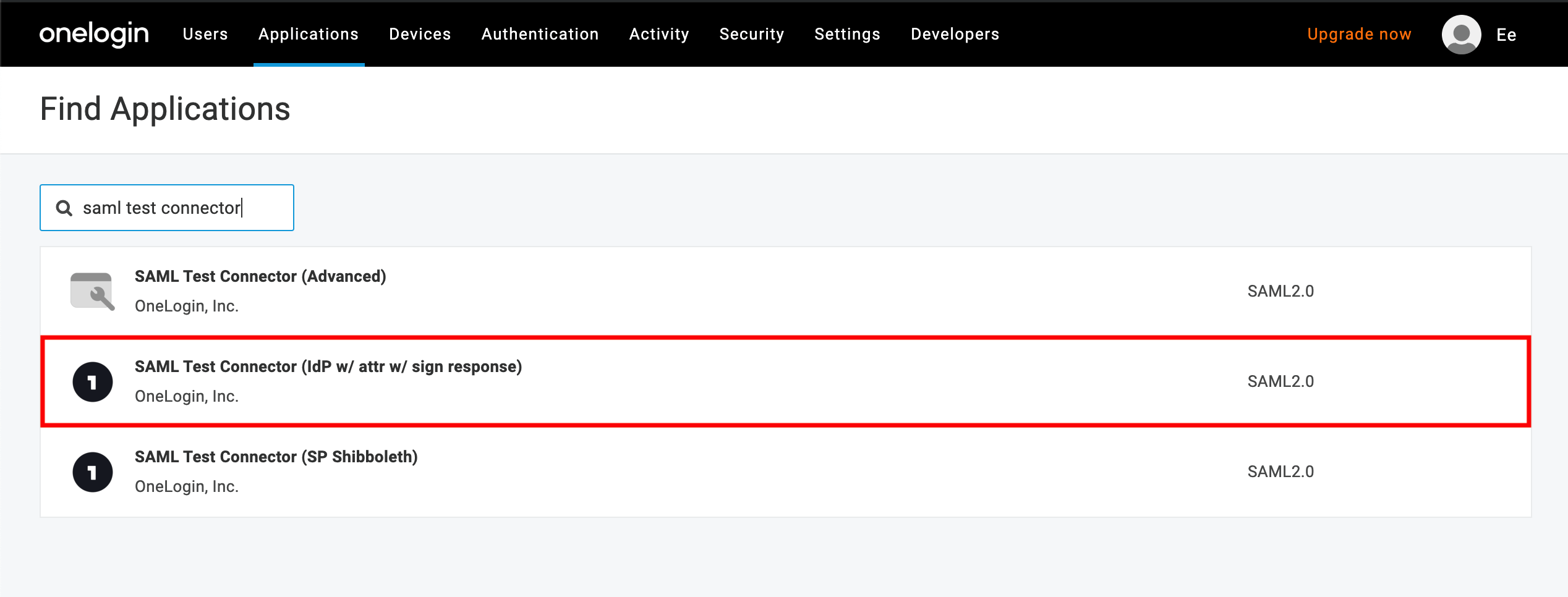

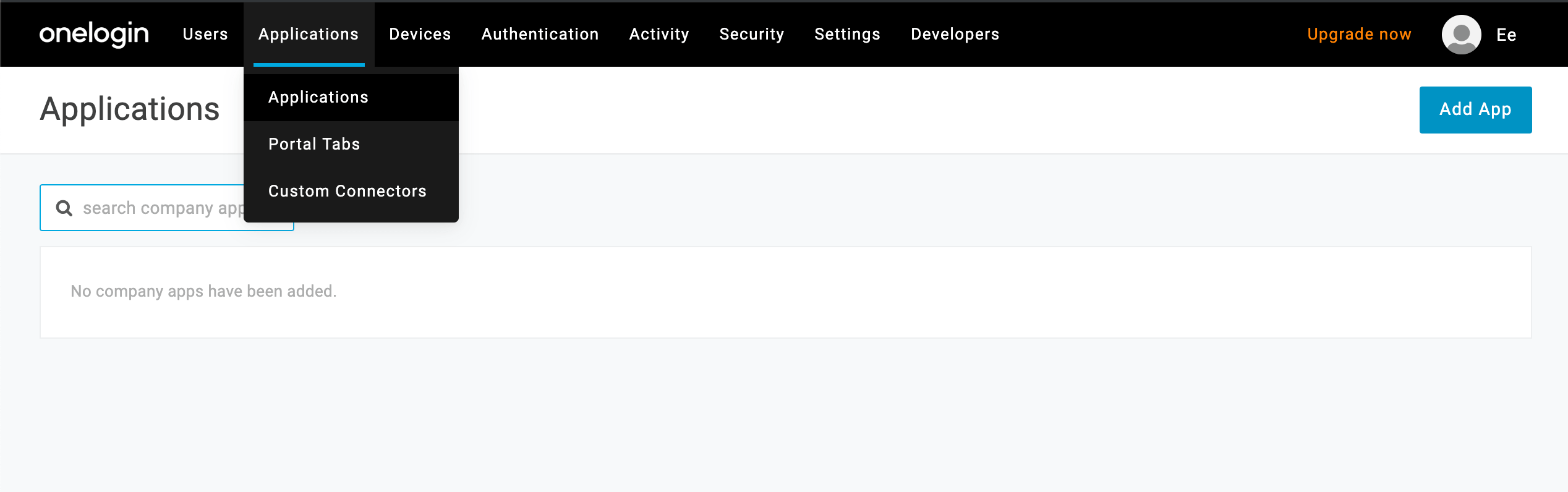

OneLogin のインスタンスにログインします。

[Applications] > [Applications] に移動します。

検索ボックスに「saml test connector」と入力し、結果の中から選んでクリックします。

SAML テストコネクター

SAML テストコネクター

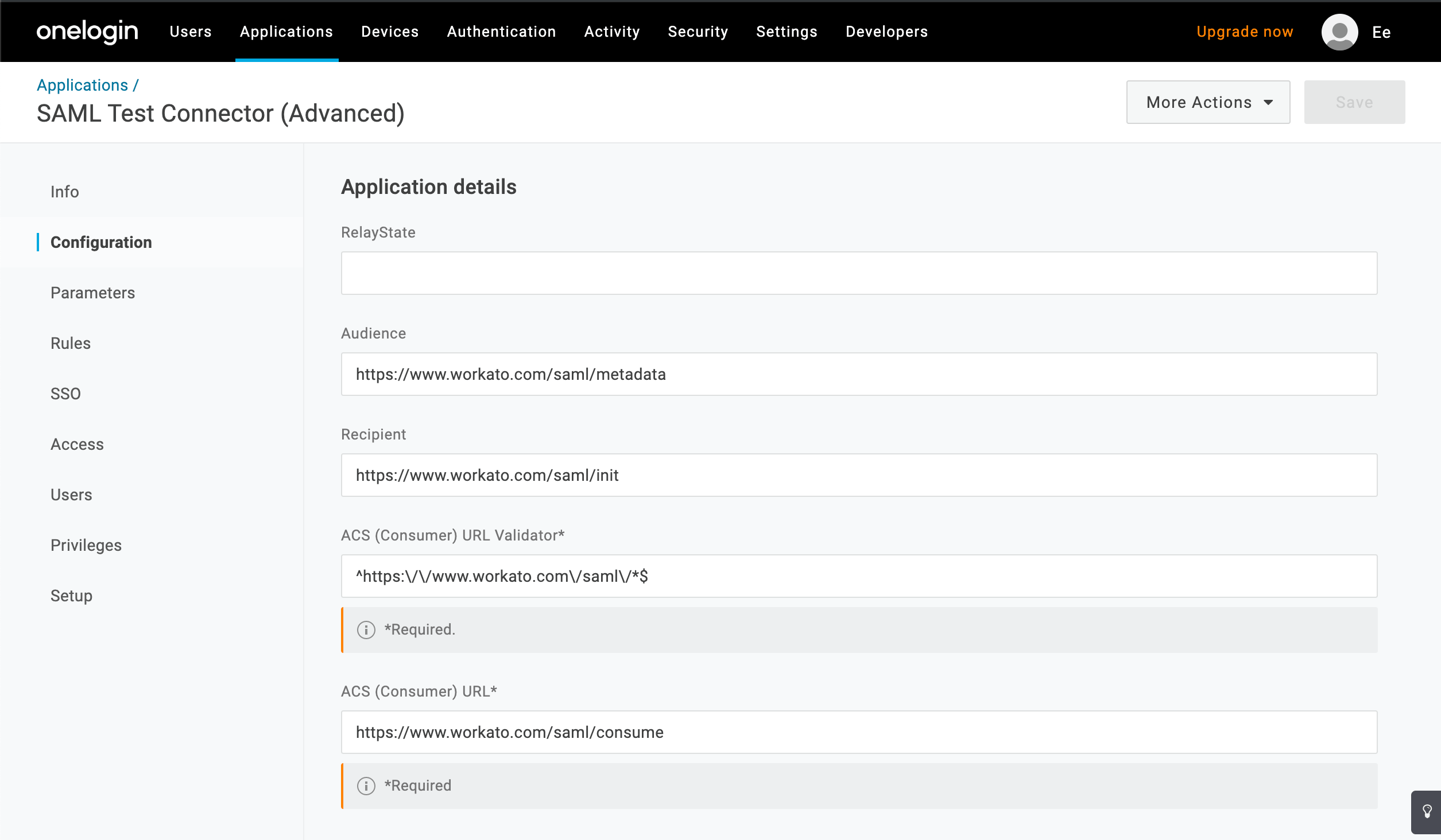

[Application details] で、各設定項目に以下のように入力します。

- Audience : 次の中から、お使いの Workato データセンターの URL を使用します。

- 米国 データセンター :

https://www.workato.com/saml/metadata - EU データセンター :

https://app.eu.workato.com/saml/metadata - JP データセンター :

https://app.jp.workato.com/saml/metadata - SG データセンター :

https://app.sg.workato.com/saml/metadata

- 米国 データセンター :

- Recipient : 次の中から、お使いの Workato データセンターの URL を使用します。

- 米国 データセンター :

https://www.workato.com/saml/consume - EU データセンター :

https://app.eu.workato.com/saml/consume - JP データセンター :

https://app.jp.workato.com/saml/consume - SG データセンター :

https://app.sg.workato.com/saml/consume

- 米国 データセンター :

- ACS (Consumer) URL Validator : 次の中から、お使いの Workato データセンターの URL を使用します。

- 米国 データセンター :

^https:\/\/www.workato.com\/saml\/*$ - EU データセンター :

^https:\/\/app.eu.workato.com\/saml\/*$ - JP データセンター :

^https:\/\/app.jp.workato.com\/saml\/*$ - SG データセンター :

^https:\/\/app.sg.workato.com\/saml\/*$

- 米国 データセンター :

- ACS (Consumer) URL : 次の中から、お使いの Workato データセンターの URL を使用します。

- 米国 データセンター :

https://www.workato.com/saml/consume - EU データセンター :

https://app.eu.workato.com/saml/consume - JP データセンター :

https://app.jp.workato.com/saml/consume - SG データセンター :

https://app.sg.workato.com/saml/consume

- 米国 データセンター :

OneLogin 用の Workato サービスプロバイダの設定

OneLogin 用の Workato サービスプロバイダの設定

[Save] をクリックします。

次は、 OneLogin のメタデータ URL を取得します。Workato での SSO のセットアップで必要になります。

アプリケーションのページで、[More Actions] をクリックします。

[SAML Metadata] にマウスカーソルを合わせ、 右クリック してから、[リンクのアドレスをコピー] を選択します。

OneLogin のメタデータ URL

OneLogin のメタデータ URL

ここまでの手順が終了したら、次のステップに進んでセットアップを完了します。

# ステップ2 : Workato でのセットアップの完了

メタデータ URL の取得

次に進む前に、 使用する SAML プロバイダのメタデータ URL を入手済みかどうか確認してください。次の例は、Okta アプリケーションのメタデータ URL です。

IdP のメタデータ URL を入力する

IdP のメタデータ URL を入力する

まだの場合は、Workato アカウントにサインインします。

[Team management] > [Settings] に移動します。

[Settings] タブで、各項目に以下のように入力します。

- Team name: チーム名を入力します。

- Authentication method: [SAML based SSO] を選択します。

- Team ID: 一意のチーム ID を入力します。ログイン時のチームの識別に使用されます。

- SAML provider: プルダウンメニューから、使用する SAML プロバイダを選択します。

- Do you have your identity provider metadata URL?:

メタデータ URL が取得済みの場合

SAML プロバイダのメタデータ URL を取得済みの場合は、以下のことを行ってください。

- この項目に [Yes] を選択します。

- [Metadata URL] にメタデータ URL を貼り付けます。

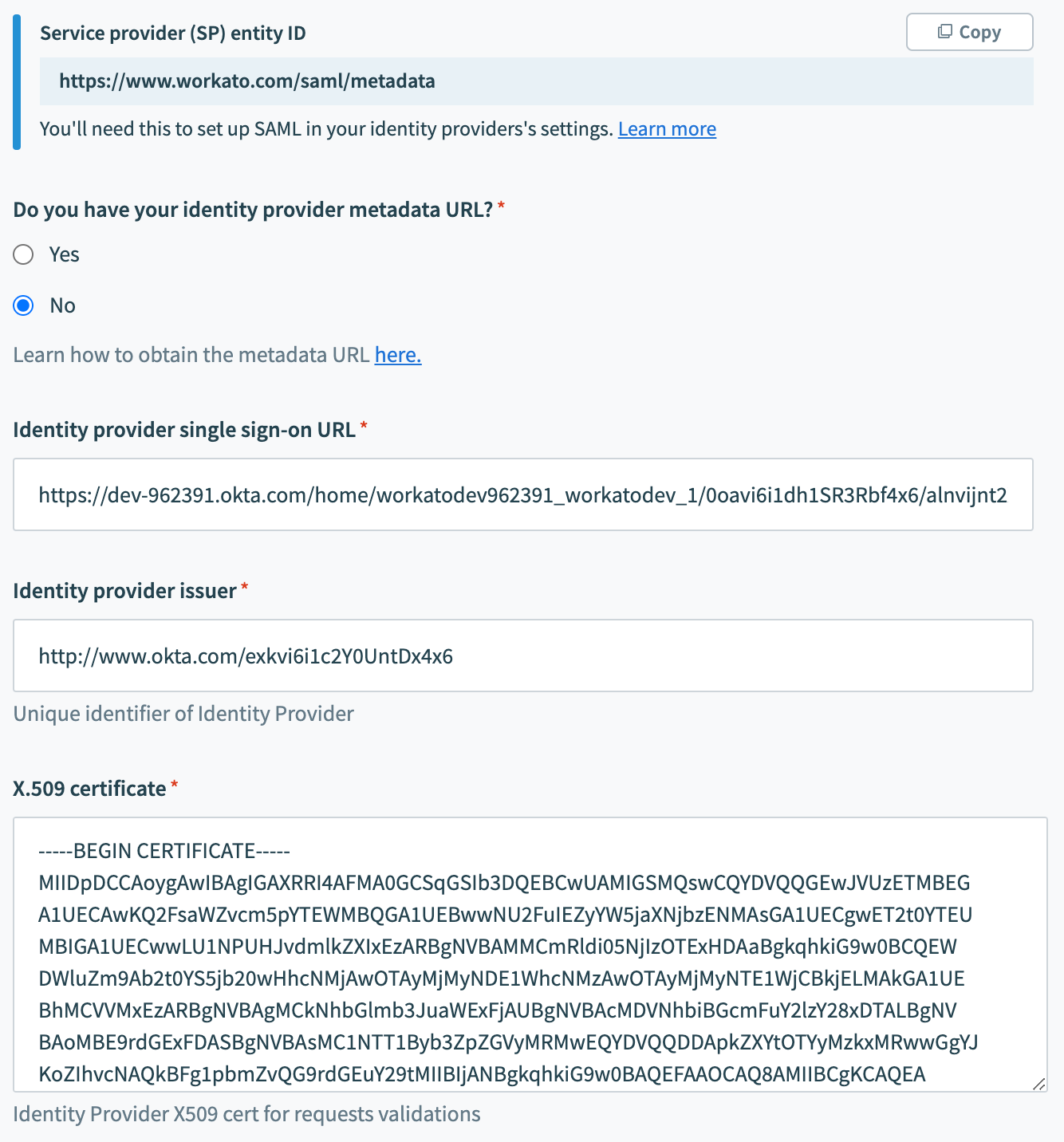

メタデータ URL が未取得の場合

メタデータ URL を取得していない場合、または SAML を手動で設定する場合は、以下のことを行う必要があります。

- この項目に [No] を選択します。

- 以下の情報を SAML プロバイダから取得します。

- ID プロバイダのシングルサインオン URL

- ID プロバイダの発行者

- X.509証明書

- このページの各項目に適切な情報を入力します。

-----BEGIN CERTIFICATE-----」で始まり、「-----END CERTIFICATE-----」で終わっていなければなりません。 - Enable SAML JIT provisioning: 詳細については、ジャストインタイムプロビジョニングに関するガイドを参照してください。

- SAML 認証の実施: すべてのユーザーに対する SAML SSO を実施します。

[Validate settings] をクリックします。

検証で問題がなければ、[Save] をクリックします。

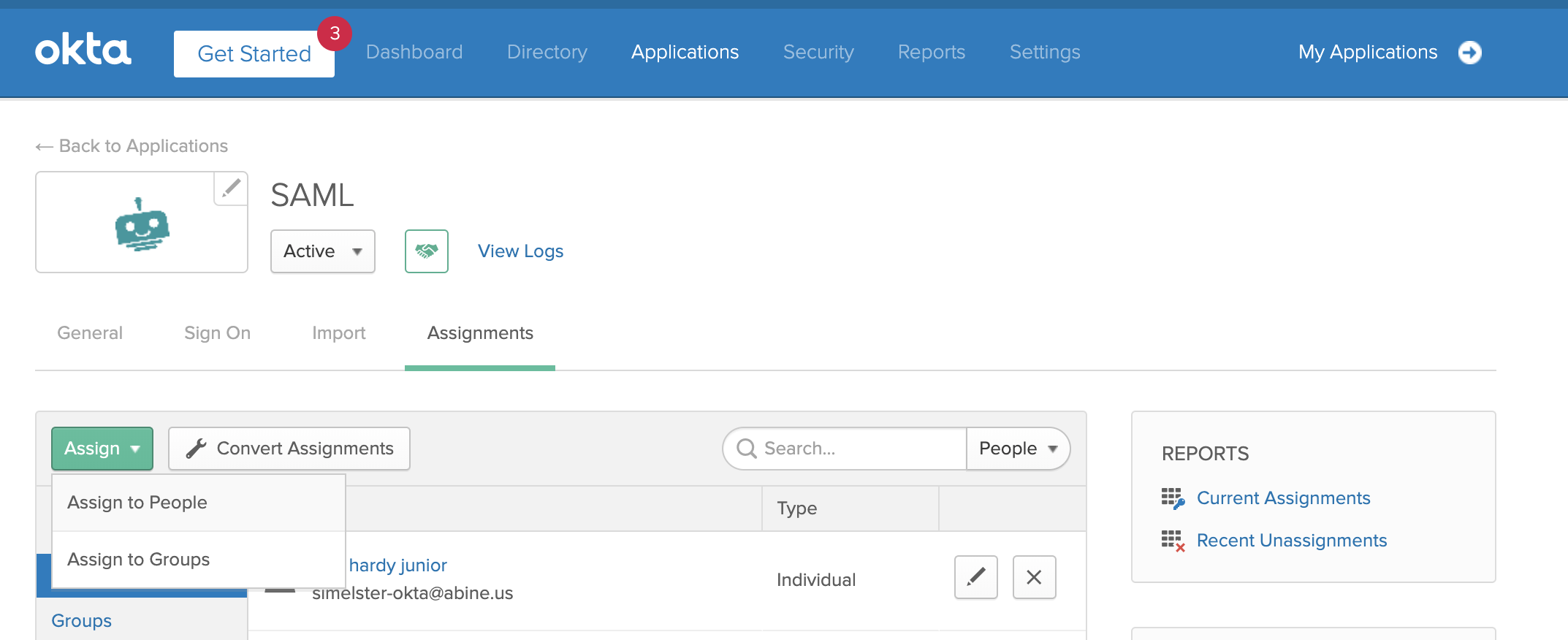

# ステップ3 : ユーザーに SAML を割り当てる

SSO の設定が終わると、チームメンバーに SAML アプリケーションを割り当てることが可能になります。

以下の例では、Okta アプリケーションを使用します。Okta で、 [Assign] > [Assign to people] に移動します。

Okta での Workato SAML アプリケーション

Okta での Workato SAML アプリケーション

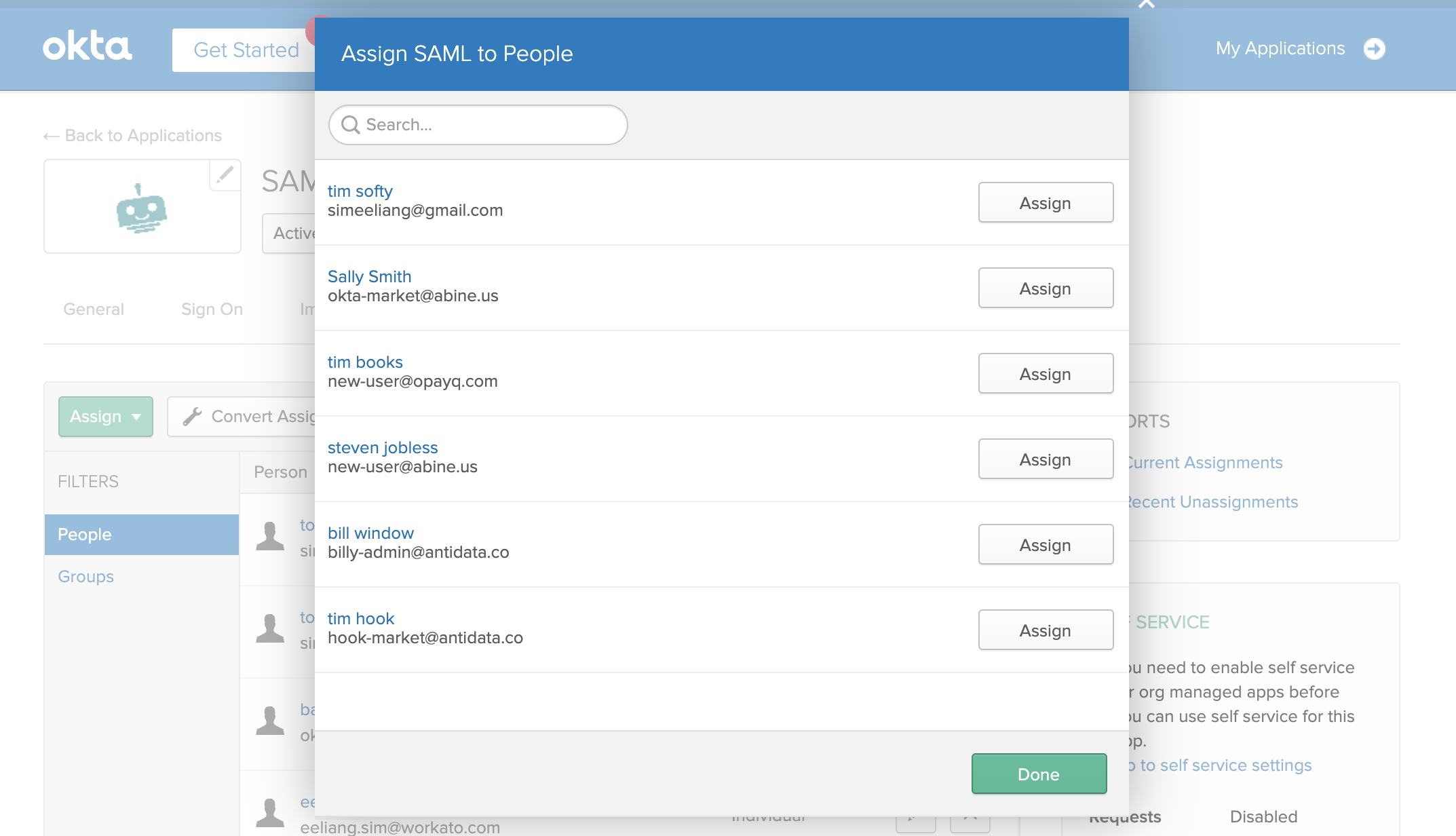

次のように、表示されたリストから、アプリケーションを割り当てるチームメンバーを選択できます。

SAML をメンバーに割り当てる

SAML をメンバーに割り当てる

# SSO を有効にした Workato チームにログインする

Workato で SSO を有効にすると、Workato チームへのアクセス権を SAML プロバイダが制御するようになります。チームメンバーに Workato チームへのアクセス権を付与するには、まず SAML アプリケーションの割り当てを行う必要があります。

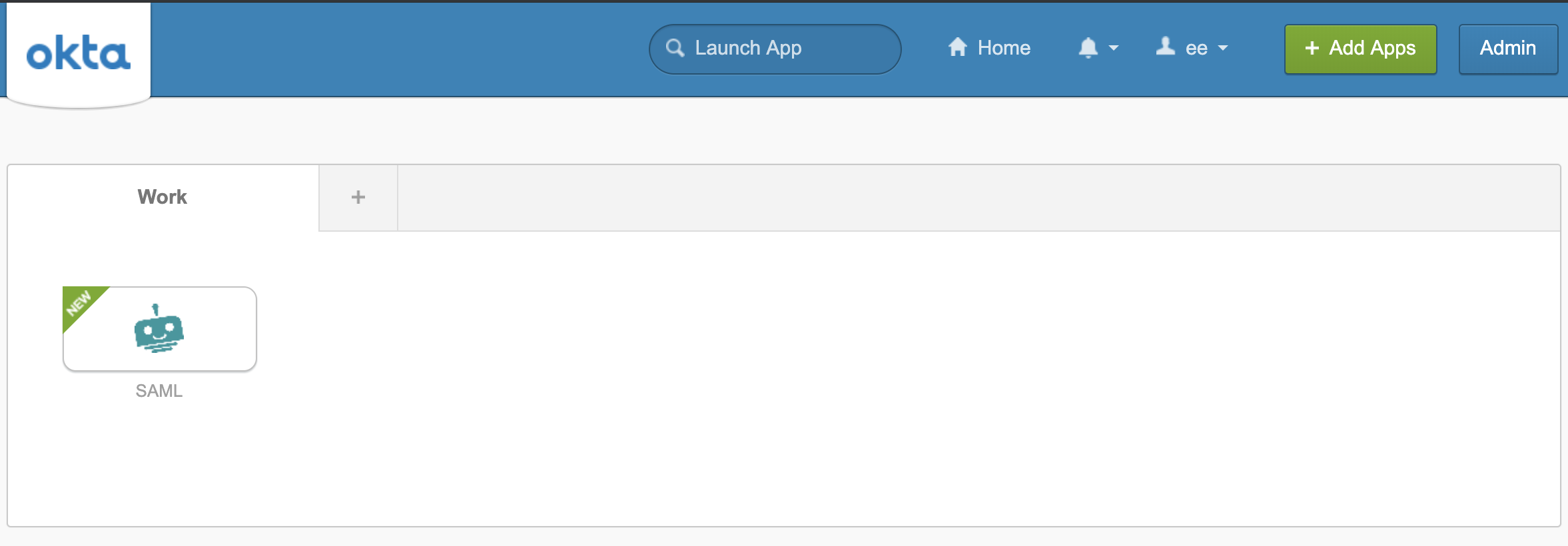

そうすることで、チームメンバーが SAML プロバイダから Workato アカウントにアクセスできるようになります。たとえば、次のように Okta で Workato アプリケーションをクリックすると、Workato アプリに転送されます。

Okta に表示されている Workato アプリ

Okta に表示されている Workato アプリ

チームメンバーが個人アカウントから SSO を有効化したチームアカウントに切り替える際には、SAML プロバイダによる認証が必要となります。

Okta 認証によるチームアカウントへの切り替え

Okta 認証によるチームアカウントへの切り替え

Last updated: 2026/1/23 17:45:35

Okta でアプリケーションを追加する

Okta でアプリケーションを追加する OneLogin でアプリケーションを追加する

OneLogin でアプリケーションを追加する