# OktaでSCIMを設定する

WorkatoはOktaアイデンティティプロバイダとSCIM 2.0プロトコルをサポートしています。

# 前提条件

- 組織は高度なセキュリティとコンプライアンスアドオンを持っている必要があります。

- SAML SSOが正常にアイデンティティプロバイダで設定されている必要があります。

- すでにWorkatoでSCIMを設定しています。

# SCIMを設定する

Okta管理者ダッシュボードにログインします。

すでにOktaでWorkato SAMLアプリを設定している場合は、Workato SAMLアプリケーションを見つけてそこに移動します。

まだOktaでWorkato SAMLアプリを設定していない場合は、新しいSAML 2.0アプリを作成してから進んでください。

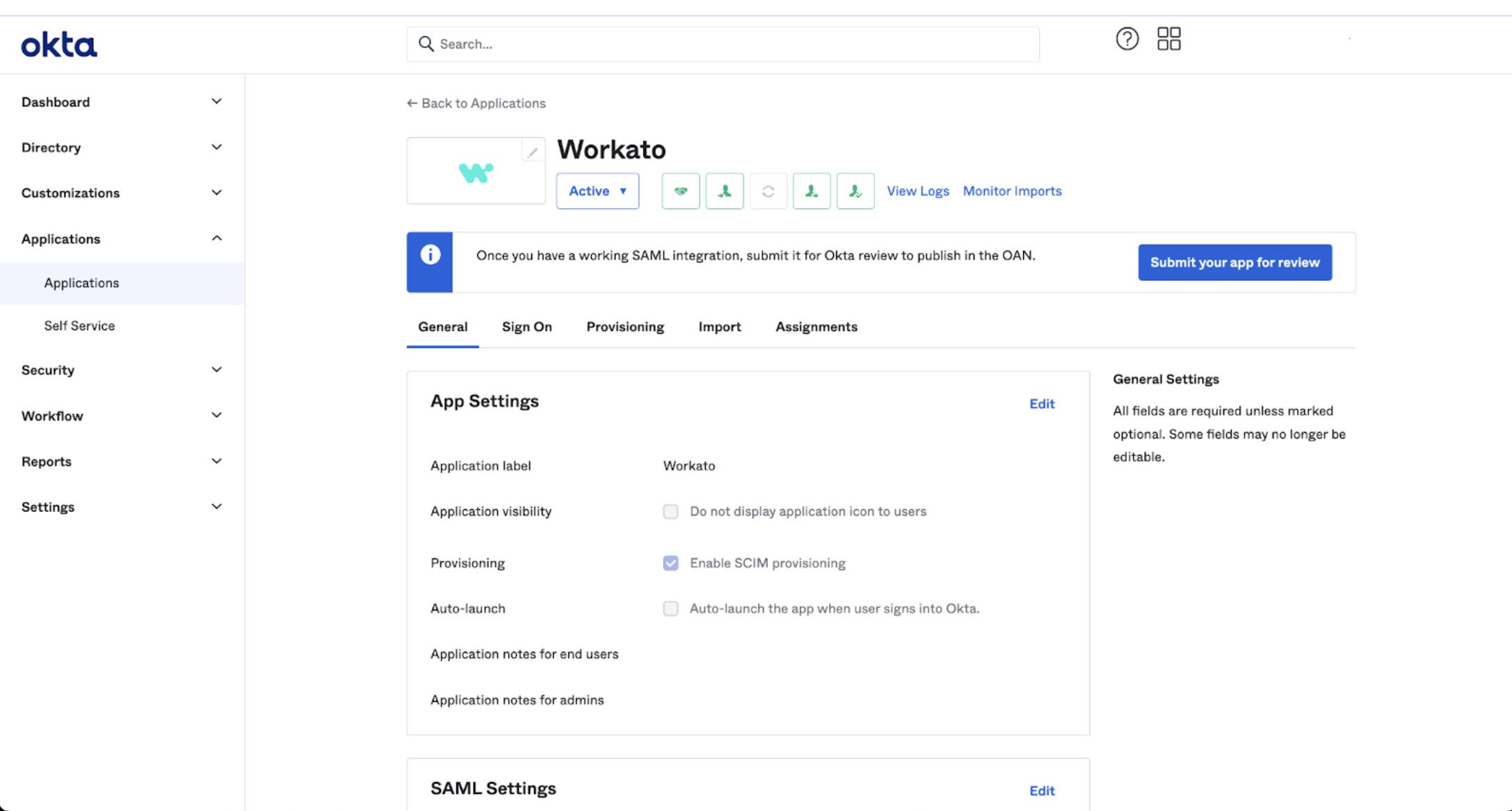

一般タブのアプリの設定の下にあるプロビジョニングフィールドを見つけます。

SCIMプロビジョニングを有効にするを選択し、保存します。

SCIMプロビジョニングを有効にする

SCIMプロビジョニングを有効にする

これでOktaに新しいプロビジョニングタブが表示されます。

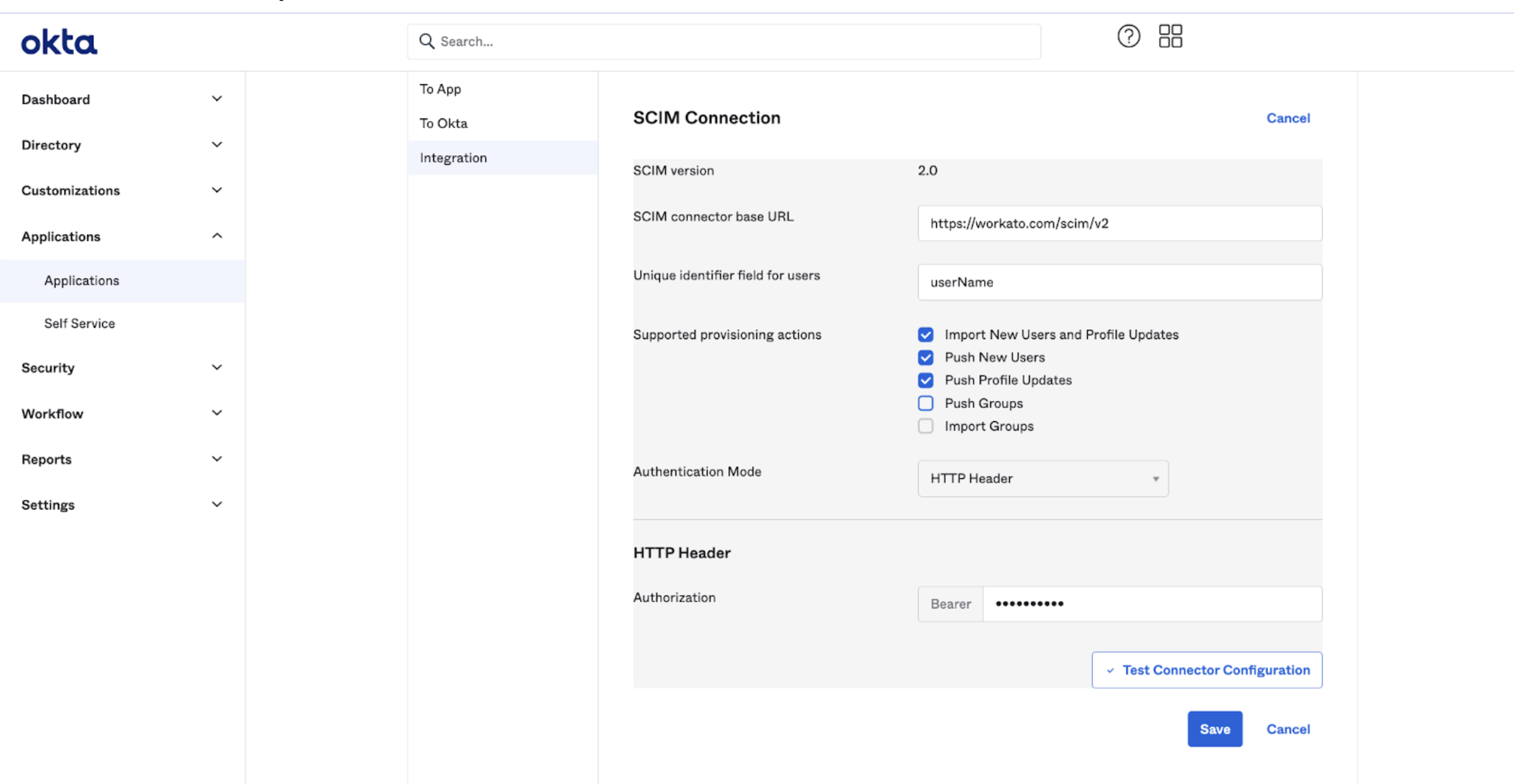

SCIM接続インターフェースで、以下を指定します:

- SCIMコネクタのベースURL

- これは、WorkatoでSCIMを設定する際にコピーしたベースURLです。

- この例では、

https://workato.com/scim/v2を使用しています。 - ユーザーの一意の識別子フィールド

- これは、WorkatoとOktaの両方でユーザーを識別する方法です。

- ここでは、Oktaの

userNameにユーザーのメールアドレスを設定します。 - サポートされるプロビジョニングアクション

- 次のアクションを選択します:

- 新しいユーザーとプロファイルの更新をインポート

- 新しいユーザーをプッシュ

- プロファイルの更新をプッシュ

- 認証モード

- HTTPヘッダーを選択します。

- 認証

- SCIMをWorkatoで設定する際にコピーしたSCIMトークンをBearerフィールドに貼り付けます。

SCIMの設定詳細

SCIMの設定詳細

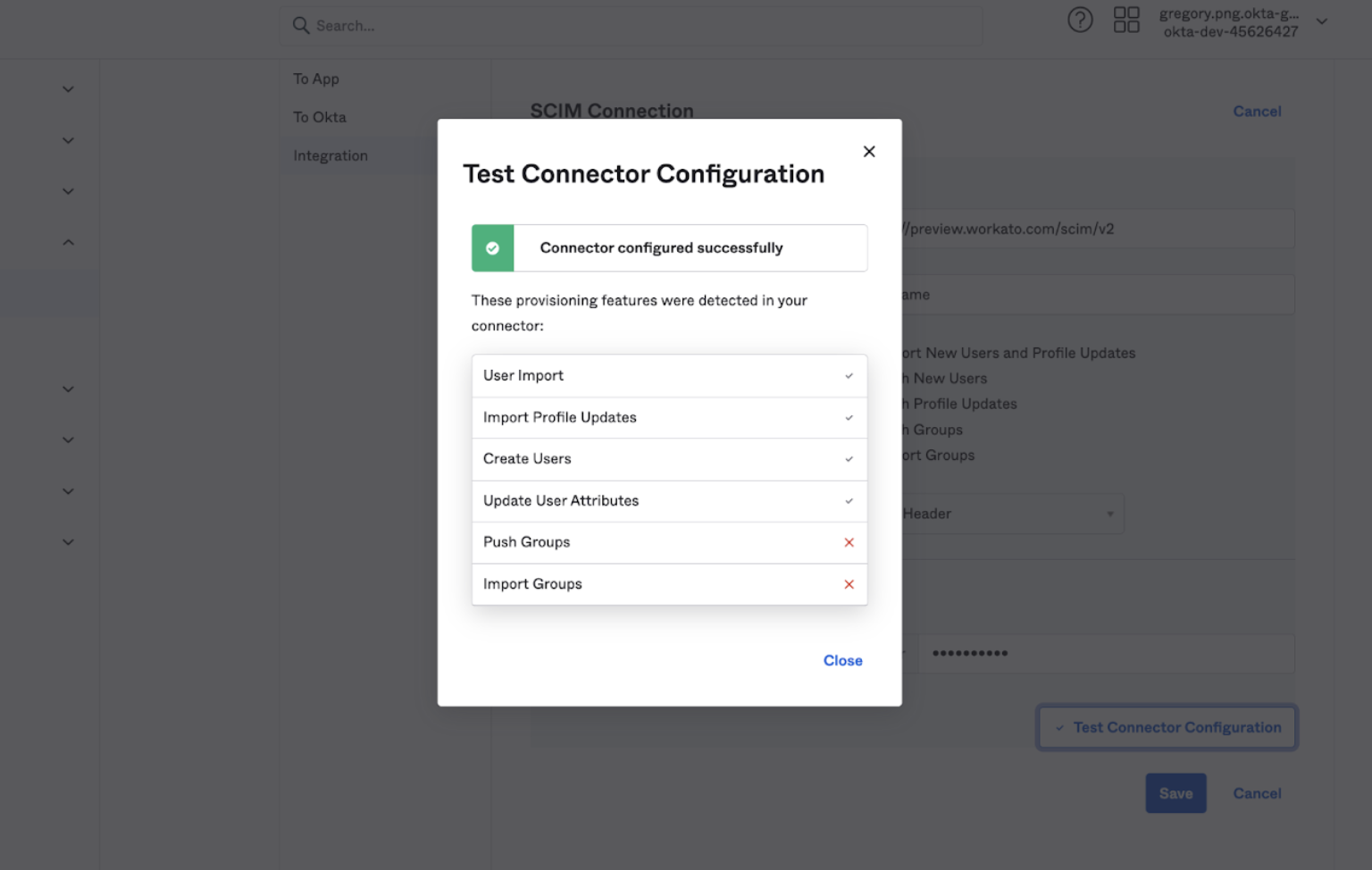

コネクタの構成をテストをクリックして、設定が正しいかどうかを確認します。

テストが成功した場合、Oktaは接続のステータスとサポートされるSCIMプロビジョニングアクションを表示します。

OktaでのSCIMの設定成功

OktaでのSCIMの設定成功

# SCIMのためにWorkatoのロール属性を設定する

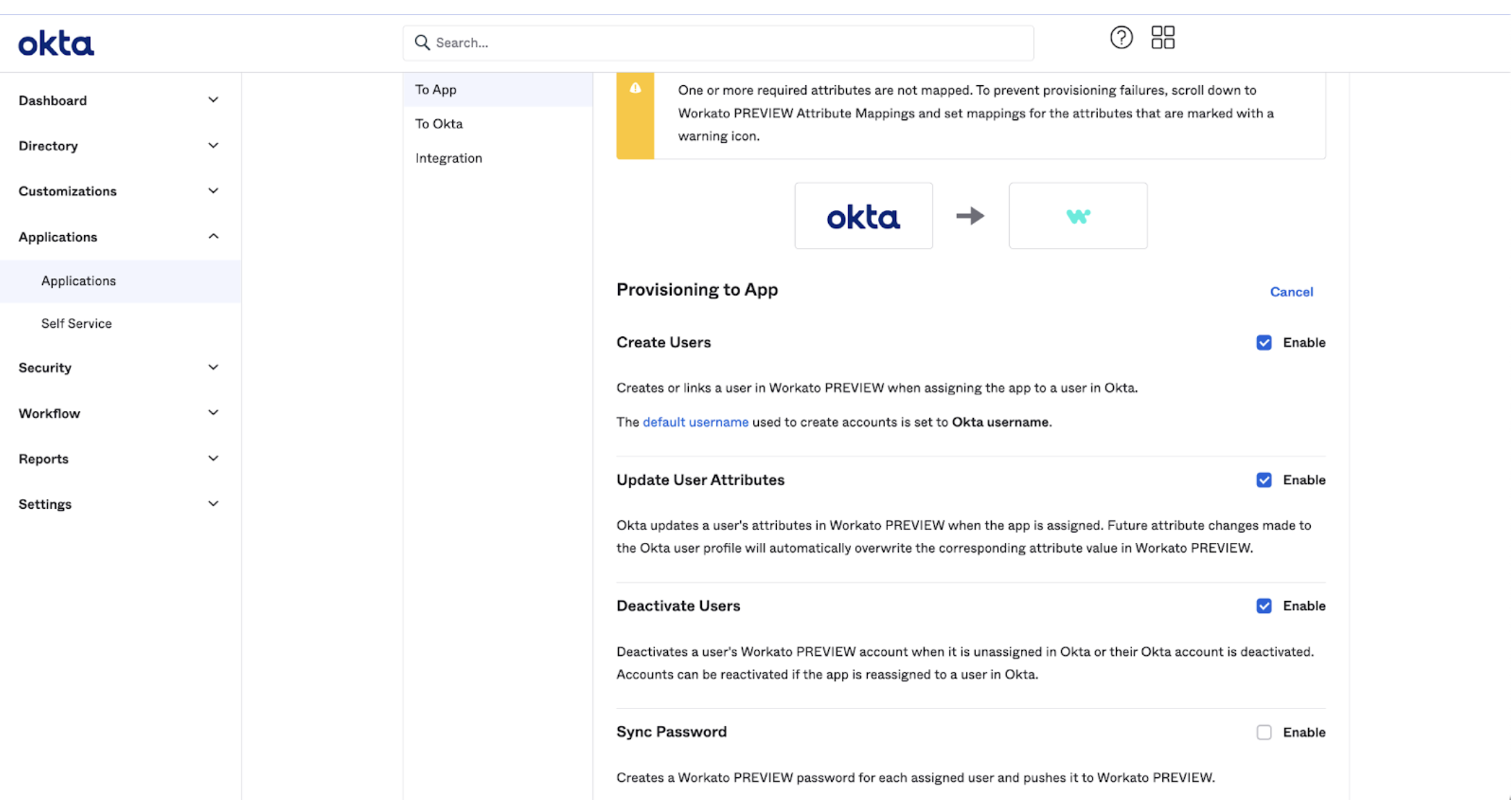

OktaでのSCIMの設定を完了し、検証した後、アプリケーションインターフェースには2つの追加オプションが表示されます:To AppとTo Okta。

Workatoのロールと他のユーザー属性をOktaと同期させるには、To Appインターフェースで次のSCIMアクションを選択する必要があります:

- ユーザーの作成

- ユーザー属性の更新

- ユーザーの無効化

To Appのアクション

To Appのアクション

以前にWorkatoアプリのユーザープロファイルにworkato_role、workato_role_test、workato_role_prodのカスタム属性を設定した場合は、それらを再度設定し、追加の外部名前空間を含める必要があります。

これにより、Oktaがこれらのカスタム属性を変更するたびに更新できるようになります。

プロファイルエディタに移動します。

Workatoアプリのユーザープロファイルを選択します。

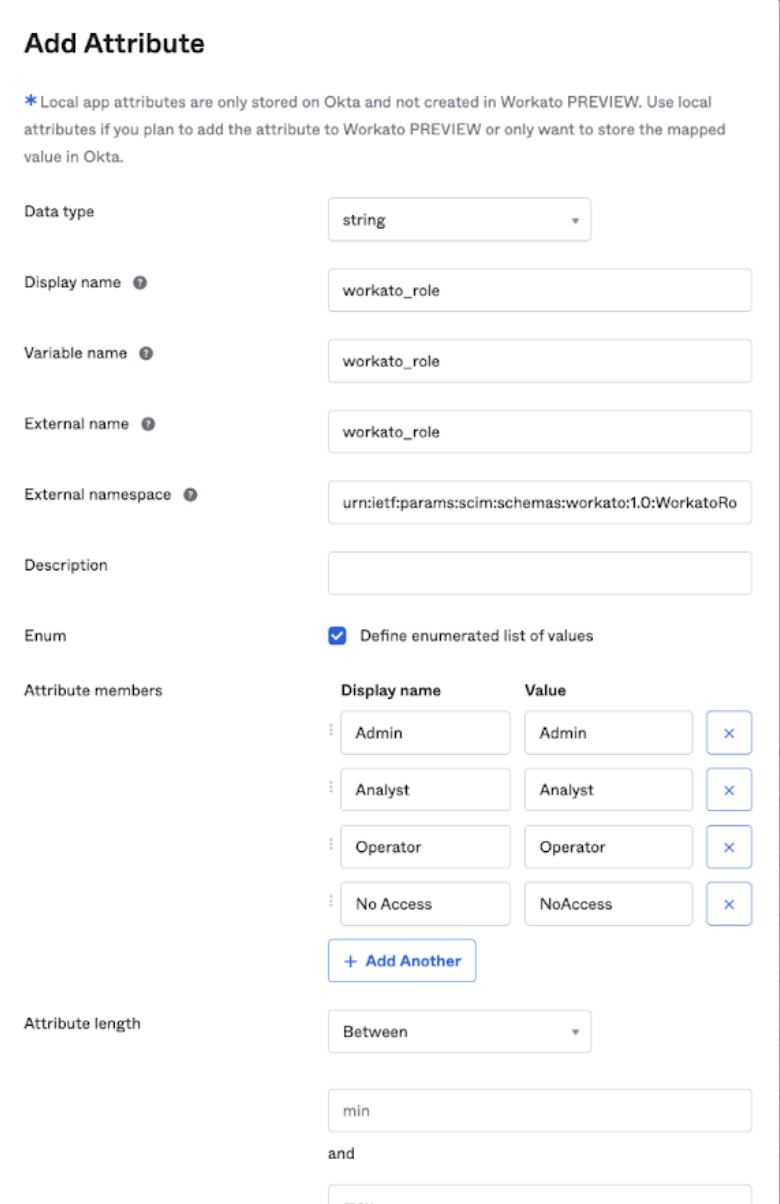

属性を追加をクリックします。

workato_roleのフィールドに以下の値を追加します:

- データ型

String- 表示名

workato_role- 変数名

workato_role- 外部名前

workato_role- 外部名前空間

urn:ietf:params:scim:schemas:workato:1.0:WorkatoRole- 属性メンバー

- 値の列挙リストを定義し、属性メンバーを追加します。これらはWorkatoでユーザーに割り当てることができるロールです。たとえば、

Admin 、Analyst 、Operator 、No access 、およびカスタムロールなどです。 - 属性

- 必須です。チェックが入っていることを確認してください。

workato_roleの設定

workato_roleの設定

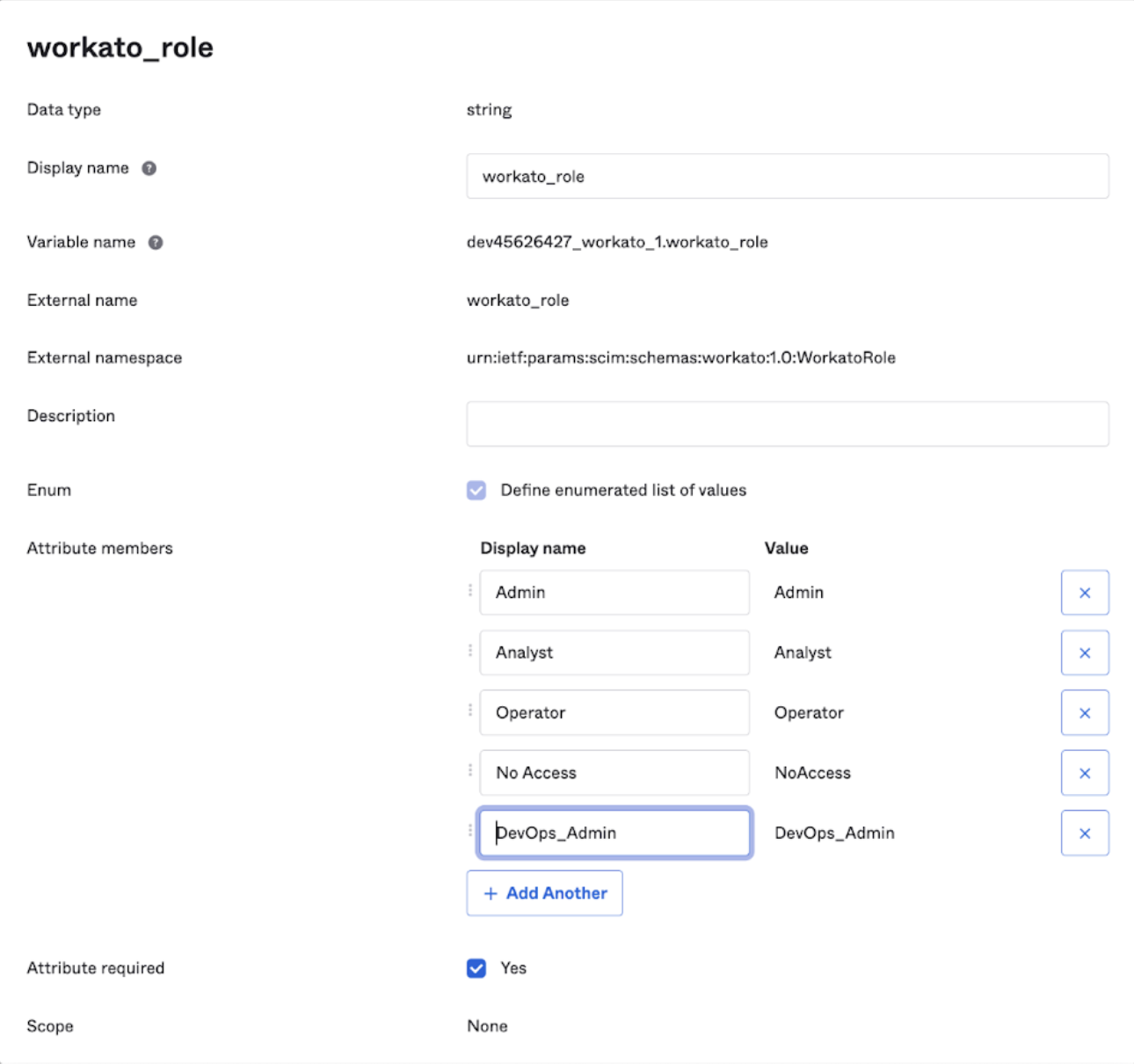

組織がWorkatoでEnvironment機能を持っている場合は、workato_role_prod、workato_role_testなどの環境固有のロール、および追加のカスタムロールについてもこの手順を繰り返してください。

保存をクリックします。

設定は以下の例のようになるはずです:

完全な設定

完全な設定

# ユーザーをプロビジョニングする

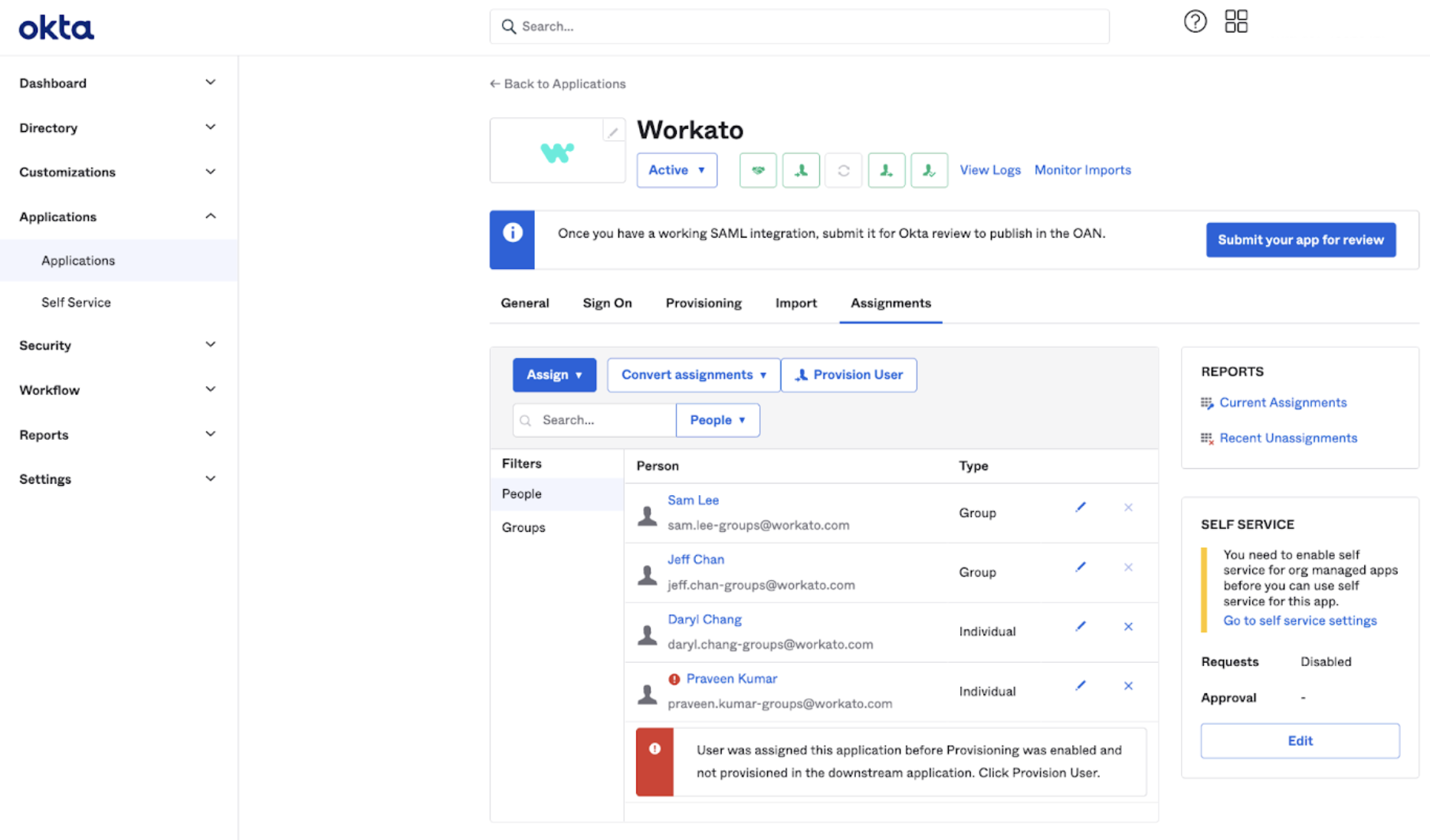

すでにSAML SSOのためにWorkatoアプリケーションにユーザーが割り当てられている場合、プロビジョニングジョブをトリガーして既存のユーザーをOktaとWorkatoの間で同期させることができます。これにより、Workatoワークスペースで重複したアカウントが誤って作成されることを防ぎます。

Assignments インターフェースでは、Okta は SCIM を設定する前に存在していたユーザーを赤い感嘆符アイコンで示します。

既存のユーザーは SCIM によってプロビジョニングされません

既存のユーザーは SCIM によってプロビジョニングされません

プロビジョニングサイクルをトリガーするには、ユーザーをプロビジョニング をクリックします。

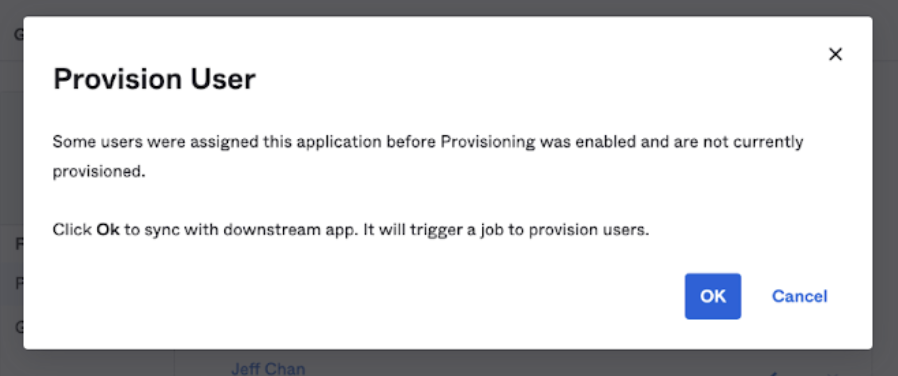

システムは、ダウンストリームアプリ(Workato)を同期し、ユーザープロビジョニングをトリガーすることを通知します。

OK をクリックします。

プロビジョニングの確認

プロビジョニングの確認

新しいユーザーの場合、アプリケーションを割り当て、workato_role 属性の値を指定します。

または、アプリケーションを グループ に割り当て、その後ロールの値を設定することもできます。

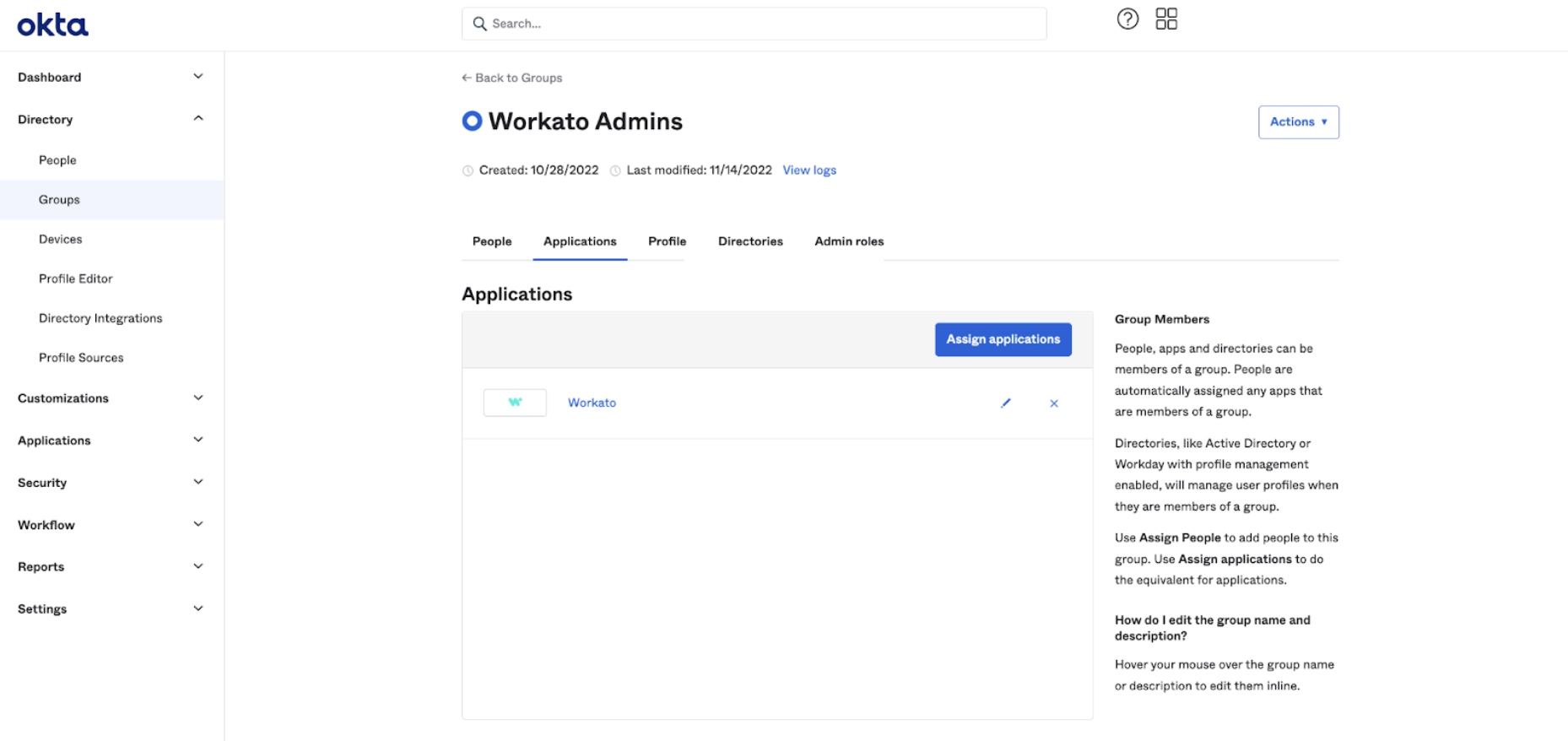

グループ > アプリケーション > Workato を割り当て に移動し、属性を指定します。

グループの設定

グループの設定

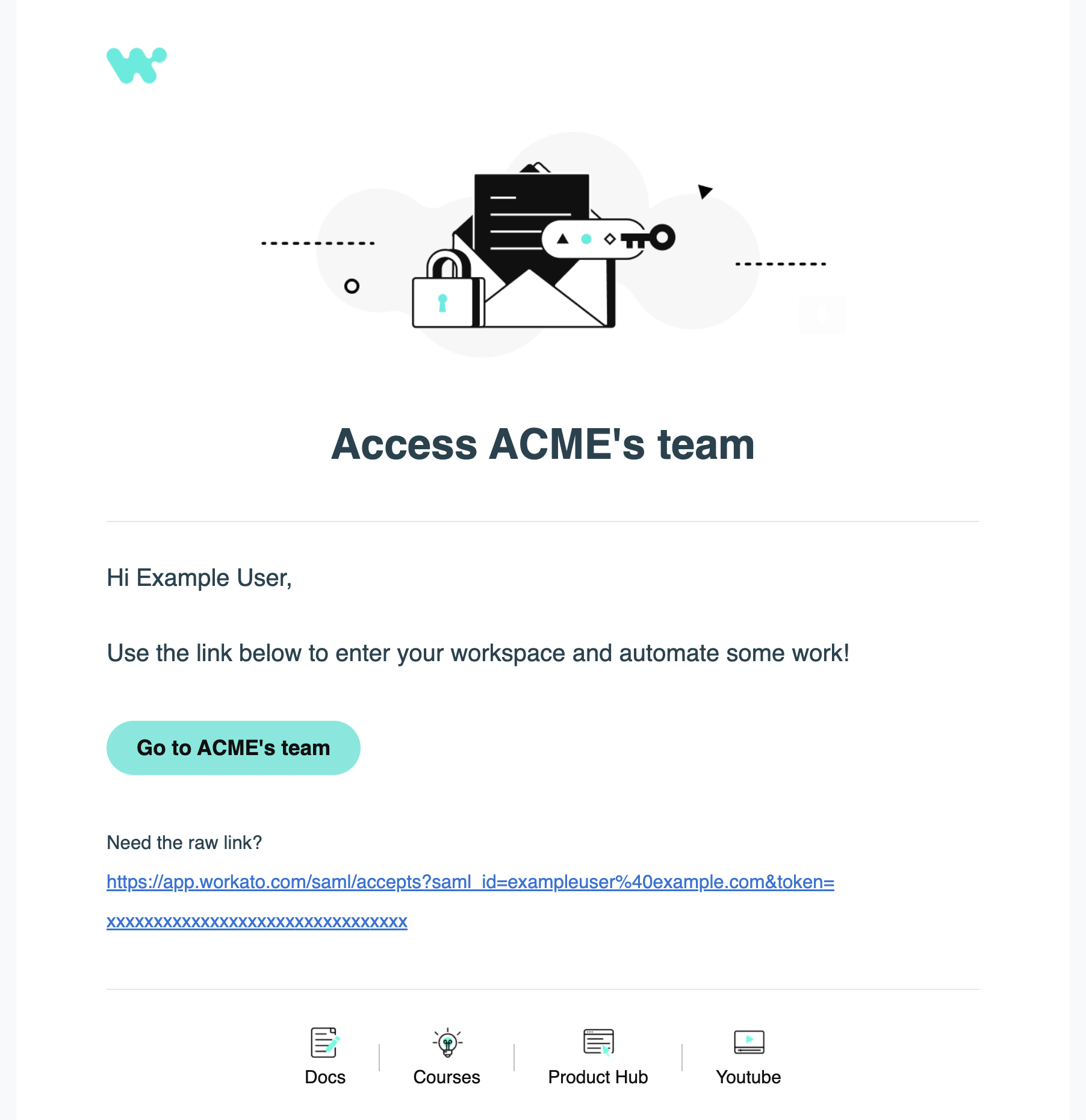

Workato は、選択したユーザーにメール招待を送信します。ユーザーには、メール内のリンクをクリックしてメールアドレスを確認するように指示します:

ワークスペースへの招待メール

ワークスペースへの招待メール

その後、共同作業者は割り当てられたワークスペースに設定したロールでサインインできます。

トラブルシューティング

招待メールをクリックすると、組織のワークスペースではなく Workato のログインページにリダイレクトされる場合、同じメールアドレスに関連付けられた Workato アカウントがすでに存在している可能性があります。ログインの資格情報を忘れた場合は、パスワードをリセットしてください。

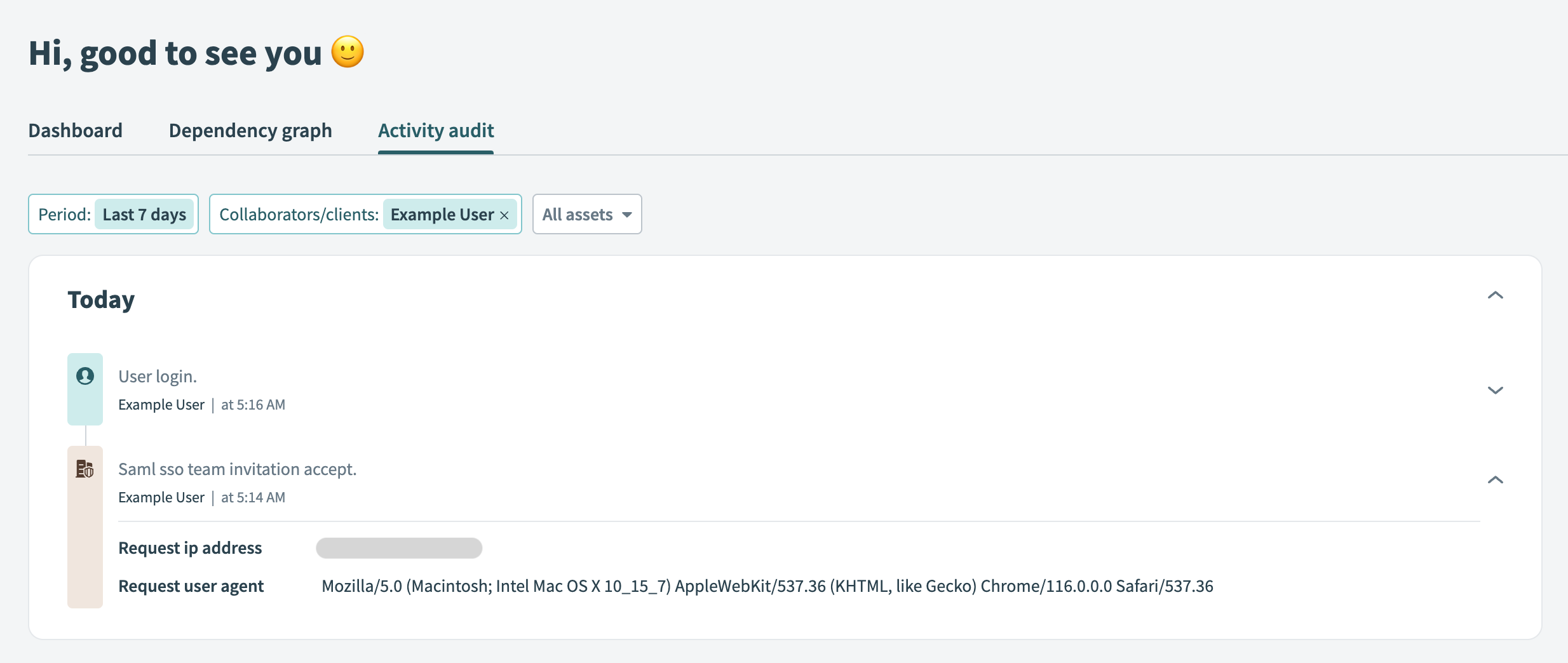

Workato の アクティビティ監査ログ を確認して、ユーザーの追加を確認できます:

招待を受け入れたユーザーのアクティビティ監査ログ

招待を受け入れたユーザーのアクティビティ監査ログ

# ユーザーの割り当てをグループの割り当てに変換する

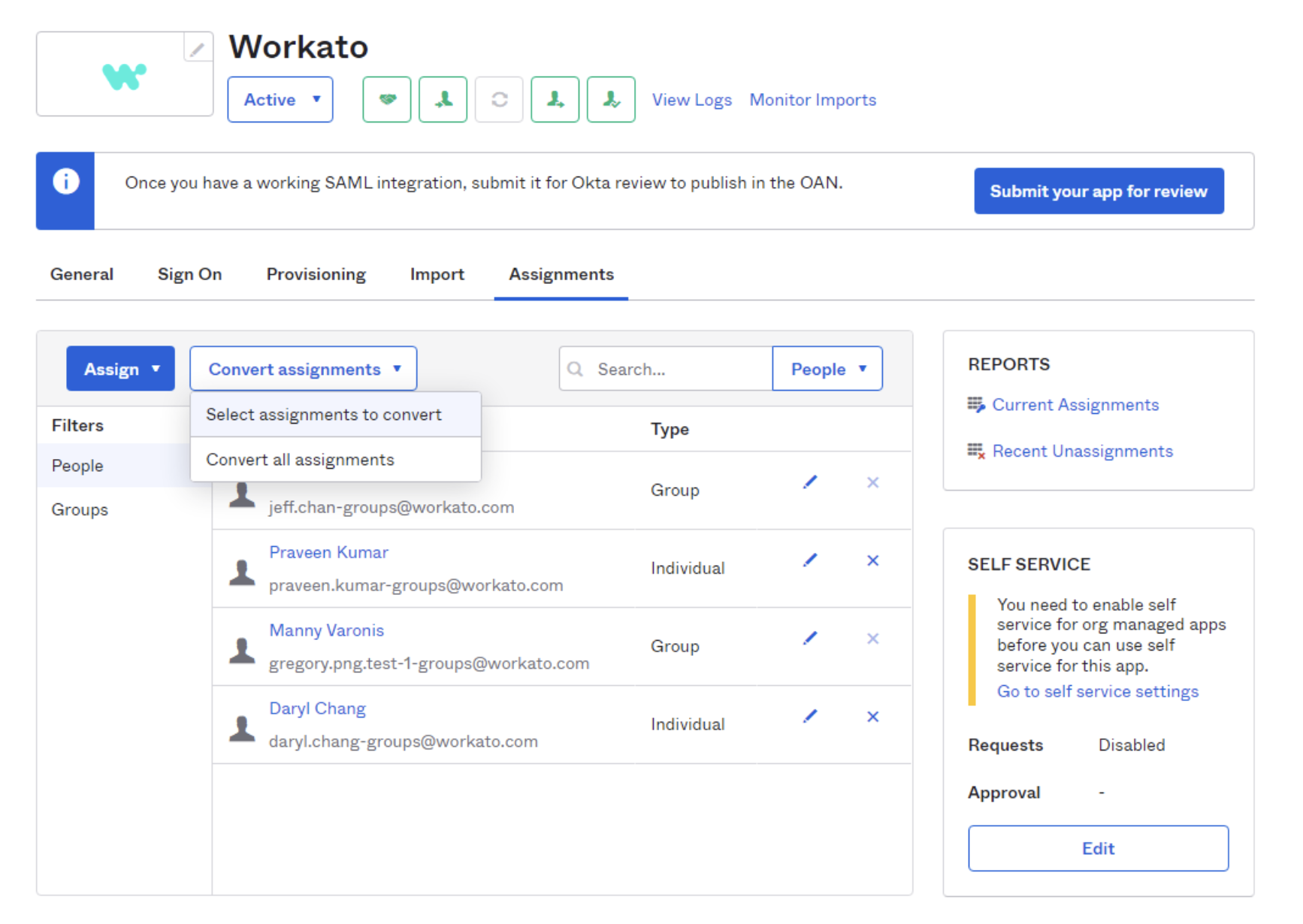

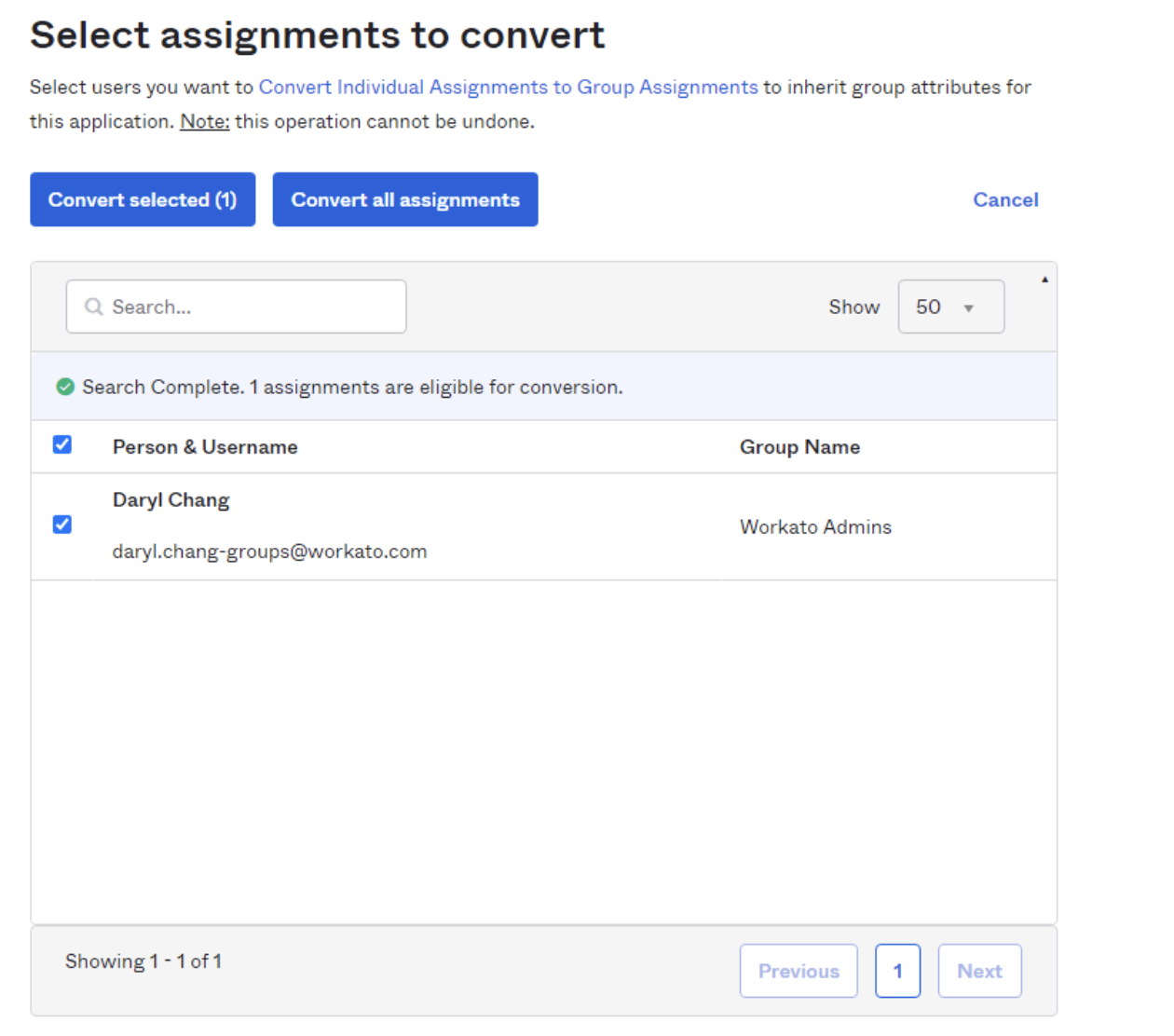

次のような状況を考えてみましょう。Workato アプリケーションにユーザーを個別に割り当て、今後は Okta 上のグループで管理する予定です。個々のユーザーを割り当てられたグループに変換して、グループ属性からマップされるロールを取得する必要があります。

Okta 上の Workato アプリケーションに移動します:Applications > Workato > Assignments。

Assignments を変換 を選択します。

ユーザーからグループへの割り当ての変換

ユーザーからグループへの割り当ての変換

変換する割り当てを選択 インターフェースで、ユーザーを選択してユーザーからグループ管理に変換する予定の個別ユーザーを選択します。

グループ管理に変換するユーザーを選択

グループ管理に変換するユーザーを選択

選択したユーザーを変換 をクリックします。

変換が完了すると、Okta は変換が成功したメッセージを表示します。

# ユーザーの更新

SAML とは異なり、SCIM を介したロールの更新はすぐに反映されます。

ユーザーがアクティブなセッションを持っている場合、SCIM を介してロールを更新すると、ロールの変更がすぐに反映されます。そのため、ユーザーが Workato で次に行うアクションによって、Okta で指定されたルールに従ってアクセス権限が更新されます。

Okta で、Applications > Workato > Assignments > ユーザーを選択 に移動します。

ロールの値を更新し、保存 をクリックします。

このアクションにより、SCIM を介して Workato にユーザーの更新呼び出しが行われ、ユーザーのロールが更新されます。

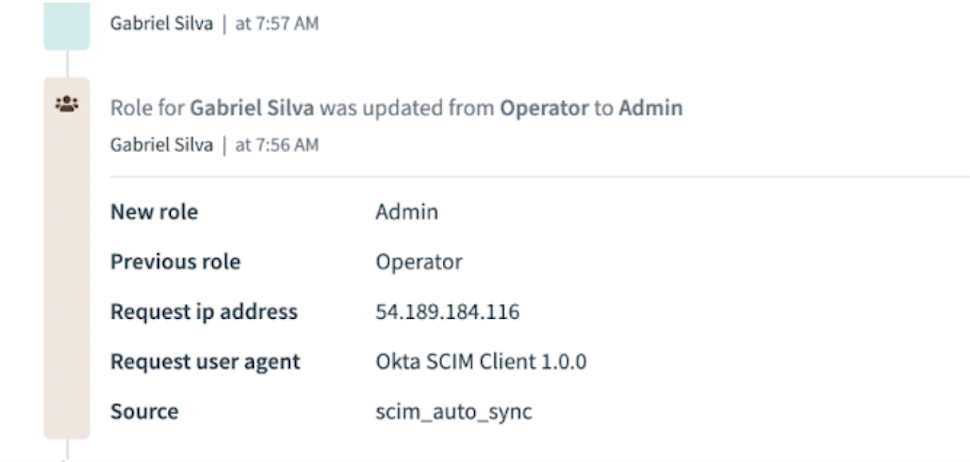

SCIM を介してプロビジョニングした後の Workato の新しいメンバーを確認するには、共同作業者のチームリストを確認できます。

また、アクティビティ監査ログのダッシュボードを調べることもできます。

SCIM を介して行われた変更は scim_auto_sync として示されます。

SCIM を介したロールの変更の確認

SCIM を介したロールの変更の確認

# ユーザーの非プロビジョニング

ユーザーを直接 Okta 管理者 ダッシュボードで非プロビジョニングすることができます。

Okta では、非プロビジョニングイベントは次のいずれかのアクションです:

- ユーザーの一時停止

- ユーザーの無効化

- アプリへのアクセスの削除

Workato では、ユーザーは次のシナリオで Workato ワークスペースから非プロビジョニングされます:

- Okta でユーザーが一時停止された場合

- Okta でユーザーが無効化された場合

- ユーザーから Workato アプリが削除された場合

これらの状況では、ユーザーは Workato ワークスペースにアクセスできません。ユーザーのレシピと接続は、チームの他のメンバーに引き続き利用可能です。

ユーザーは後で Okta から再プロビジョニングされ、以前の特権を保持します。

# SCIM の無効化

SCIM を無効にするには、Okta で次の手順に従います。または、Workato で SCIM を無効にすることもできます。

Okta で Workato アプリケーションを見つけます。

一般 に移動します。

SCIM プロビジョニングを有効にする オプションを選択解除し、その後 確認 をクリックして SCIM を無効にします。

この操作により、SCIM 接続が切断されます。ユーザーデータは Okta と Workato の間で同期されません。

Last updated: 2024/2/13 16:59:53